Wielu internautów korzysta z usług VPN dla podniesienia poziomu swojej prywatności. Niestety przykład ujawnionego ataku pokazuje, że każdą tego rodzaju usługę należy obdarzać jedynie ograniczonym zaufaniem.

Pracownicy firmy Perfect Privacy oferującej usługi VPN odkryli trywialny sposób na deanonimizację użytkowników. O swoim odkryciu poinformowali najpierw konkurencję, umożliwiając załatanie błędów, jednak bez wątpienia nadal na rynku są usługi podatne na ten rodzaj ataku.

Atak prosty i skuteczny

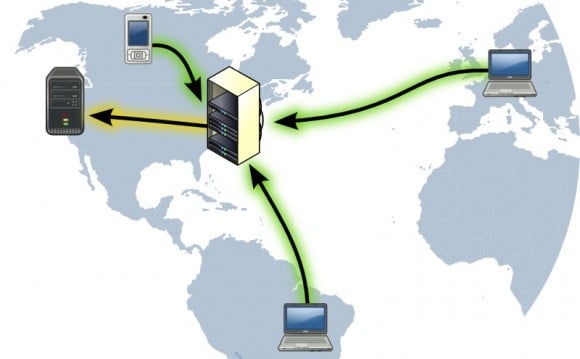

Usługa VPN ma za zadanie pośredniczyć w ruchu internetowym, ukrywając prawdziwy adres IP użytkownika. W niektórych okolicznościach da się ją jednak zmusić, by z tego pośrednictwa dla konkretnego rodzaju ruchu zrezygnowała. Co gorsza, można to zrobić dla zupełnie innego użytkownika.

W opisywanym ataku wykorzystano usługę przekierowania portów (port forwarding). Pozwala ona łączyć się z konkretnymi portami w sposób bezpośredni, bez ukrycia adresu IP użytkownika. Perfect Privacy odkryło, że w dużej części implementacji tej usługi ustawione przez jednego użytkownika na danym serwerze VPN przekierowanie portów jest dostępne dla pozostałych użytkowników korzystających z tego samego serwera.

Atak może przebiegać następująco: atakujący wybiera swoją ofiarę i ustala adres IP jej serwera VPN (np. wysyłając linka w którego ofiara klika lub obserwując połączenie do serwera IRC). Następnie atakujący nabywa usługę VPN u tego samego dostawcy, wybiera ten sam serwer co ofiara i korzysta z usługi przekierowania portów, np. włączając ją dla portu 12345. W ostatnim kroku musi jeszcze nakłonic ofiarę, by ta połączyła się z kontrolowaną przez niego usługą na tym właśnie porcie – np. wysyłając jej linka w postaci

http://super-ciekawy-serwer.com:12345/tajny-plik.txt

lub np. wstawiając do kodu strony WWW linka w postaci

<img src=”http://niby-zwykly-serwer.com:12345/x.jpg”>

Jeśli ofiara odwiedzi podesłanego linka, to w rzeczywistości wykona bezpośrednie połączenie do serwera atakującego, ujawniając swój adres IP.

Innym możliwym scenariuszem ataku jest wykorzystanie go do namierzania użytkowników sieci torrent. Najpierw można zidentyfikować osoby udostępniające dane z adresów IP znanych sieci VPN i spisać listę ich identyfikatorów. Następnie wystarczy zarejestrować wiele kont na serwerach VPN podatnych na ten błąd, przekierować wszędzie port wykorzystywany przez protokół torrent i podłączyć się do sieci jako udostępniający i czekać na połączenia wcześniej zidentyfikowanych użytkowników.

Ograniczenia ataku

Na szczęście istnieją oczywiste ograniczenia możliwości przeprowadzenia takiego ataku. Po pierwsze, ofiara musi korzystać z usługi VPN z której mogą korzystać inni użytkownicy (prywatne, samodzielnie skonfigurowane serwery VPN nie będą podatne o ile nie zaprosimy do nich atakującego). Po drugie usługa musi umożliwiać wybór konkretnego serwera (sporo daje taką opcję) oraz aktywację przekierowania portów (także jest często dostępna). W końcu po trzecie usługa musi być niezałatana i po czwarte ofiara musi skusić się na kliknięcie w link lub np. udostępniać plik w sieci torrent. Choć wydaje się, że lista wymagań jest dość długa, to jednak można się spodziewać, że np. firmy ścigające osoby naruszające prawa autorskie mogą próbować z tej metody korzystać do identyfikacji sprawców naruszeń.

Jeśli zatem korzystacie z powszechnie dostępnej usługi VPN upewnijcie się u swojego dostawcy, że tę podatność załatał i na wszelki wypadek nie klikajcie w niezaufane linki.

Komentarze

Można wykorzystać Policy Routing, aby bezpośrednie połączenie do serwera VPN można było wykonać tylko na port, na którym jest usługa VPN.

Dlatego zawsze powtarzam każdemu – TRZEBA NA SWOIM KOMPIE Z Windows Vista najpierw połaczyć się z WiFi sąsiada lub innym niezabezpieczonym gorącym spotem, zainstalować wirtualkę np VitualBox, na niej DEBIANA. Na Debianie ustawiamy VPNa np. AirVPN. Na wirtualce w Debianie stawiamy Whonixa (najnowszą wersje). Na Whoniksie w przeglądarce ustawiamy jakiś SOCKS najlepiej z polskim IP. Zamiast SOCKSa można skorzystać z wtyczki np ZENMATE. Według mnie podany sposób gwarantuje 99% pewności że jesteśmy anonimowi.

Moim zdaniem kombinacja, która stawi całkiem unikalny fingerprint. Jeśli obserwuję ruch wychodzący od providera i zobaczę ruch (z jednej maszyny) do:

1) serwerów Microsoft (aktualizacje Vista itd.)

2) serwerów debian (aktualizacje)

3) sieci TOR

To mogę założyć, że to Ty ;)

– 3) sieci TOR

+ 3) VPN

Ale po co?

Wystarczy zapytać Microsoft np.:

„prosze o krzyżowe podanie GUID [1] jakim identyfikował się w systemach Microsoftu adres IP 12.34.56.78 oraz wszystkich innych adresów IP jakie zgłaszały się z tym GUID – z podaniem dokładnego czasu”

[1] system windows pytając o aktualizacje podaje unikalny numer systemu/licencji więc przed VPN podał ten numer z prawdziwym ipkiem, w trakcie VPN podał numer z ipkiem VPNu, po zmianie VPN podał ten sam numer z kolejnym IP VPNu, a po wyłączeniu VPN (kiedy user myśli że jest bezpieczny) znowu podał ten numer wraz z prawdziwym IPkiem …

co co? cyco. ;)

chyba zapomniałeś o tym że łączysz się z internetem od jakiegoś dostawcy :D nie trzeba wchodzić do Twojego systemu by wiedzieć, ze to Ty :)

Ps. pozdrowienia dla leniwych pseudoinformatyków ;)

Na windowsie i debianie firewallem blokujesz wszystko, otwierasz tylko tak żeby chodził ruch po TORze/VPNie.

Darek, nic nie zobaczysz bo ruch z aktualizacjami Debiana idzie przez VPN. Tak samo jak ruch z Tora.

Adam, zacznij robić ratio autorów komentarzy, bo większość po Trolizynie ;)

PS: każdemu ekspertowi odnośnie CO/GDZIE wychodzi z komputera podłączonego do sieci zalecam weekendowy kurs Wiresharka.

Wydawawało mi się, że podstawowym celem używania VPN jest bezpieczne wpięcie się w inną sieć lokalną, a nie ukrywanie IP. Jest to niejako efekt uboczny korzystania z innej bramy, a nie istota VPN. Nie do tego zostało to stworzone i narzekanie na to, że nie zapewnia 100% skuteczności w czymś do czego nie służy, jest nieco na wyrost.

I tu się zgadzam. Mam swojego vpn tylko do łączenia się z inna lokalną siecią (backup poza domem). Nie mam po co ukrywać swój IP bo nie robię nic nielegalnego. Po co ta paranoja prywatności.

Rozumiem problem podsłuchiwania ruchu, Ale to co chcę żeby było bezpieczne to jest bezpieczne. Nie muszę czytać interii czy onetu przez Tora.

To nie jedyna podatnosc VPN ale jedna z niewielu opublikowanych.Sluzby szwedzkie i Izrael posiadaja rozwiazania gdzie VPN jest wogole nieskuteczny i to juz odconajmniej 4 lat.NIestety niektore tematy nie doczekaja sie publikacji bo na tym polega przewaga jednych nad drugimi.Rosja w koncu sie wkurzyla i widac ze coraz blizej terminu gdy sami beda decydowac.