Jeśli zaplanowaliście coś na ten weekend to mamy dla Was złą wiadomość – Weekendowa Lektura powraca. Przez kilka ostatnich tygodni trudno było nam znaleźć czas nie tylko na przeglądanie tysięcy newsów, ale nawet na pisanie artykułów (a tematów nie brakowało). Wiele ciekawych linków bez wątpienia nam umknęło, ale kilka udało się złapać – efekt możecie ocenić poniżej. Nie wszystkie są pierwszej świeżości, ale nadrabialiśmy spore zaległości. Miłej lektury.

PS. Autora komentarza o treści „ADAM PEDALE DZIE ŁIKENDOWA” niniejszym za nieuprawnione ujawnienie orientacji redaktora naczelnego obligujemy do przeczytania wszystkich zalinkowanych materiałów.

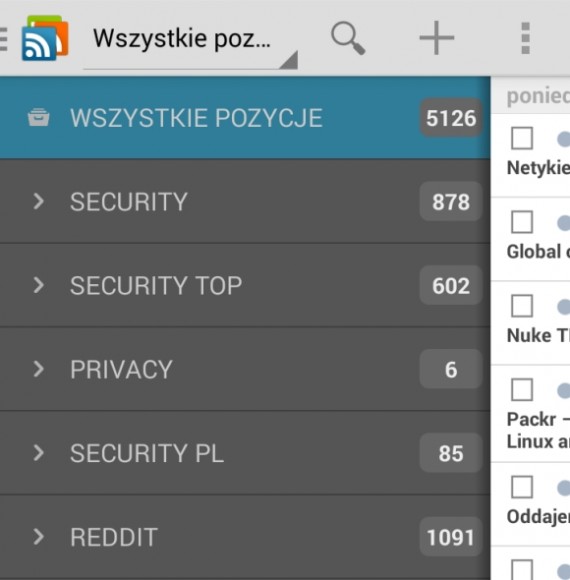

PS2. Jeśli ktoś uważa, że 100 linków to za dużo, to poniżej zrzut fragmentu ekranu naszego Feedly po 2 tygodniach nieaktywności.

- [PL] Programistyczne potknęcia – darmowa książka autorstwa j00ru i Gynvaela

- [PL] Zawór Bezpieczeństwa – nowy numer

- [PL] Cryptogram – nowe wydanie

- [PL] Nowy blog (a raczej jego zalążek) o bezpieczeństwie

- [PL] Obfuscator 2.0 – do zaciemniania kodu assemblera

- [PL] Jak rośnie rynek bezpieczeństwa IT w Polsce

- [PL] Znajdziesz błąd w systemie? Lepiej nie pisz do właściciela. [lepiej zgłosić przez kogoś zaufanego…]

- Raport Panoptykonu – zapytania służb kierowane do polskich portali

- Wielki raport Verizonu – włamania 2014

- Global Phishing Survey 2013

- CISCO – raport bezpieczeństwa 2014

- Materiały z konferencji SyScan 2014

- Analiza metod i nrzędzi szyfrowania Al-Kaidy

- Wyciąganie kluczy RSA… mikrofonem

- Narzędzie do steganografii na Twitterze

- Narzędzie do analizy oryginalności zdjęć

- Narzędzie do analizy funkcji plików binarnych

- Ustalanie lokalizacji na podstawie analizy odbić w oknie i widoków ze zdjęć

- Prezentacje z konferencji ISC2 w Krakowie

- Reverse DNS i XSS, SQLi, RCE

- Analiza luk bezpieczeństwa komunikacji satelitarnej

- Inżynieria wsteczna oprogramowani rutera krok po kroku

- Xylibox i hakowanie panelu Zeusa w 60 sekund

- Xylibox analizuje kolejne C&C ZeusVM

- Aktualizacja Zeusa P2P

- Analiza botnetu Andromeda (oraz druga część)

- Analiza nowej wersji Rovnixa

- Analiza exploit kitu LightsOut

- Betabot i wstrzykiwanie procesów

- Analiza botnetów P2P

- Ransomware dociera na Androida (i druga analiza)

- Złośliwe oprogramowanie kopiące kleptowaluty na nagrywarkach (i druga analiza)

- Techniki zaciemniania kodu używane przez złośliwe oprogramowanie

- Heartbleed – szczegółowy opis procedury wydobywania klucza prywatnego

- Dodatkowe koszty błędu Heartbleed

- Wyśmiewając Heartbleed, opublikował swoje hasła

- Ogromny przyrost rozmiaru listy odwołanych certyfikatów

- Dokładna historia publikacji informacji o Heartbleed

- Heartbleed pomógł zwiększyć udział SHA-2 kosztem SHA-1

- Po miesiącu nadal 300 tysięcy serwerów podatnych na Heartbleed

- Niektóre certyfikaty wymienione z powodu Heartbleed podpisane tym samym kluczem prywatnym

- Heartbleed użyty do ominięcia dwuczunnikowego uwierzytelnienia VPN

- Rosjanie spenetrowali ukraińskie sieci szyfrowanej komunikacji wojskowej

- Ciekawa kampania z użyciem inżynierii społecznej

- Dziury w oprogramowaniu ruterów Sitecom

- Atak SSL MiTM na protokół RDP

- Podejście Apple do łatania systemów generuje odaye

- Ciekawa historia handlarzy MDMA związanych z Silk Road

- Nowa jakoś dilerów narkotykowych

- Wyszukiwarka dedykowana dla narkotykowych bazarów w sieci Tor

- Następca SilkRoad niemożliwy do przejęcia

- Duży sprzedawca z SilkRoad przyznaje się do winy

- Zniknięcie TorEscrow, czyli kolejny „aaaand its gone”

- Wywiad z właścicielem pralni brudnych pieniędzy

- Wywiad z dilerem o dużych obrotach na narkotykowym bazarze

- Heisenberg – próba stworzenia debuggera trudnego do wykrycia

- Sysdig, ciekawe narzędzie do analizy i diagnostyki

- Dlaczego /dev/urandom jest marnym materiałem na ziarno w kryptografii

- Problemy z generatorem pseudolosowym IBMa

- Ciekawa wizualizacja retencji danych telekomunikacyjnych

- Sztuczki związane z atakowanie aplikacji WWW

- 0day na IE użyty do omijania ASLR oraz wykonania kodu

- Analiza powłamaniowa linuksowego honeypotu

- Instalowanie rootkitu w jednym wierszu

- Analiza prostej tylnej furtki – cmd.exe na porcie 8000

- Androidowy koń trojański, obecny również w Polsce

- Hakowanie aparatu fotograficznego Samsung NX300

- Konfigurowanie VPNa na cudzym ruterze domowym

- Krótka analiza ataku DDoS w warstwie 7

- Włamanie do Bitly

- Włamanie do WooThemes

- Ironiczne włamanie na stronę konferencji RSA

- Włamanie na konto Twittera Verisign

- Oszukiwanie telewizora Samsunga że witryna samsung.com działa

- Ciekawy atak na mobilnych czytelników bloga

- UTF8 w rękach spamerów

- UTF8 użyte do stworzenia tylnej furtki

- TextSecure wprowadza czat grupowy

- Kontrowersje związane z pobieraniem danych z OSVDB – i przeciwna opinia

- Tylna furtka we wtyczce Joomli

- Wstydliwe dziury w zdalnej konsoli AVG

- Jak System Rezerwy Federalnej broni się przed włamywaczami

- Analiza łaty na CVE-2014-1761 (MS Office)

- Qubes OS R2 rc1 wydany

- Komiks o hakerach

- Masowe oszustwo w reklamie internetowej

- Możliwość podmiany ikon aplikacji Androida

- Od SQLi do RCE na Flickrze

- Atak na WordPressa przez PHP i ciasteczka

- Atakowanie ciasteczek na innej platformie

- Google pokonało swoje własne mechanizmy CAPTCHA

- Atakowanie audio reCAPTCHA przy pomocy Web Speech API od Google

- Rumuński haker zwabiony pod amerykańską jurysdykcję

- Ukrywanie spamerskich linków za pomocą matematyki

- Poważny błąd w implementacji SSL/TLS Javy

- Tails w kamuflażu Windows

- Wstrzykiwanie JavaScriptu do Feedly

- Hakowanie odtwarzacza Bluray Panasonic BDT-230

- Rootkity na poziomie jądra OS X

- DoS na Mobile Services Switching Center

Komentarze

Bardzo bym się ucieszył gdybyście podzielili się opml – em z feedly :)

Moje feedly też tak wygląda kilku dniach :D

Pozycja 19 chyba tez powinna mieć prefix PL. A podzielicie się kiedyś swoją listą adresów z Feedly?

Link 35 i 37 jest taki sam.

Miło by było gdybyście udostępnili listę adresów :)

Coś na którko wróciła? Będzie teraz rzadziej? Rozumiem, że autorzy przepracowani i brak czasu? Szkoda bo zawsze to była obowiązkowa lektua i bardzo ciekawe linki.

pkt. 22 – zly link. Powinno byc: http://www.secforce.com/blog/2014/04/reverse-engineer-router-firmware-part-1/