Tym artykułem rozpoczynamy nowy cykl „Wiadomości z myszką”. Od czasu do czasu będziemy w nich poprzypominać najistotniejsze wydarzenia w historii bezpieczeństwa komputerowego. Ilu z naszych Czytelników pamięta wirusa ILOVEYOU?

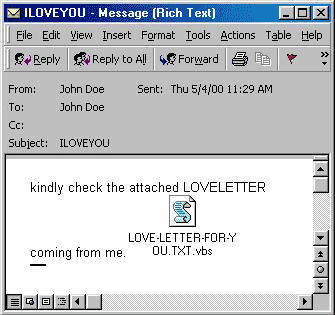

Z okazji Walentynek wybieramy temat miłosny. Co prawda do pierwszych infekcji doszło nie 14 lutego, a 4 maja 2000 roku, ale temat wiadomości, za pomocą której rozmnażał się wirus, brzmiał ILOVEYOU. W treści wiadomości znajdowało się zdanie

kindly check the attached LOVELETTER coming from me.

a w z załączniku znajdował się plik LOVE-LETTER-FOR-YOU.TXT.VBS.

W ciągu 24 godzin wiadomości opisane powyżej zalały skrzynki pocztowe większości użytkowników internetu. Mnóstwo firm i instytucji musiało wyłączyć swoje systemy pocztowe, by oczyścić kolejki z tysięcy identycznych emaili. Działy IT czekały długie dni naprawiania komputerów i odzyskiwania danych użytkowników. Jak do tego doszło?

Działanie wirusa

Wirus posiadał kilka cech, które zadecydowały o jego sukcesie. Po pierwsze, napisany był w języku VBS (Visual Basic script), który nie był wcześniej używany na dużą skalę do tworzenia wirusów. To zaskoczyło firmy antywirusowe, których produkty nie wykryły od razu zagrożenia – jedynie „Skeptic” firmy MessageLabs blokował plik. Po drugie, wirus był bardzo ekspansywny – od razu po uruchomieniu wysyłał swoja kopię do wszystkich kontaktów z książki adresowej Outlooka (najpopularniejszego wówczas programu pocztowego w środowisku Windows). Co więcej, jako nadawcę podawał adres właściciela zainfekowanego komputera, zwiększając prawdopodobieństwo otwarcia wiadomości. Po trzecie, wykorzystywał mechanizmy inżynierii społecznej – list miłosny, w dodatku od znajomego – wiele osób dało złapać się w tę pułapkę.

Oprócz rozsyłania się drogą emailową, wirus wdrożył również inne, mniej skuteczne mechanizmy. Po wykryciu obecności programu Mirc (ktoś jeszcze pamięta popularnego klienta sieci IRC?) tworzył skrypt startowy tego programu, rozsyłający kopię wirusa do wszystkich wchodzących na każdy kanał, na którym był użytkownik. Poza tym podmieniał wszystkie pliki vbs, js, css, jpg i wiele innych na swoją kopię, ukrywając przy tym ich rozszerzenie (wykorzystywał mechanizm domyślnego ukrywania rozszerzeń plików w Windows, dzięki czemu plik mojezdjecie.jpg.vbs wyświetlany był jako mojezdjecie.jpg). Podobnie robił z plikami mp3, jednak o dziwo w tym wypadku oryginały zachowywał, a nie nadpisywał, tworząc tylko swoje kopie o analogicznych nazwach.

Właściwy moduł

Wirus posiadał również moduł pobierany z internetu, co było dość nowoczesnym zachowaniem. Próbował mianowicie po swoim uruchomieniu połączyć się z czterema adresami www, by pobrać plik WIN-BUGSFIX.exe. Plik ten posiadał dodatkowe funkcje – odczytywał z komputera ofiary dane wszystkich kont dial-up (tak kiedyś korzystano z internetu…) i przesyłał je na jeden adres email. Tylko pierwsza fala infekcji pobrała plik z serwerów – ilość pobrań była tak duża, że filipińska firma hostingowa, na której serwerach był umieszczony plik, szybko zorientowała się, ze dzieje się coś niedobrego i plik usunęła.

Śledztwo

Jaki cel przyświecał twórcom wirusa? Zbliżyć się do odpowiedzi na to pytanie pozwoliło śledztwo, które zaczęło się wkrótce po wykryciu pierwszych infekcji. Skala zniszczeń wywołanych przez miliony emaili krążących po całym świecie zmobilizowała zarówno firmy antywirusowe jak i organa ścigania do jak najszybszego wykrycia sprawców. Zaczęto od analizy kodu źródłowego robaka. Było to o tyle proste zadanie, że kod VBS nie był kompilowany. W kodzie tym znaleziono następujące ciągi znaków:

rem barok-loveletter(vbe)

rem by:spyder / [email protected] / @GRAMMERSoft Group / Manila,Philippines

Z drugiej strony śledztwo zaczęło się na Filipinach, dokąd prowadziły wszystkie tropy. Dostawca internetu, na serwerach którego zamieszczono pliki z właściwym wirusem, ustalił, że pliki wgrano przy użyciu przedpłaconej usługi dial-up. Udało się ustalić, że wgrywający wirusa korzystał z dwóch kont email: [email protected] oraz [email protected]. Wyszukiwanie po słowach kluczowych Spyder oraz GRAMMERSoft doprowadziło śledczych do wirusa o nazwie Barok, opublikowanego 4 miesiące wcześniej. Co ciekawe, jego konstrukcja odpowiadała w 99,9% wirusowi, którego próbował pobrać ILOVEYOU. W wirusie Barok znaleziono nawiązanie do uczelni AMA Computer College w Makati City, na przedmieściach Manili.

Pętla zaciskała się coraz bardziej. W kodzie Baroka znaleziono nazwiska sporej grupy osób, z których 2 okazały się studentami wspomnianej wcześniej uczelni. Jednocześnie policja ustaliła adres, spod którego wdzwoniono się do serwerów ISP, na których umieszczono wirusa. Uzyskano nakaz przeszukania mieszkania. Znaleziono w nim 27-letniego Reomela Lamoresa i jego 23-letnią dziewczynę Irene de Guzman, na którą zarejestrowany był użyty do połączenia komputer. Samego komputera nie odnaleziono w mieszkaniu, jednak był w nim dysk twardy, na którym odkryto fragmenty kodu podobne do wirusa ILOVEYOU.

Okazało się, że Reomel Lamores nie studiuje na wcześniej wspomnianej uczelni, przez co nie pasuje do końca do profilu autora wirusa. Jednak dalsze śledztwo wykazało, że brat jego dziewczyny, Onel de Guzman, był studentem tej uczelni. Co więcej, w trakcie swojej edukacji przedstawił projekt wirusa, ścigającego swój dodatkowy moduł z internetu oraz kradnący dane używane do nawiązywania połączenia dial-up. Praca nie została zatwierdzona z uwagi na to, że jej wdrożenie było sprzeczne z prawem.

Kilka dni później Onel de Guzman przyznał się, że mógł przez przypadek wypuścić wirusa do sieci, jednak nie przyznał się do jego autorstwa. W kolejnych tygodniach okazało się, że w filipińskim prawie nie istnieją zapisy pozwalające na podstawienie zarzutów któremukolwiek z podejrzanych o stworzenie i rozpowszechnienie wirusa. Wszyscy zostali uwolnieni od zarzutów.

Podsumowanie

Prawdopodobny scenariusz wydarzeń był następujący. Domniemani autorzy wirusa nie mogli pogodzić się z faktem, iż dostęp wdzwaniany do internetu jest taki drogi. Postanowili więc skorzystać z kont dostępowych wykupionych przez innych użytkowników. Najpierw stworzyli wirusa kradnącego dane kont (Barok). Nie mieli jednak wydajnej metody jego dystrybucji, dlatego stworzyli ILOVEYOU. Wirus zapewne miał podróżować po Filipinach i przynosić im swoje zdobycze. Jest mało prawdopodobne, że chcieli ukraść konta dostępowe na całym świecie (nie stać by ich było również na połączenia międzynarodowe) i zablokować większość korporacyjnych serwerów poczty elektronicznej. Prawdopodobnie nie docenili skuteczności mechanizmów rozprzestrzeniania swojego wirusa. Nie zadbali ponadto o swoja anonimowość, co sugeruje, że być może faktycznie wirus wymsknął się do sieci przez przypadek. Nie da się jednak ukryć, że chcący czy niechcący, odcisnęli trwałe piętno na świecie bezpieczeństwa komputerowego.

Komentarze

Szanowny Panie Adamie,

TO MIAŁA BYĆ SERIA, A NIE JEDNA WIADOMOŚĆ!!!

Kiedy kolejny odcinek „Wiadomości z myszką” ?