Dwa dni temu włamywacze przejęli kontrolę nad witryną internetową firmy Tesla Motors oraz dwoma kontami Twittera – firmowym oraz należącym do założyciela firmy, Elona Muska. Znamy już szczegóły tego sprytnego ataku.

Z reguły gdy nagle właściciela zmienia konto Twittera oraz witryna firmy, podejrzewamy atak polegający na przejęciu kontroli nad komputerem osoby odpowiedzialnej za zarządzanie obecnością firmy w internecie. Tym razem jednak autorzy ataku wybrali inną, chociaż równie skuteczną metodę.

Nowa strona, nowe wpisy

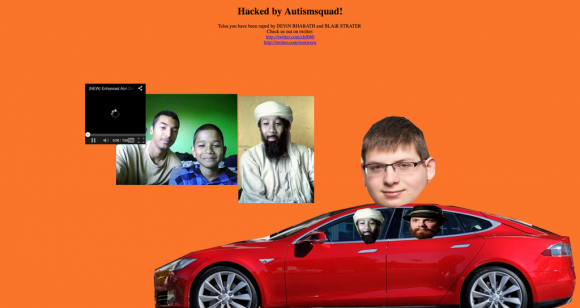

Dwa dni temu treść witryny producenta luksusowych samochodów elektrycznych uległa nieoczekiwanej zmianie. Zamiast obrazów gustownych pojazdów pojawił się napis Hacked by Autismsquad.

Krótko potem na profilu Tesli na Twitterze pojawiły się nowe dane użytkownika oraz oferta otrzymania darmowej Tesli pod warunkiem zadzwonienia na wskazany numer telefonu.

Numer telefonu wskazany przez włamywaczy okazał się należeć do niejakiego rootworxa, który nie był zbyt zadowolony z odbierania 5 telefonów na minutę.

https://twitter.com/rootworx/status/592071332277268480

Jak podmieniono witrynę

Dosyć szybko udało się ustalić, że nie doszło do włamania na serwery Tesli, lecz do przejęcia kontroli nad jej główną domeną. Domena teslamotors.com otrzymała nowy zestaw adresów IP, pod którymi funkcjonowały strony WWW atakujących. Oprócz tego żartownisie ustawili wpisy MX, określające adresy serwerów pocztowych, na kontrolowaną przez siebie maszynę, dzięki czemu mogli przejąć pocztę wszystkich kont w domenie. W ten sposób otrzymali wiadomości pozwalające na reset haseł kont Twittera. Atak prosty i bardzo skuteczny. Jak jednak przejęli domenę?

Tu z pomocą przyszła stara, dobra inżynieria społeczna. Jak poinformowała kilka godzin temu sama Tesla Motors, atakujący, udając przedstawiciela Tesli, najpierw przekonali pracownika firmy telekomunikacyjnej AT&T by przekierował telefon firmy na inny numer, należący do atakujących. Następnie przejęty numer został wykorzystany w firmie Network Solutions do dopisania nowego adresu email do konta administratora domeny. Potem wystarczyło już tylko przeprowadzić reset hasła konta administratora i ustawić nowe wpisy DNS.

A można było uniknąć części konsekwencji

Nawet proste zabezpieczenia mogły pomóc zminimalizować skutki ataku. Przyjmijmy, że odpowiedni poziom inżynierii społecznej jest w stanie praktycznie zagwarantować przejęcie cudzej domeny. Dobrą metoda ograniczenia skutków takiego ataku jest korzystanie z alternatywnych adresów poczty elektronicznej do zarządzania innymi kluczowymi zasobami firmy w sieci. Konta w serwisach społecznościowych warto zarejestrować na adresy email znajdujące się w innej domenie. Drugim prostym i skutecznym krokiem jest włączenie dwuskładnikowego uwierzytelnienia tam, gdzie jest to możliwe (np. na koncie Twittera). W ten sposób przejęcie konta poczty elektronicznej nie wystarczy, by przejąć konto Twittera.

Tesli pozostaje cieszyć się, że atakującym chodziło jedynie o trochę rozgłosu i rozrywki. Czy na pewno aktualizacje oprogramowania przesyłane automatycznie do samochodów firmy pobierane są z jej serwerów w sposób gwarantujący potwierdzenie tożsamości serwera? Mamy nadzieję, ze tak.

Komentarze

Nudy…

Znów ktoś tam przekonał kogoś telefonem.

„Czy na pewno aktualizacje oprogramowania przesyłane automatycznie do samochodów firmy pobierane są z jej serwerów w sposób gwarantujący potwierdzenie tożsamości serwera?”

A co to ma wspólnego z samym newsem? Niebezpieczniku, nie idź tą drogą ;)

Na serio pytasz co ma wspólnego przejęcie kontroli nad serwerem WWW z przejęciem kontroli nad serwerem aktualizacji?

Chyba serwisy ci sie pomylily :P

@JackN

Twój wpis to typowy brak wiedzy i brak orientacji. Nie wiesz co piszesz i nie wiesz gdzie piszesz.

Znów AT&T…