Rzadko mamy okazję czytać profesjonalne raporty z udanego włamania do banku. Jeszcze rzadziej raporty te publikuje sam włamywacz, nie mówiąc o bug bounty dla innych hakerów za kolejne włamania.

To jest jedna z ciekawszych historii, jakie przydarzyły się w ostatnich latach w naszej branży. Pamiętacie Phineasa Fishera, który włamał się do sieci producentów oprogramowania szpiegowskiego takich jak Gamma Group czy Hacking Team? Włamywacz nie poprzestał na tych atakach – jak twierdzi, w roku 2016 włamał się także do pewnego banku na Wyspie Man. Nie tylko ukradł stamtąd ponad 2 TB danych, ale wśród opublikowanych dokumentów zamieścił raport firmy PwC ze swojego włamania. Do tego ogłosił nagrodę dla innych włamywaczy, prawdopodobnie finansowaną ze środków wykradzionych z zaatakowanego banku. Co za historia! Ale po kolei.

2 TB danych z banku obsługującego bogaczy

Na Twitterze pojawił się wpis organizacji „Distributed Denial of Secrets” zawierający link do informacji wykradzionych z banku Cayman National Bank and Trust, który rzekomo brał udział w praniu pieniędzy rosyjskich oligarchów.

Pod linkiem znajdziemy ogromne zbiory danych, rzekomo wykradzione z ww. banku i zawierające nie tylko historię rachunków jego klientów, ale także kopię korespondencji elektronicznej pracowników banku. Dane te zostały wcześniej udostępnione konsorcjum dziennikarzy śledczych, a wkrótce zbiór ma zostać dołączony do publicznie dostępnej wyszukiwarki informacji.

Równocześnie w sieci pojawił się manifest Phineasa Fishera, który poinformował, że stał za tym włamaniem (tu krótsza wersja po angielsku – oryginał napisano po hiszpańsku). Phineas nie tylko opisuje okoliczności ataku (miał rzekomo użyć tego samego exploita, którym pokonał zabezpieczenia Hacking Teamu, o czym w kolejnym akapicie), ale także informuje, że ukradł kilkaset tysięcy dolarów, z których zamierza finansować nagrody dla innych włamywaczy, atakujących podobne cele. Pisze, że maksymalna nagroda może wynosić nawet 100 000 dolarów. Czas pokaże, czy przekona to innych napastników.

Przebieg włamania

W ustaleniu, jak doszło do włamania, pomogą nam dwa źródła – wpis Phineasa oraz ujawniony przy okazji raport z włamania, opracowany przez PwC. Pomoże też Google Translate, ponieważ Phineas pisze po hiszpańsku.

Raport PwC podkreśla dwa istotne elementy, ograniczające jego poziom szczegółowości. Pierwszy to niewielka dostępność logów – wiele informacji nie było przez bank w żaden sposób rejestrowanych, a pozostałe były dość szybko nadpisywane, przez co nie zachowała się pełna historia wydarzeń. Drugim ograniczeniem był budżet i zakres projektu – w wielu miejscach analitycy PwC wskazują, że danego wątku nie analizowali ze względu na ograniczenia projektowe.

Podczas gdy Phineas informuje, że dostał się do sieci za pomocą exploita na urządzenie sieciowe, PwC wskazuje, że nie znalazło oczywistych śladów pierwotnej infekcji z uwagi na brak logów. Informuje za to, że w przeskanowanej poczcie banku znalazło kilka przykładów ogólnych ataków oraz co najmniej jeden atak dedykowany – złośliwy kod dołączony do wiadomości poczty elektronicznej, korzystający z domeny sterującej założonej tuż przed atakiem. Sam Phineas komentuje, że być może nie był jedynym włamywaczem w sieci banku.

Co do kolejnych kroków obie strony w pełni się zgadzają – Phineas przeszedł do klasycznego działania włamywacza, czyli rozpoznania sieci i penetracji jej dodatkowych obszarów.

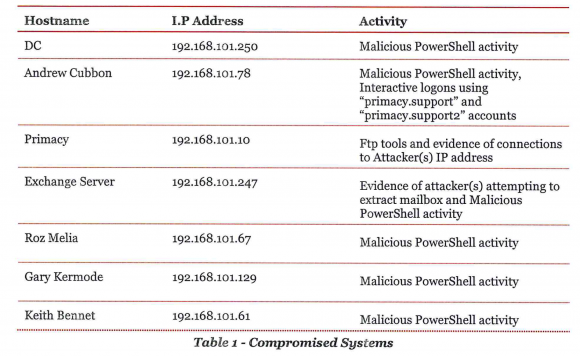

7 stycznia 2016 bank zorientował się, że kilka przelewów SWIFT zawiera błędy. To pozwoliło zidentyfikować fakt, że ktoś buszuje w jego sieci. 19 stycznia 2016 do analizy incydentu wynajęto PwC. Z 10 kluczowych systemów banku aż 7 znajdowało się pod kontrolą włamywacza. Atakującemu chodziło zarówno o kradzież informacji, jak i pieniędzy. Zgadza się to z wersją przedstawioną przez włamywacza. Sam Phineas przyznaje, że nie miał żadnego doświadczenia z systemem SWIFT i aby nauczyć się jego obsługi, zaczął od wyszukania plików z ciągiem „SWIFT” w nazwie i ich pobrania. Nie znalazł tam jednak wystarczająco szczegółowych instrukcji, dlatego na stacjach roboczych pracowników zajmujących się przelewami zainstalował złośliwe oprogramowanie, które zapisywało naciskane klawisze i robiło zrzuty ekranów. Jak twierdzi, zgromadzona w ten sposób wiedza bardzo mu pomogła. Pracownicy używali Citrixa, by łączyć się do usługi firmy Bottomline, gdzie obsługiwali interfejs systemu SWIFT. Do autoryzacji przelewu potrzebne były potwierdzenia trzech osób, ale Phineas przejął kontrolę nad wszystkimi trzema kontami.

Jak sam podkreśla, Phineas nie miał bladego pojęcia, jak używać systemu SWIFT i uczył się w trakcie próby kradzieży. Pierwsze przelewy udało mu się zlecić prawidłowo, jednak w kolejnych popełnił błędy, które go zdradziły. Najpierw podał zły kod waluty dla przelewów międzynarodowych, a w kolejnej próbie przekroczył limit transferów dla przelewów przyspieszonych. Oba błędy zostały zauważone przez pracowników banku, którzy zgłosili anomalie i zablokowali możliwość dalszej kradzieży.

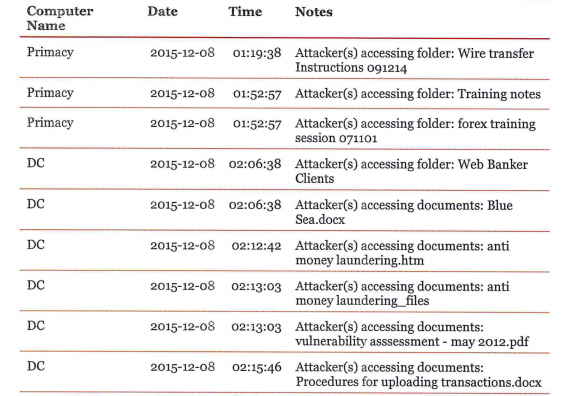

Phineas pisze, jak wygodnie pracowało mu się z PowerShellem i raport PwC to potwierdza. Najstarsze wykryte ślady aktywności włamywacza w systemach firmy sięgają 8 grudnia 2015, jednak brak wcześniejszych logów nie wyklucza, że do włamania mogło dojść przed tą datą. Znaleziono między innymi ślady skanowania serwerów przez włamywacza z lipca 2015.

Między godziną pierwszej aktywności na pierwszym z zainfekowanych serwerów a uruchomieniem złośliwego kodu na kontrolerze domeny minęło 39 minut.

Raport PwC potwierdza, że włamywacz pilnie studiował ciekawe dokumenty firmy. Zwróćcie uwagę na nazwy plików.

Raport potwierdza także intensywne korzystanie z keyloggerów i próby dostania się do poczty pracowników. W dokumencie znajdziecie również analizę fragmentów skryptów i narzędzi użytych przez włamywacza.

PwC potwierdza ponadto, że do przelewów SWIFT doszło już 5 stycznia 2016, podczas gdy pierwszy przelew odrzucony został 6 stycznia wieczorem. Nie znajdziemy tam jednak informacji o wysokości strat poniesionych przez bank na skutek nieautoryzowanych transakcji. Raport zawiera oczywiście także sporą sekcję rekomendacji – zalecamy jej lekturę bankowym obrońcom.

Podsumowanie

Nie wiemy, dlaczego do publikacji danych doszło dopiero 3 lata po włamaniu. Nie wiemy też jeszcze, czy wśród klientów banku znajdują się Polacy (wstępny rzut oka na dostępne informacje nie wskazuje na bezpośrednie powiązania klientów z naszym krajem). Wiemy jednak, że to kolejny ciekawy przykład pokazujący, jak prosto jest włamać się do poważnej instytucji i – mamy nadzieję – kolejny wyraźny sygnał, że czas naprawdę zadbać w firmach o podstawy bezpieczeństwa. Lista rekomendacji z raportu PwC niech będzie drogowskazem, w którym kierunku podążać, by nie zostać bohaterami kolejnego wycieku.

Komentarze

Możecie jeszcze dawać punktację tak jak Niebezpiecznik kibicuje przestępcom ;-)

A tak swoją drogą mam nadzieję, że dużo brudów finansowych wypłynie dzięki dokumentom.

Ej nidża, ale to wszystko było w majestacie prawa ! To był wrogi bank i menadżer powiedział znane niektórym zaklęcie „bezpieczeństwo narodowe” :[

W sumie kozak, chociaż biorąc pod uwagę skalę sieci globalnej to pewnie takich banków na które nie trzeba exploit ów by się znalazło całkiem sporo. W poprzednich przypadkach też chyba wykorzystywał luki w urządzeniach sieciowych.

Nie chciałbym spoilować, ale to brzmi jak reklama serialu Mr. Robot. Może dlatego czekali 3 lata? ;-)

Może ktoś podać mirrora do raportu PwC, bo link nie działa?

Adam,

Za PWN:

rzekomy «nieistniejący w rzeczywistości, niebędący tym (takim), za kogo (za jakiego) go niektórzy uważają».

Hej,

Podlinkowalicie:

https://data.ddosecrets[.]com/file/Sherwood/Pallid-Nutmeg.pdf

URL został u mnie zablokowany przez Malwarebytes.

Malicious także wg. VT:

https://www.virustotal.com/gui/url/11e5193eb643416b7c3dee7b622da015a29df2eb9772636d5f054be688030ef0/detection

Ładnie tak? :7

To fałszywy alert

Przecież to „zaufanatrzeciastrona”, nie bądź cykor i zaufaj ;)

idą, idą pałkowniki była chyba kiedyś taka piosenka, albo nie i trzeba ją napisać eof

A tu włamaie do 2 dużych kanadyjskich banków z maja 2018. Ciekawe jest to, że oba się publicznie do tego przyznały:

Hackers expose BMO and CIBC-owned Simplii Financial customers’ data

https://www.youtube.com/watch?v=heQnjKaI4eA

BMO, CIBC victims of cyber breach, attackers demand $1 million from each in cryptocurrency

https://www.itworldcanada.com/article/bmo-cibc-victims-of-cyber-breach-attackers-demand-1-million-from-each-in-cryptocurrency/405703

2 Canadian banks hacked, 90,000 customers’ data stolen

https://www.csoonline.com/article/3276275/2-canadian-banks-hacked-90000-customers-data-stolen.html

Z wrzuconej na pastebin i oryginalnej wersji „manifestu” wychodzi na to,że „Fisher” albo jest albo pozuje na lewicowego typka z Ameryki Południowej.

Poza tym wspominanie technologii służących prywatności w takim kontekście sugeruje,że być może chce on sprowokować dalszą/ostrzejszą walkę rządzących z nimi.