Rzadko zdarzają się incydenty tej wagi. Opera Software, producent popularnej przeglądarki, ogłosił właśnie, że padł ofiarą włamania a włamywacze spreparowali, podpisali jego certyfikatem i opublikowali na serwerach firmy fałszywą aktualizację.

Dzisiejszy komunikat Działu Bezpieczeństwa Opera Software nie obfituje w szczegóły, jednak jego treść jest bardzo interesująca. Według opublikowanych informacji 19 czerwca pracownicy firmy odkryli i powstrzymali atak na sieć wewnętrzną. Choć wygląda na to, że dane użytkowników nie zostały ujawnione, to włamywacze uzyskali dostęp do innych krytycznych obszarów sieci.

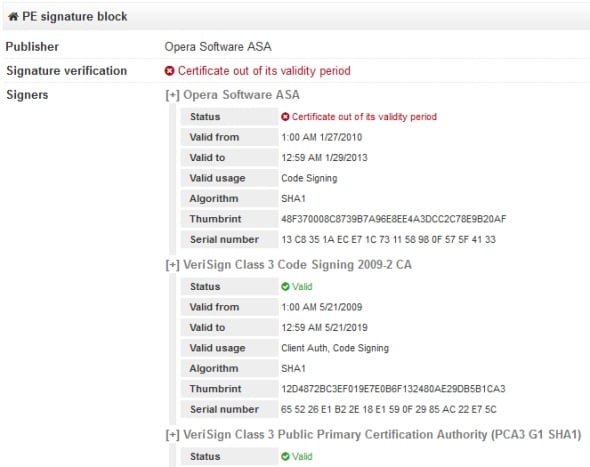

Choć opis incydentu mówi o „ograniczonych skutkach”, to wydarzenia, które miały miejsce, nie wyglądają dobrze. Po pierwsze, włamywacze zdobyli certyfikat, używany do podpisywania plików przeglądarki Opera. Choć certyfikat był już nieważny, został wykorzystany do podpisania złośliwego oprogramowania, które udawało przeglądarkę.

Kolejny fragment wpisu jest jeszcze ciekawszy. Czytamy w nim:

Możliwe, że kilka tysięcy użytkowników systemu Windows, którzy korzystali z Opery 19 czerwca między 1:00 a 1:36 czasu UTC mogło automatycznie pobrać i zainstalować złośliwe oprogramowanie. Aby zapobiec potencjalnym skutkom, wydamy nową wersję Opery, podpisaną nowym certyfikatem.

Choć w informacji nie napisano tego wprost, wygląda na to, że włamywacze nie tylko podpisali złośliwy kod certyfikatem Opery, ale także udało im się przejąć kontrolę nad fragmentem infrastruktury firmy odpowiedzialnym za dystrybucję aktualizacji Opery i wymusić automatyczne pobranie i instalację złośliwego oprogramowania. Jeśli to prawda, to bez wątpienia jest to jeden z poważniejszych w skutkach incydentów tego typu. Nie chodzi tu o liczbę zainfekowanych stacji – kilka tysięcy to niewielka liczba w porównaniu z liczbą ofiar popularnych botnetów – lecz o źródło infekcji, którym okazała się firma tak zaufana, że użytkownicy jej produktów zgadzają się na automatyczną instalację aktualizacji jej oprogramowania.

Ważnym elementem incydentu jest także czas i sposób przekazania informacji użytkownikom. Informowanie klientów, że tydzień wcześniej mogli paść ofiarą infekcji, wydaje się być znacznie spóźnione. Z kolei jeśli ten tydzień miał być poświęcony na zebranie rzetelnych informacji o incydencie, to zabrakło ich w bardzo lakonicznym komunikacie. Ciągle nie wiemy, jaka wersja oprogramowania jest złośliwa, jaka jest jej sygnatura czy funkcjonalność. Znamy już sygnaturę oprogramowania – obecnie wykrywa je 23/47 antywirusów i część z nich wskazuje, że jest to Zbot. Według serwisu VirusTotal plik pierwszy raz zaobserwowano 19 czerwca ok. godziny 11 pod nazwą Opera-12.15-1748.i386.autoupdate.exe. Pozostaje czekać na dalsze wyjaśnienia Opera Software.

PS. Opera nie jest pierwszą dużą firmą, której certyfikat został wykorzystany do podpisania złośliwego oprogramowania – całkiem niedawno opisywaliśmy podobne wpadki Bit9 i Adobe.

Komentarze

brawa po prostu brawa OWN3R OPERA

Mam pytanie: podajesz Adamie sygnature, natomiast nie wiem czego jest to sygnatura: pliku 'opera.exe’ czy jakiegos innego?

Według Opera Software to sygnatura pliku podpisanego i dystrybuowanego przez włamywaczy jako aktualizacja Opery.

Jak się używa tego certyfikatu, co jest nim podpisane? Podpisany jest nim instalator? Trzeba go ręcznie weryfikować czy jest jakoś automagicznie weryfikowany przez windows?

Malware to nie ZBot tylko Pony Loader

@si Pony to nie loader tylko stealer.

Aj pierdoły, ja miałem kiedyś dostęp do kodu Noda. Trafiłem na firmę zajmującą się translacją programów