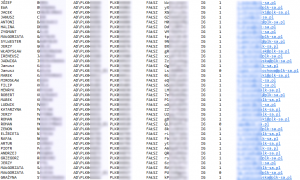

PKP Polskie Linie Kolejowe S.A. to, jak sama spółka się określa, zarządca narodowej sieci kolejowej – jedna z firm, które wypączkowały z dawnego PKP. Zarządzana ona większością linii kolejowych na terenie Polski, wynajmując je przewoźnikom towarowym i pasażerskim. Od jednego z czytelników otrzymaliśmy informację, że 15go maja tego roku w sieci pojawił się plik, zawierający dane 50 kont Active Directory, należących do pracowników spółki. Opublikowane zostały dane osobowe pracowników oraz ich hasła (jawnym tekstem, wyglądające na losowe 10 znaków). Wpisowi towarzyszył adres firmowego serwera OWA (Outlook Web Access).

Jako że PKP PLK S.A. zatrudniała pod koniec roku 2011 ok. 40,000 pracowników, możliwe, że wyciek dotyczy tylko jednego z działów spółki – kilka nazwisk z listy oraz skrót „IG” wskazuje na Centrum Diagnostyki. Nie wiemy, jaka była skala włamania – być może włamywacz jest w posiadaniu pełnej listy prawie 40 tysięcy kont. Zrzut haseł z Active Directory, do tego zapisanych otwartym tekstem, jest raczej dość niepokojącym sygnałem, świadczącym o wysokim poziomie dostępu do sieci wewnętrznej organizacji.

Nie wiemy także, czy opublikowana lista kont jest prawdziwa. Jeśli to fałszywka, to ktoś dołożył wielu starań, by wyglądała na prawdziwą. Zadaliśmy już kilka pytań spółce PLK – uzupełnimy artykuł, jak tylko otrzymamy na nie odpowiedzi.

Aktualizacja 2013-05-21: Otrzymaliśmy odpowiedź z Biura Prasowego PLK:

Umieszczone w Internecie dane nie pochodzą bezpośrednio z systemu informatycznego PKP Polskich Linii Kolejowych S.A. Zawierają fragment pliku, do konfigurowania kont dostępowych w jednej z jednostek organizacyjnych Spółki. Opublikowane zostały imiona i nazwiska oraz tymczasowe, startowe hasła, które po uruchomieniu nowego konta należało obowiązkowo zmienić (wymuszała to konfiguracja nowego konta). Zgodnie z obowiązującymi procedurami bezpieczeństwa wdrożono postępowanie, które ustali okoliczności incydentu.

Oznacza to, że skala incydentu jest bardzo niewielka i wyciekł jedynie plik, służący do skonfigurowania części kont w AD, a bezpieczeństwo serwerów AD nie zostało naruszone.

Komentarze

hasła w/w są hasłami, które należy zmienić przy pierwszym logowaniu ale daje to „ewentualnemu” atakującemu pewna przewagę ;P Baa lista haseł jest „bardzo” świeża :)

PS. nie wszystkie zostały zmienione xD

Już na pierwszy rzut oka widać, że lista wygenerowana jest z arkusza kalkulacyjnego :) Nie spotkałem się tym, żeby na serwerze Exchange były pola „PRAWDA/FAŁSZ” znane nam z excela :)

W takim molochu ustalenie czegokolwiek to masakra. Podpowiem, serwer FTP IG, wyciekło z niego trochę korespondencji (.dbx) ;)

Niemniej daleka jest droga od „pospolitego” włamania do Exchange do „nieumiejętnie” wystawionego na zewnątrz serwera FTP :) Tylko po co ktoś na „publicznym” FTP-ie trzyma pliki swojej poczty (ewentualnie archiwum poczty) ? :) Żeby ktoś czytał jego korespondencję ? :) Przecież to działanie przeciwko sobie :)

Serwer ftp już zabezpieczyli, po tym jak zmieniono nazwę jednego z plików na „zabezpiecz serwer ftp” ;)

BTW gdybyś wiedział co ludzie, firmy, urzędy potrafią trzymać na serwerach ftp z prawem edycji da „anonymous” …

Serwer ftp już zabezpieczyli, po tym jak zmieniono nazwę jednego z plików na „zabezpiecz serwer ftp” ;)

BTW gdybyś wiedział co ludzie, firmy, urzędy potrafią trzymać na serwerach ftp z prawem edycji dla „anonymous” …

#PollyPocket# widzę że jesteś w temacie.

O, admin IG zawitał ? Czy może coś sugerujesz ?

Poprawcie szablon mobilny, cytowana odpowiedz PKP się nie zawija jak powinna – cytatu nie da się przeczytać.