Jeszcze niedawno użytkownicy cieszyli się otwartymi, dostępnymi i darmowymi sieciami bezprzewodowymi. Ostatnie lata zmieniły jednak postrzeganie sieci Wi-Fi, pokazując ich niebezpieczeństwa. Rozwiązaniem problemu ma być WPA3.

WPA2 (Wi-Fi Protected Access 2) jest obecnie domyślnym protokołem i programem certyfikacyjnym opracowanym przez Wi-Fi Alliance do zabezpieczenia sieci bezprzewodowych. Protokół został zdefiniowany w odpowiedzi na serię odkrytych słabości wcześniejszego rozwiązania WEP (Wired Equivalent Privacy). W ostatnim roku Mathy Vanhoef odkrył i opublikował poważną podatność w protokole WPA2 – KRACK (Key Reinstallation Attacks), która umożliwia przechwycenie transmisji w sieciach bezprzewodowych wykorzystujących tę metodę dostępu.

KRACK wynika bezpośrednio z konstrukcji protokołu, przez co jest trudny do wyeliminowania. Nie jest związany z konkretnym producentem, oprogramowaniem czy implementacją, dotyka wszystkich użytkowników oraz produktów. Na atak narażeni byli wszyscy użytkownicy sieci bezprzewodowych, a początkowo jako metodę ochrony rekomendowano unikanie korzystania z Wi-Fi lub włączenie dodatkowych warstw zapewniających poufność transmisji (np. VPN). Znaczący producenci oprogramowania opublikowali poprawki, których instalacja zapewnia bezpieczeństwo transmisji bezprzewodowej, jednak KRACK ujawnił znacznie więcej problemów dotyczących tego typu sieci.

Wzrost popularności oraz powszechności sieci bezprzewodowych nie przełożyły się niestety na poprawę obecnie istniejących rozwiązań bezpieczeństwa dostępu do nich. W procesie uruchamiania sieci bezprzewodowych oraz korzystających z nich urządzeń liczy się przede wszystkim ich dostępność i działanie. Predefiniowane (domyślne) konfiguracje nie wymuszają jednakże korzystania z bezpiecznych rozwiązań. Tak zaimplementowana sieć bezprzewodowa i połączenia są z łatwością wykorzystywane przez cyberprzestępców jako cel lub źródło ataków. Użytkownicy tracą poufność, informacje, hasła i pieniądze.

WPA3 – ewolucja, nie rewolucja

Wi-Fi Alliance, organizacja tworząca i nadzorująca rozwiązania bezprzewodowe Wi-Fi, zapowiedziała wdrożenie nowego protokołu WPA3 eliminującego słabości związane z KRACK, jak również dodanie nowych funkcji zwiększających wygodę oraz bezpieczeństwo użytkowania sieci.

WPA3, następca WPA2, utrzymuje analogiczny do poprzednika podział na dwie kategorie działania: WP3-Personal oraz WPA3-Enterprise. Wszystkie sieci wykorzystujące WPA3 używają najnowszych metod zabezpieczeń, nie pozwalają na używanie przestarzałych protokołów oraz wymagają użycia Protected Management Frames (PMF) w celu zachowania najwyższego na daną chwilę poziomu bezpieczeństwa i odporności na ataki.

Protected Management Frames (PMF) to rozwiązanie, które chroni klientów sieci bezprzewodowej przed fałszywymi sieciowymi ramkami zarządzania, podszywającymi się pod inne urządzenia w celu zakłócenia lub przechwycenia sesji użytkownika. Połączenie chronione jest zarówno przed podsłuchiwaniem, jak i podszywaniem się. Polityka ochrony ramek zarządzania negocjowana jest między klientem sieci a punktem dostępowym (AP). Po zakończonej negocjacji połączenia sesja sieciowa chroniona jest przed rozłączeniem wymuszonym przez atakującego, anulowaniem uwierzytelnienia oraz zmianą QoS.

Dobrą praktyką jest sprawdzenie dostępności funkcji PMF w urządzeniach klienckich i włączanie jej zawsze kiedy jest to możliwe. W protokole WPA2 często można ją uruchomić, jednak wiele urządzeń nie ma PMF lub implementacja powoduje inne problemy z połączeniem sieciowym. Z tego powodu nie jest to opcja wymuszana w konfiguracji sieci bezprzewodowej.

Kluczowe cechy nowego protokołu, które podnoszą bezpieczeństwo połączeń do sieci bezprzewodowych, a zarazem nie utrudniają korzystania z nich to:

SAE oraz Forward Secrecy

Większa odporność oparta o hasła uwierzytelniania nawet w sytuacji, gdy użytkownik użyje hasła zbyt łatwego. WPA3 wykorzystuje SAE (Simultaneous Authentication of Equals), protokół ustanawiania bezpiecznego klucza między urządzeniami, aby zapewnić silniejszą ochronę przed próbami zgadywania haseł przez atakujących. Algorytm SAE zastępuje współdzielony klucz (Pre-shared Key – PSK) w WPA2-Personal. Natomiast dla WPA3-Enterprise wprowadzono bardziej skomplikowany zestaw funkcji, m.in.:

- szyfrowanie uwierzytelniania: 256-bit Galois/Counter Mode Protocol (GCMP-256),

- wprowadzenie i potwierdzanie klucza: 384-bitowy Hashed Message Authentication Mode (HMAC) z bezpiecznym algorytmem skrótu (HMAC-SHA384),

- ustanowienie i uwierzytelnienie klucza: Elliptic Curve Diffie-Hellman (ECDH) oraz Elliptic Curve Digital Signature Algorithm (ECDSA) używający 384-bitowych krzywych eliptycznych,

- ochrona ramki zarządzania: 256-bitowy protokół integralności Broadcast/Multicast Integrity Protocol Galois Message Authentication Code (BIP-GMAC-256).

Ponadto SAE w WPA3 implementuje metodę znaną w kryptografii jako utajnienie przekazywania (Forward Secrecy). Jest to cecha protokołów wymiany kluczy uwierzytelniających, kiedy klucze sesji są niezależne od siebie i nie zostaną skompromitowane, nawet gdy klucz prywatny serwera (strony komunikacji) zostanie ujawniony. W przypadku sieci Wi-Fi daje to pewność, że atakujący, który odkryje hasło sieci Wi-Fi, nie będzie w stanie odszyfrować przechwyconego wcześniej ruchu sieciowego między uczestnikami komunikacji.

SAE (Simultaneous Authentication of Equals) jako protokół został dodany do standardu 802.11. SAE daje kryptograficznie silny współdzielony klucz, jest odporny na atak pasywny, atak aktywny oraz atak słownikowy. Zapewnia bezpieczną alternatywę dla używania certyfikatów lub gdy scentralizowane uwierzytelnianie nie jest dostępne. Został włączony do metody EAP zdefiniowanej w RFC 5931 jako EAP-pwd. Jako zamiennik WPA2-PSK, SAE sprawi, że małe sieci biurowe i domowe będą mogły korzystać z bezpiecznych metod uwierzytelniania. Natomiast jako metoda EAP zapewnia zabezpieczenia dla firm (i dostępu dla gości) za pomocą prostszych haseł, bez konieczności posiadania zaawansowanych metod uwierzytelniania.

Wi-Fi CERTIFIED Enhanced Open

Łatwiejsza, a zarazem bezpieczniejsza metoda dostępu do otwartych lub publicznych sieci Wi-Fi wykorzystująca OWE (Opportunistic Wireless Encryption) opartą o standard RFC8110. Technologia ta szyfruje każde połączenie pomiędzy użytkownikiem Wi-Fi a punktem dostępowym (AP) własnym (sesyjnym) kluczem szyfrującym. Takie szyfrowanie komunikacji „per-user” chroni przed podsłuchiwaniem innych użytkowników przez lokalnych atakujących także wtedy, gdy sieć nie wymaga hasła, aby się do niej podłączyć.

W tym celu Wi-Fi Alliance uruchomiło program certyfikacji Wi-Fi CERTIFIED Enhanced Open. W sytuacjach, w których istnieje możliwość dostępu do sieci bez poświadczeń lub metoda dostępu jest niewygodna (np. w kawiarniach, czy na lotniskach), Enhanced Open ma zapewnić wygodę połączenia oraz zastosować wysokie standardy bezpieczeństwa.

Wi-Fi CERTIFIED Easy Connect

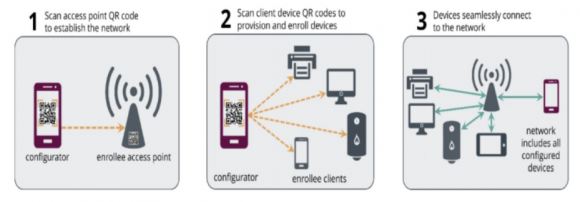

Prosta i bezpieczna metoda pozwalająca na podłączanie urządzeń z ograniczonymi możliwościami interakcji z użytkownikiem (np. bez wyświetlacza lub nawet klawiatury). Rozwiązanie to przeznaczone jest dla urządzeń klasy IoT (Internet of Things). W tym celu Wi-Fi Alliance ogłosiła program certyfikacji Wi-Fi CERTIFIED Easy Connect. Użycie Wi-Fi Easy Connect umożliwia użytkownikom bezpieczne dodawanie dowolnego urządzenia do sieci Wi-Fi za pomocą innego urządzenia z bardziej wygodnym interfejsem, np. poprzez skanowanie. Przykładem może być użycie kodu QR z urządzenia IoT: skanując kod smartfonem, będzie można przeprowadzić konfigurację sieci. Wi-Fi Easy Connect w protokole WPA3 jest odpowiedzią na rosnące zapotrzebowanie rynku na bezpieczny i łatwy bezprzewodowy dostęp do sieci wszelkich urządzeń. Obecnie wygodę dostępu do sieci przez urządzenia IoT osiąga się kosztem bezpieczeństwa połączenia, co skutkuje rosnącym poczuciem zagrożeń ze strony sieci bezprzewodowych.

źródło: Wi-Fi Alliance, https://www.wi-fi.org

192 bity dla wymagających

Dla zastosowań wymagających podwyższonego poziomu bezpieczeństwa (poufności) WPA3, jako podstawową, wykorzystuje 192-bitową kryptografię z zestawu algorytmów zgodnego z Commercial National Security Algorithm (CNSA).

Co teraz ?

Ważną dla użytkowników informacją jest, iż pojawienie się nowego protokołu nie oznacza wycofania dotychczasowego. WPA2 będzie nadal obsługiwany i – przynajmniej w najbliższej przyszłości – nadal rozwijany. Wszystkie urządzenia posiadające wsparcie dla WPA3 będą mogły pracować również ze starym WPA2. W odpowiedzi na współczesny krajobraz zagrożeń WPA3 implementuje znane zalecenia i praktyki, starając się reagować na nowo odkryte zagrożenia. Wi-Fi Alliance przewiduje, że do końca 2019 roku niemal wszyscy zaimplementują WPA3 w certyfikowanych przez Wi-Fi Alliance urządzeniach, co pozwoli na włączenie protokołu w sieciach.

Autor artykułu rekomenduje wszystkim, by wraz pojawieniem się takiej możliwości, włączyli WPA3 w swoich sieciach oraz urządzeniach.

Komentarze

Czy takie rozwiązanie będzie mogło trafić do ddrwt, gargoyle itd czy czeka nas wymiana routerów?

Pewnie będzie to zależne od konkretnego modelu (np. mocniejsze szyfrowanie z reguły wymaga mocnego proca).

Sam mam w domu 6 urządzeń pospolicie nazywanych „routerami” (Linksys, TP-Link, D-Link) na których robiłem przeróżne eksperymenty.

Jeśli będzie dla nich alternatywne firmware z dodanym WPA3, z przyjemnością poeksperymentuję. Może być ciekawie.

PMF już znajduje się w alternatywnym firmware Merlina dla Asusów http://asuswrt.lostrealm.ca/download

Tak WPA3, będzie dodana w najbliższym czasie do OpenWrt. Ba większość tych nowych ficzerów już jest dodana. Tylko przy kompilacji trzeba je samemu włączyć.

Tutaj sporo info:

https://forum.lede-project.org/t/wpa3-and-lede-support/10554/13

W kwestii formalnej to „metodę znaną w kryptografii jako utajnienie przekazywania” znają chyba tylko polskojęzyczni wikipedyści.

Tę cechę należałoby tłumaczyć, jako odporność na przyszłe skompromitowanie klucza długoterminowego, a zatem można to nazwać pewnością wsteczną, albo poufnością wsteczną, lub poufnością trwałą.

Racja i prawda, jednak trzeba było nazwać to jakoś po polsku (i bez tworzenia form opisowych). Skorzystałem z gotowej definicji choć przyznam, że również do mnie nie trafia, a w codziennych rozmowach bazuję na terminologii anglojęzycznej i wszyscy doskonale rozumieją :-).

Hej Redakcjo, a może oddzielny artykuł jakie konkretnie routery obecnie warto kupić?

Tanio: Xiaomi Router 3G (nie „3”!)

Można wrzucić openWRL/LEDE/Padavan.

Zwykle Mikrotiki są polecane, można też spróbować Ubiquiti (mają super access pointy, ale routery niekoniecznie tak dopracowane).

RT2600ac od Synology jeśli nie do końca pociąga Cię idea OpenWRT.

Netgear R7800 – sprawdzony, mocny, stabilny i ma duże wsparcie społeczności OpenWRT.

Mój router ma LEDE to pewnie w przyszłości obsłuży WPA3. Szkoda tylko, że w domu używam xp i 7 a te pewnie nie dostaną obsługi WPA3.

Najważniejsze że poradzili sobie wreszcie z WPS:

„WPA3 introduces a new alternative for configuration of devices that lack sufficient user interface capabilities by allowing nearby devices to serve as an adequate UI for network provisioning purposes, thus mitigating the need for WPS.”

https://en.wikipedia.org/wiki/Wi-Fi_Protected_Access#WPS_PIN_recovery