Po sieci krąży baza danych zawierająca ponad 13 milionów rekordów użytkowników popularnego darmowego serwisu hostingowego 000webhost. Niestety zawiera ona nie tylko adresy email, ale także hasła zapisane czystym tekstem.

Rzekomy efekt udanego ataku sprzed kilku miesięcy na infrastrukturę firmy trafił w ręce znanego badacza bezpieczeństwa Troya Hunta. Opisuje on na swoim blogu jak weryfikował dane z bazy oraz liczne nieudane próby kontaktu z właścicielami hostingu.

Wyciek? Jaki wyciek?

Troy prowadzi od dłuższego czasu pożyteczny serwis HaveIBeenPwned, w którym internauci mogą sprawdzić czy ich adres email (a wraz z nim prawdopodobnie hasło lub jego funkcja skrótu) pojawiły się w którymś z publicznych wycieków baz danych. W tej chwili jego baza liczy około 240 milionów rekordów (większość to wynik wycieku z Adobe, lecz znajdują się tam wszystkie istotne znane wycieki ostatnich lat). Prawdopodobnie w związku z prowadzoną działalnością otrzymał kilka dni temu kolejną porcję danych.

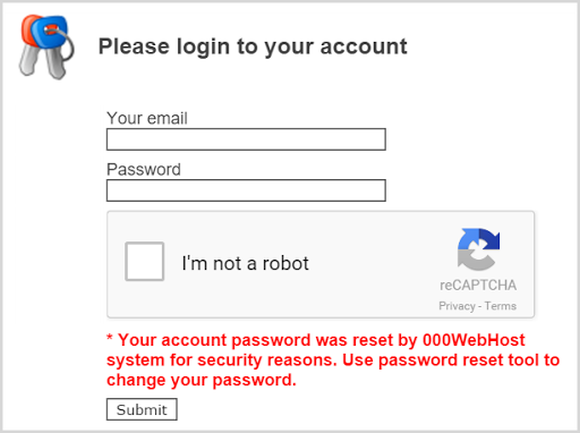

Anonimowy informator przekazał Troyowi bazę danych twierdząc, że pochodzi ona z systemów firmy hostingowej 000webhost. Baza zawierała prawie 13,5 miliona rekordów, a w nich identyfikator użytkownika, nazwę, adres IP, adres email oraz hasło zapisane czystym tekstem. Troy zaczął od weryfikacji wiarygodności bazy. Spróbował użyć kilku anonimowych adresów z niej pochodzących w celu założenia konta w serwisie – wszystkie okazały się zajęte. Zapytał osoby śledzące go na Twitterze czy ktoś był klientem tej firmy i potwierdził prawdziwość kilku rekordów z właścicielami zawartych tam danych. Przyjrzał się także samemu serwisowi WWW firmy i ustalił, że nie tylko formularz logowania serwowany jest po HTTP, formularz błędu przy logowaniu przesyłany jest w żądaniu GET z hasłem oraz loginem w adresie strony ale także strona znajduje się w rejestrze witryn przesyłających klientom ich hasła otwartym tekstem przy próbie ich odzyskania. Wszystko zatem wskazywało, ze do wycieku faktycznie doszło.

Sporą część wpisu Troya zajmuje opis epopei jego próby kontaktu z właścicielami hostingu. Brak adresów email, niedziałające formularze kontaktowe, system ticketingowy wymagający logowania, brak możliwości odpowiedzi na ticket… Troy starał się tak bardzo, że nawet trafił na firmę powiązaną z 000webhost kapitałowo (i zapewne osobowo) gdzie udało mu się przesłać informację z prośbą o kontakt, jednak jej obsługa uparcie żądała by przekazał szczegóły incydentu za pośrednictwem systemu ticketingowego. Nie działał również kontakt za pomocą Twittera czy Facebooka. Troy w końcu się złamał i przekazał informacje w sposób nie gwarantujący ich bezpieczeństwa tylko po to, by jednak trafiły do użytkowników.

W nagrodę nigdy nie otrzymał od firmy żadnej odpowiedzi. Jedyne, co zauważył, to to, że hasła wszystkich użytkowników zostały zmienione (bez żadnego wyjaśnienia) a dostęp przez FTP został wyłączony. W obliczu takiej sytuacji Troy postanowił opublikować informację o wycieku, by użytkownicy mieli szansę zmienić swoje hasła, jeśli korzystali z nich w innych serwisach, a szczególnie w skrzynkach pocztowych skojarzonych z kontami 000webhost.

Zmiana hasła jest tym ważniejsza, że według plotek baza serwisu jest obecnie oferowana na sprzedaż, zatem jest tylko kwestią czasu zanim najpierw zostanie wykorzystana do przejmowania innych kont, a zaraz potem zostanie udostępniona szerszej publiczności. Jeśli zatem mieliście konto w 000webhost (a sprawdzić to możecie w serwisie HaveIBennPwned), to zmieniajcie hasła zanim będzie za późno.

PS. Praktyka trzymania haseł otwartym tekstem jest dość popularna w systemach hostingowych. Spróbujcie odzyskać swoje hasło w firmie, w której macie konto hostingowe – jeśli się uda, dajcie nam znać.

Komentarze

Dzięki za namiar na HaveIBeenPwned

„Oh no — pwned! Pwned on 1 breached site and found no pastes”

Wyciek z Adobe w 2013 roku :/

A ja 000webhost, nawiasem mówiąc to nie polecam ich limitów na zużycie cpu.

Ich zużycie CPU to jest enigma. Nikt nie wie jak naprawdę jest liczone, są konta pełne statycznych plików HTML, które co jakiś czas wywołują limit, a są konta pełne skryptów non stop kręcących po dyskach gdzie miesiącami nic się nie dzieje. Co do limitu wielkości plików nauczyłem się tyle, żeby nie wychylać się nad 2MB. Oni nie są hostingiem dobrej jakości, ale jako jedyni ostali się w pewnych branżach.

Serio narzekacie na DARMOWY hosting?

Dlatego właśnie piszę o tej kwestii – jedyni się ostali, wcześniej było pełno takich mniejszych lub większych dostawców, ale z tego nie sposób łatwo sprzedawać danych czy profili, więc pozamykali interesy.

Ponadto oni niekoniecznie mają darmowy hosting, mają płatne plany również. Korzystanie z ich darmowego hostingu do czegokolwiek innego niż statyczne strony zawsze nie było dobre. A do prostych stron, gdzie w PHP jest co najwyżej galeria obrazków, płatny hosting z PHP 8 i MySQL 15 nie jest potrzebny.

Jakiś czas temu zamawiałem tusze do drukarki przez internet. Założyłem konto i zamówiłem towar. Rok później ponownie chciałem zamówić ale zapomniałem hasła do serwisu. Zadzwoniłem do firmy i człowiek podpowiedział mi hasło (kilka pierwszych liter).

Jak dziala ten serwis bo nie rozumiem? Okazuje sie ze moje haslo jest pwned, ale nie moge znalezc informacji w jakiej bazie ;/

Niżej na stronie jest wymienione z jakiego wycieku pochodzi. Też się 'załapałem’ na wyciek z Adobe. Dobrze że od tego czasu zacząłem korzystać z managera haseł :P

Miałem hosting w home- hasła trzymają jawnym tekstem. Jeśli dzwonisz do nich i chcesz coś zlecić pytają o losowe znaki z hasła(analogicznie jak banki korzystają z haseł maskowanych).

Hashowanie pojedynczych znaków nie ma sensu, więc trzymaja jawnym tekstem, prawda?

Jesli jestem w błędzie- poprawcie mnie.

Nie wiem czy mają jawnym tekstem ja osobiście jestem cebulakiem i nie przedłużam hostingu tylko wykupuje od nowa hosting za cenę promocyjną (+- 20zł za rok) normalnie przedłużenie kosztuje 300zł. Zadzwoniłem do supportu poprosiłem o przepięcie domen ze starego hostingu na nowy, podałem nazwy domen które chce przenieść, zapytałem do którego hostingu podać hasło bo są takie same (co nie było prawdą) podałem do nowego i przenieśli mi domeny. Po tym incydencie dałem sobie spokój z home z uwagi na fakt że w taki sposób może ktoś moje domeny przenieść do swojego panelu administracyjnego nie znając nawet mojego hasła.. -_-’

Jest możliwość każdego znaku z hasła trzymania oddzielnie. Każdy oddzielny znak byłby zakodowany np. w md5 i posolony czymś. Jeżeli klient podaje znak nr 3, to konsultant wpisuje taki znak do jakiegoś formularza który koduje ten znak i porównuje zakodowany wynik z zakodowanym ciągiem w bazie.

Wiem z dobrego zrodla ze od kilku lat hasla tam sa kodowane i to dosc porzadnie, a teraz do autoryzacji sa tokeny smsowe czy pelne podanie hasla przez formularz ktory je weryfikuje.

Dzięki wielkie za info, zmobilizowaliście mnie do szybszej zmiany hostingu niż zakładałem.

kiedyś CHYBA zakładałem konto na 000, ale raczej z hasłem, którego używam na „spamowych” kontach (wymuszona rejestracja gdziekolwiek) i raczej z unikalnym (jak zawsze) adresem mail (zazwyczaj NIE jest to [email protected] tylko raczej coś skrotowa_albo_zbyt_dluga_nazwa_lekko_zwiazana_z_serwisem@domena.pl – dla zts użyłbym np. [email protected] – żeby ktoś nie „odgadł” tak maila z allegro znając maila z wykopu itd.)

szkoda, że nie można wyszukiwać fragmencie maila (np. @domena.pl)

Ja mam konto na Hostingerze (000webhosting w Polsce) ale loguje się przez Facebooka, jestem zagrożony?

Skoro uwierzytelnianie działało przez mechanizm Single Sign On (logowanie oddelegowane do FB), to Twoje hasło do FB na pewno nie wyciekło (chyba że implementacja była baaardzo skopana).

W innych przypadkach, gdy:

-ktoś używał adresu email z 000webhost i takiego samego lub podobnego (sic!!) hasła do jakiegokolwiek innego serwisu

-ktoś używał innego adresu email (który da się powiązać z adresem e-mail z 000webhost) i takiego samego lub podobnego hasła do jakiegokolwiek innego serwisu

Jest się zagrożonym.

kto sie gdziekolwiek loguje przez fejs zbuka jest i tak nie do uratowania.

Robert, niestety tak – jesteś:

wpisałem Twój e-mail i wyszło: oh no, pwned

Masowo wysłane info:

/////////////////

What happened?

A hacker used an exploit in an old PHP version, that we were using on our website, in order to gain access to our systems. Data that has been stolen includes usernames, passwords, email addresses, IP addresses and names.

Although the whole database has been compromised, we are mostly concerned about the leaked client information.

What did we do about it?

We have been aware of this issue since 27th of October and our team started to troubleshoot and resolve this issue the same day, immediately after becoming aware of this issue.

In an effort to protect our users we have temporarily blocked access to systems affected by this security flaw. We will re-enable access to the affected systems after an investigation and once all security issues have been resolved. Affected systems include our website and our members area. Additionally we have temporarily blocked FTP access, as FTP passwords have been stolen as well.

We reseted all users passwords in our systems and increased the level of encryption to prevent such issues in the future.

We are still working around the clock to identify and eliminate all security flaws. We will get back to providing the free service soon. We are also updating and patching our systems.

What do you need to do?

As all the passwords have been changed to random values, you now need to reset them when the service goes live again.

DO NOT USE YOUR PREVIOUS PASSWORD.

PLEASE ALSO CHANGE YOUR PASSWORDS IF YOU USED THE SAME PASSWORD FOR OTHER SERVICES.

We also recommend that you use Two Factor Authentication (TFA) and a different password for every service whenever possible. We can recommend the Authy authenticator app and the LastPass password manager.

We are sorry

At 000webhost we are committed to protect user information and our systems. We are sorry and sincerely apologize we didn’t manage to live up to that.

At 000webhost our top priority remains the same – to provide free quality web hosting for everyone. The 000webhost community is a big family, exploring and using the possibilities of the internet together.

Our leadership team will closely monitor this issue and will do everything possible to earn your trust every day.

Sincerely,

000webhost CEO,

Arnas Stuopelis

strona dopiero od niedawna uzywa https, to co sie dziwic, skoro wszystko latalo w plain text.

Oh no — pwned!

Pwned on 2 breached sites and found no pastes

..co zrobić? jak żyć?

otrzymałem taki komunikat i co dalej?

Podejrzewam, że baza jest aktualnie „trzepana”, bo najpierw w piątek dostałem @ od Microsoftu, że ktoś uzyskał dostęp do mojego konta (miałem takie samo hasło jak w 000webhost + adres był w bazie, która wypłynęła) a w sobotę Google wyłączyło mi konto gdzie miałem podpiętego maila firmowego we własnej domenie poprzez Google App (więc tutaj strata byłaby spora). Logowanie do całego Google także było mailem, który wypłynął ale na szczęście tam hasło do poczty miałem miałem unikalne, tak więc polecam stosowanie innego hasła do poczty od haseł wykorzystywanych w innych usługach, bo nawet jak jakaś baza wypłynie to bez dostępu do poczty strata niewielka i mając kontrolę nad pocztą jesteśmy w stanie zareagować, bo zwykle na @ idą wszystkie powiadomienia.

Założyłem konto na tym gównie z 6 lat temu gdy byłem jeszcze w szkole średniej, na śmierć zapomniałem że mam tam konto.

A dziś straciłem dostęp do mojej głównej skrzynki emailowej (to samo hasło niestety)… moje długie i skomplikowane hasło można znaleźć w google wpisane plaintextem i stąd dowiedziałem się też (po nazwie pliku), że po chodzi z 00webhost.com

Wtopa na maxa. Ciekawy jestem jakie poniosą konsekwencje? Jestem pewien, że spośród 13mln ludzi, kilkaset tysięcy straci pieniądze lub bardzo poufane dane. Jeżeli nie poniosą konsekwencji to równie dobrze mogliby te hasła sprzedać sami :).