Nie wszyscy pewnie wiecie, że gdy przeglądacie strony internetowe, możecie ujawnić nie tylko informację o używanej przeglądarce, ale także, w niektórych sytuacjach, wskazać zainstalowane poprawki Windows, wersję antywirusa czy innych narzędzi.

Informacje o tym, czy na danym komputerze jest zainstalowany system antywirusowy (wraz ze wskazaniem jego producenta) czy program EMET, zapobiegający wykorzystaniu części błędów typu 0day, jest bardzo cenna dla potencjalnego atakującego. Przestępcy wykorzystują różne sztuczki, dzięki którym mogą od Waszej przeglądarki dowiedzieć się znacznie więcej, niż chcielibyście wyjawić. Na szczęście opisane poniżej ciekawe problemy dotyczą tylko Internet Explorera, z którego korzysta zaledwie 3,15% naszych czytelników.

Poszukajmy obrazków

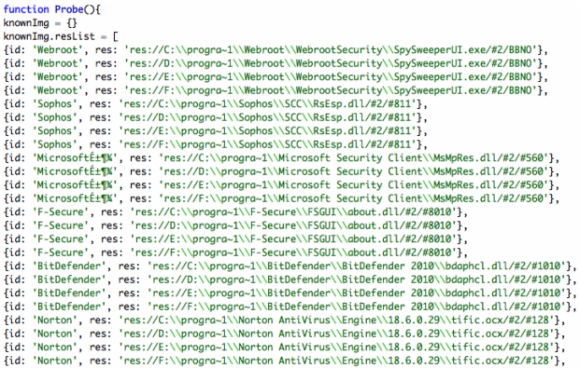

Firma AlienVault podsumowała w ciekawym artykule metody, używane przez różnych atakujących, służące do identyfikacji używanego oprogramowania jedynie na podstawie danych, które potrafi zdobyć przeglądarka odwiedzająca odpowiednio spreparowaną stronę WWW. Jedną z najczęściej stosowanych przez atakujących metod było przez długi czas wywołanie odnośnika do zasobów plikowych. Sposób skuteczny na Internet Explorera do wersji 8 włącznie powoli odchodzi do lamusa, ale nadal można go spotkać w sieci. Co prawda IE blokował wywołania protokołu file://, ale pozwalał na odwołanie do res://. Przeglądarka może za pomocą tego protokołu wczytać zasoby graficzne plików wykonywalnych. Na przykład odwołanie do

res://explorer.exe/#2/#143

wczyta ikonkę Windows, zawartą w pliku explorer.exe jako bitmapa nr 143. W ten sposób, odpowiednio dobierając ścieżki plików, można potwierdzić istnienie na komputerze wielu wersji i rodzajów oprogramowania.

Lista wykrywanego oprogramowania ograniczona jest jedynie chęciami autora kodu – praktycznie każdy program na platformie Windows posiada jakieś zasoby graficzne, do których można się odwołać. Odpowiedni skrypt po stronie przeglądarki może na podstawie zebranych w ten sposób informacji przygotować właściwy wariant ataku lub na przykład z niego zrezygnować, by zmniejszyć ryzyko wykrycia. Z tej metody korzystali niedawno autorzy konia trojańskiego Sykipot, używanego m. in. w atakach na przemysł lotniczy. Szukali oni takich programów jak np. WinZip, Skype, Emule, RealVNC, ICQ, Winamp czy PGP. Odpowiednio zastosowana metoda pozwala również na ustalenie, czy na docelowym systemie zainstalowano konkretne aktualizacje Windows.

XMLDOM ActiveX na ratunek

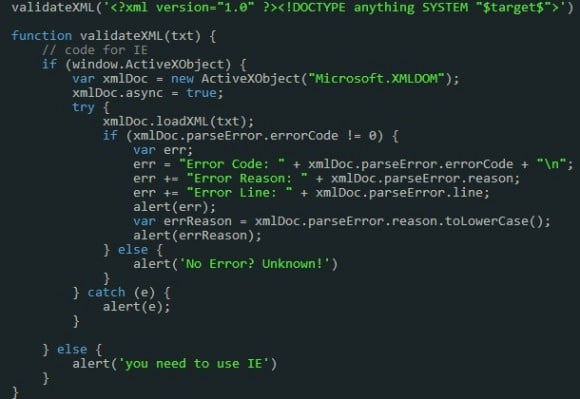

W nowszych wersjach IE Microsoft zablokował możliwość odczytywania zasobów przez przeglądarkę w tak prosty sposób, zatem autorzy złośliwego oprogramowania szukali nowych sposobów. Pomógł im badacz, który w kwietniu 2013 natrafił na ciekawe zachowanie kontrolki ActiveX XMLDOM. Okazuje się, że odpowiednio zapytana potrafi udzielić cennych informacji. Próba otwarcia za jej pomocą folderu

\\localhost\nazwafolderu

w przypadku, gdy folder istnieje, daje w odpowiedzi „the system cannot find the path”, a gdy folderu nie ma, informuje „the system cannot locate the object”. Dzięki temu odpowiednio skonstruowany skrypt może bez problemu potwierdzić istnienie w docelowym systemie konkretnych napędów, folderów, plików a także lokalnych adresów sieciowych. Błąd istnieje w Internet Explorerze w wersjach od 6 do 11 i podobno nadal działa nawet na aktualnym Windows 8.1. Wykorzystywany był na przykład do wyłączenia komputerów wyposażonych w EMET z listy ofiar ataku typu 0day na odwiedzających stronę amerykańskiego urzędu ds. weteranów. Użycie takiego filtrowania ofiar daje atakującym dużą korzyść – EMET blokuje próbę ataku i zgłasza ją poszkodowanemu, zwiększając szansę szybkiego wykrycia i „spalenia” błędu 0day.

Podobna technika wykorzystywana była również w ataku na francuski przemysł lotniczy, a miesiąc później została wdrożona przez autorów Angler Exploit Kit w celu wykrycia niektórych produktów antywirusowych.

Cyberprzestępcom trzeba przyznać, że sprytnie wykorzystują dość banalne błędy w oprogramowaniu Microsoftu. Nie natrafiliśmy jak do tej pory na podobne techniki dotyczące innych przeglądarek – jeśli je znacie, to czekamy na sygnał. A 3,15% naszych czytelników polecamy zmianę przeglądarki.

Komentarze

Sporo podatności na ataki kryje się we wtyczkach do przeglądarek, począwszy od Flash Playera aż po Microsoftowy Silverlight. Ciekawe informacje można też odczytać z ciasteczek flashowych, które większość internautów nie usuwa z katalogu tymczasowego z dysku. O ile Internet Explorer w wersjach 10+ naprawdę przyspieszył i dość dobrze przechodzi testy ACID, to z bezpieczeństwem nadal nie jest najlepiej.

Internet Explorer powinien być procesem działającym na niskich uprawnieniach, mogącym odczytywać tylko swój katalog tymczasowy, bez możliwości odczytywania całego systemu plików.

Sprawdzał ktoś czy można zmusić tę przeglądarkę do odczytania danych z alternatywnych strumieni NTFS?

Na Linuxie czegoś by nie było

Czegoś takiego by nie było