Prawdopodobnie mamy do czynienia z jednym z najbardziej spektakularnych wycieków danych w tym roku. W internecie pojawił się plik, zawierający ok. 6,5mln hashy. Ich treść wskazuje na jedyne możliwe źródło pochodzenia – serwis LinkedIn.com.

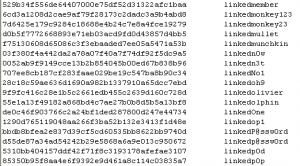

Wczoraj na jednym z forów poświęconych łamaniu hashy haseł pojawił się link do ciekawego pliku. Archiwum, o rozmiarze 188MB, zawiera plik tekstowy wielkości 258MB, a w nim znajduje sie 6,458,020 hashy SHA-1. W pliku znajdują się tylko i wyłącznie hashe – brak jakichkolwiek innych danych. W części już złamanych haseł bardzo często pojawia się ciąg „linkedin”, co, sądząc z przyjętej przez część użytkowników praktyki używania nazwy serwisu w haśle pozwala sądzić, że doszło do wycieku przynajmniej części bazy największego serwisu społecznościowego specjalizującego się w kontaktach zawodowo-businessowych.

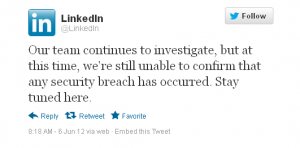

Serwis do tej pory nie potwierdził wycieku – rozpoczął jednak analizę incydentu. Wyciek został juz potwierdzony przez LinkedIn – patrz aktualizacje poniżej. Wg Wikipedii w serwisie jest zarejestrowanych ponad 150 milionów kont, co może oznaczać, że w ręce włamywaczy wpadła tylko część bazy.

Przez Twittera przewija się obecnie cała burza wpisów poświęconych temu tematowi. Mimo ujawnienia jedynie hashy należy podejrzewać, że włamywacze są w posiadaniu całości bazy serwisu.

Złamano już przynajmniej 3,8 mln haseł

Wśród 6,5 mln hashy, ok. 3,5 mln zaczyna się od „00000”. Spójrzmy na przykłady.

7728240c80b6bfd450849405e8500d6d207783b6 – czyli SHA1(linkedin) – brak w bazie

0000040c80b6bfd450849405e8500d6d207783b6 – występuje w zestawieniu.

01d0260b3765e465d6b880fefe3c05ce1edb16f8 – czyli SHA1(dupa.8) – brak w bazie

0000060b3765e465d6b880fefe3c05ce1edb16f8 – występuje.

99bdf15bd833026ad66a0817c6330e7d32b0252b – czyli SHA1(haslolinkedin) – brak w bazie

0000015bd833026ad66a0817c6330e7d32b0252b – występuje.

Oznacza to, że wszystkie wpisy zaczynające się od „00000” to hashe już złamane, zatem doliczając ok. 300 tysięcy dodatkowych złamanych hashy od opublikowania pliku, widzimy, że odgadnięte zostało już 58% haseł użytkowników serwisu.

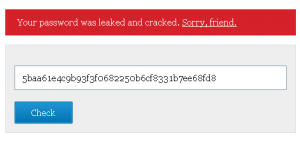

Jak sprawdzić, czy moje hasło wyciekło?

Dla osób, które nie potrafią lub nie mają czasu znaleźć pliku z hashami powstał niezależny serwis pod adresem LeakedIn.org. Można tam wkleić zarówno swoje hasło w formie otwartej (które zostanie zamienione na hash przez przeglądarkę i tylko w formie hasha trafi do serwera) jak i hash hasła – strona sprawdzi, czy hasło wyciekło oraz czy zostało już złamane. Poza tym osoby, których hasła znalazły się w wycieku, powinny już otrzymać email od LinkedIn (patrz aktualizacje poniżej).

Czy SHA-1 jest bezpieczne

Jak pokazuje ilość już złamanych hashy, idąca w setki tysięcy, SHA-1 nie jest funkcją szczególnie odporną na ataki słownikowe czy ataki typu brute force. W przypadku ujawnionych hashy nie stosowano tzw. soli, czyli losowego elementu, który dodawany jest do hasła przed jego przekształceniem. Sprawia to, że złożoność obliczeniowa procedury odgadywania opublikowanych hashy SHA-1 jest relatywnie niewielka. Statystycznie rzecz biorąc można przyjąć, że jeśli użytkownik stosował hasło, składające się z małych i dużych liter oraz cyfr, którego długość nie przekraczała 10 znaków, do odgadnięcia hasła wystarczy ok. 7 dni pracy normalnego komputera.

Co dalej

Wszystkim użytkownikom LinkedIn polecamy szybką zmianę hasła – przede wszystkim tam, gdzie używali identycznego. Ze zmianą hasła w serwisie można poczekać, aż luka zostanie usunięta – niewykluczone, że włamywacze ciągle mają dostęp do bazy danych.

W najbliższych dniach należy także zachować szczególna uwagę przy przeglądaniu skrzynki pocztowej – bez wątpienia możemy spodziewać się fali phishingu, który powoływać się będzie na konieczność zmiany hasła w serwisie LinkedIn.

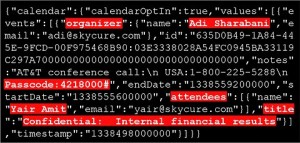

To nie jedyna wpadka LinkedIn w tych dniach

Wczoraj niezależni badacze ogłosili, że mobilna aplikacja LinkedIn na platformę IOS przesyła wszystkie szczegóły spotkań z kalendarza urządzenia na serwery firmy. Jeśli użytkownik wybierze opcję „pokazuj moje spotkania z kalendarza również w aplikacji LinkedIn”, na serwery firmy przekazywane są dane uczestników spotkania a także numery telefonów telekonferencji wraz z kodami PIN, hasła dostępu do prezentacji online i wszystkie inne poufne informacje, zawarte w opisie wydarzenia. Sama aplikacja nie informuje użytkownika o tym, że dane spotkań zostaną gdziekolwiek przesłane.

Mimo iż wielu użytkowników potwierdza odnalezienie wśród hashy tych pasujących do ich hasła z serwisu, LinkedIn ciągle pracuje nad potwierdzeniem, czy doszło do wycieku. A może po prostu nad treścią komunikatu prasowego.

LinkedIn właśnie potwierdziło, że ujawnione hashe haseł pasują do kont w serwisie. Konta użytkowników, których hasła znalazły się w wycieku, zostaną zablokowane, a użytkownicy otrzymają na adres poczty elektronicznej instrukcję, jak zresetować hasło (nie będzie to ponoć link do www). Jednocześnie LinkedIn poinformował, że zaczyna stosować sól w procesie hashowania haseł. Lepiej późno niż wcale.

Komentarze

Jakiś miesiąc temu widziałem krążący link do sqli w LinkedIn… Nie sprawdzałem go i nie pamiętam gdzie go widziałem, ale możliwe, że tak je wykradziono…

na niebezpieczniku dodatkowo mowia o failu goldenline , tez dzisiaj http://niebezpiecznik.pl/post/wyciek-6-5-miliona-hashy-hasel-z-linkedin/

Właśnie dziś dostałem maila od LI i nie wiedziałem o co chodzi.. zablokowali mi konto..? Szkoda że nie napisali że to z ich winy… Teraz rozumiem, dzięki :-)

Czyżby połączona akcja google i facebooka?:)

312312313