Najlepiej uczyć się na cudzych incydentach – a raport po włamaniu do Reddita jasno pokazuje, że wdrożenie dwuskładnikowego uwierzytelnienia opartego o kody SMS nie wystarcza do zabezpieczenia wartościowego celu.

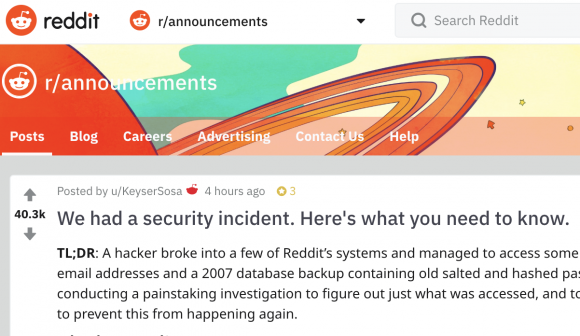

Prędzej czy później zdarzy się to każdemu. Niektórym już się zdarzyło, ale do tej pory o tym nie wiedzą – lub wiedzą, ale wstydzą się opowiedzieć. Tym bardziej należy docenić otwartość Reddita, który ogłosił fakt zostania ofiarą włamania i podał całkiem sporo szczegółów incydentu.

SMS-y nie pomogły

Między 14 a 18 czerwca atakujący uzyskali dostęp do kilku kont administratorów Reddita u „dostawców usług chmurowych i usług hostingu kodu źródłowego”. Nie padły nazwy dostawców, ale pewnie chodziło o firmy typu AWS czy GitHub. Reddit podkreśla, że konta były zabezpieczone za pomocą dwuskładnikowego uwierzytelnienia, opartego o kody SMS, lecz nie stanowiło to przeszkody dla atakujących – po prostu przejęli odpowiednie SMS-y. Komunikat nie wspomina o metodzie przejęcia kodów SMS.

Reddit podkreśla, że atakujący nie uzyskali praw zapisu w jego systemach. Za to udało im się dostać do kopii bezpieczeństwa, części logów i kodu źródłowego. Między innymi dobrali się do pełnej kopii Reddita z roku 2007, zawierającej także dane użytkowników zarejestrowanych do momentu utworzenia backupu wraz ze skrótami ich haseł. Jeśli nie pamiętacie, kiedy założyliście konto na Reddicie, to czekajcie na e-maila – wszyscy, których dane mogły wpaść w ręce włamywaczy, otrzymają wiadomość od serwisu, a ich hasła zostały zmienione. Innymi danymi, do których dostali się włamywacze, były logi e-maili z najciekawszymi wpisami wysyłanymi między 7 a 17 czerwca, zawierające adresy e-mail i pseudonimy odbiorców.

Wnioski

Reddit podsumowuje, że czas kodów SMS już przeminął. Sensowną alternatywą dla zastosowań takich jak np. logowanie administratora jest generator kodów jednorazowych w postaci aplikacji, np. Google Authenticator. Istotnie, jest dużo trudniejszy do przejęcia od wiadomości SMS. Jest jednak nadal, podobnie jak SMS-y, podatny na phishing, przed którym dużo skuteczniej broni dopiero klucz sprzętowy typu Yubikey, który po prostu nie zadziała na fałszywej stronie. Nie oznacza to jednak, że każdy ma teraz kupić Yubikeya – zabezpieczenie kodem SMS pewnie pozostanie wystarczające dla wielu sytuacji, gdzie potencjalny zysk dla atakującego jest niewielki.

My z kolei chcieliśmy wskazać na relatywnie skuteczne działanie Reddita – włamanie najwyraźniej trwało tylko kilka dni, a włamywaczom nie udało się dostać do najcenniejszych firmowych zasobów, czyli aktualnej bazy użytkowników. Do tego zostali wykryci i najwyraźniej usunięci z firmowej infrastruktury. Oby wszystkie firmy mogły pochwalić się takimi czasami detekcji, reakcji oraz takim poziomem jawności podjętych działań.

Komentarze

Jest problem. Yubikey nie da się na chwilą obecną kupić w polskich sklepach a z chęcią bym kupił. Za wszelną pomoc w zakupie będę wdzięczny

Mamy XXI wiek, można kupić przez internet z innego kraju.

Czy to nie będzie wspieraniem obcej gospodarki ?

A kupiony w Polsce Yubikey jest produkowany w Polsce?

Nie, ale przynajmniej Polski sklep zarobi.

Supertux, ja ci ściągnę do Polski i sprzedam – Polak zarobi :)

Na Amazonie z przesyłką do Polski zapłaciłem 15,01€ za FIDO U2F. Jest dużo tańszy od Yubikey, a działa znakomicie.

A próbowałeś wpisać w google: YubiKey sklep? ;)

Inbase pl sprzedaje w Polsce (aczkolwiek często trzeba czekać aż sprowadzą). YubiKey ma sklep na swojej stronie tak w ogóle, nie trzeba już zamawiać z Amazona.

Akurat Google Authenticato to też nie jest dobre i wygodne rozwiązanie.

Rozwiń proszę tę myśl ponad ogólnikowe twierdzenia.

wiadomo od dawna ze trol internetowy nie podejmie się polemiki, bo:

– nie ma wiedzy (ogólniki powielane przez pseudospecjalistow)

– nie ma wiedzy i nie chce jej zdobyć (nie poszuka wiedzy w Internecie)

– ma inne zajecia (trolowanie na innych stronach)

reasumujac: szach-mat dla Adama ;)

Zgadzam się z tym, że Google Authenticator nie jest do końca dobrym rozwiązaniem. Moim zdaniem największym mankamentem tej aplikacji jest to, że bez rootwania telefonu nie ma opcji na to by zrobić backupa kodów dostępu do kont. Jeżeli nasz telefon zniknie to zniknie również dostęp do naszych kont (no chyba że mamy kody zapasowe). Według mnie znacznie wygodniejszą alternatywą jest aplikacja Authy, która wspiera kopię zapasową kodów do chmury, którą zabezpieczamy hasłem, przez co dostęp do backupów mamy tylko my. Dodatkowo Authy wspiera obsługę wielu urządzeń (android, macOS, iOS, rozszerzenie do Chrome), także według mnie jest to kolejny plus, bo nie trzeba za każdym razem odblokowywać telefonu, następnie aplikacji i dopiero teraz przepisywać kodu. A co jeżeli ktoś nam się włamie na konto? No, jeżeli pomyślimy t nie ma takiej opcji, bo po dodaniu tych urządzeń, które chcemy można wyłączyć opcję obsługi wielu urządzeń i nie da się dodać kolejnych klientów aplikacji. A co jeżeli zgubimy nasz telefon? Nic nie szkodzi, w każdej chwili można usunąć każde urządzenie jakie chcemy. Może i brzmię jakby ktoś mi za to zapłacił, ale od momentu przejścia na Authy z Google Authenticator czuję ulgę, bo wiem, że nie muszę się bać o to, że stracę dostęp do kodów jednorazowych (bo bardzo łatwo zapominam gdzie zostawiłem karteczkę z kodami ratunkowymi).

Istnieje jeszcze jedna alternatywa – Duo Security, który wysyła powiadomienia push przy każdym logowaniu by je zatwierdzić, bądź odrzucić, ale niestety bardzo mało serwisów to wspiera.

Pozdrawiam.

„która wspiera kopię zapasową kodów do chmury, którą zabezpieczamy hasłem”

eee ale po to instalujesz sobie keya zeby nie miec zasobow zabezpieczonych tylko samym haslem :>

Wystarczy, że zachowasz sobie qr code z google authenticatora i po utracie telefonu możesz podłączyć inny.

W Authy doceniam także to, że można ostawić wymóg logowania np. TouchID przy każdym uruchamianiu apki (ma 4-cyfrowy PIN)

Przecież te kody możesz sobie zbackupować ręcznie… Ja trzymam je w menedżerze haseł.

Dla przykładu google wyświetla te kody jeżeli wybierzesz opcję, że nie możesz zeskanować kodu.

Czegoś tutaj nie rozumiem. Proszę o krótkie wyjaśnienie…

Dlaczego pani Krysia w Płatniku, w KRSie i innym JPK musi mieć certyfikat kwalifikowany. Czy nie można podobnego rozwiązania zaimplementować do innych usług, jak logowanie się za pomocą takiego certyfikatu?

Jeżeli Twój komputer przestał należeć do Ciebie (zostałeś shackowany) to tak naprawdę nie wiesz czy podpisujesz certyfikatem to samo co widzisz na ekranie komputera.

Spróbuj używać certyfikatów do logowania masowo… ;)

Pochlastać się można już przy 2 serwisach z całą tą niewygodą przy używaniu certów. A Ty chciałbyś aby w zwykłych serwisach używano certyfikatów?

Problem z Yubikey jest taki, że U2F nie działa z iOS, więc w momencie wdrożenia tracimy możliwość sprawdzenia maila, fb, itp. na telefonie.

Próbowałeś? Jakoś czytam pocztę na iPhonie.

Według tego artykułu iOS nie wspiera U2F – https://www.yubico.com/2017/10/iphone-support-yubikey-otp-via-nfc/

Więc w jaki sposób przy włączonym U2F mogę się zalogować na gmaila z iPhone?

Jedyny sposób jaki mi przychodzi do głowy to przez hasła aplikacji, ale nadal nie mogę wtedy zalogowac się przez przeglądarkę.

W dowolny inny autoryzowany sposób. Nie musisz korzystać wyłącznie z U2F – możesz mieć np. aktywnego Authenticatora

No dobra, ale jaki jest wtedy sens U2F? Po jest ono jest, żeby nie korzystać z innych mniej bezpiecznych form.

Authenticatorem sesję autoryzujesz raz i już. Na co dzień na komputerze korzystasz z U2F i tyle.

Artykuł, który linkujesz, jest zeszłego roku. Zerknij na ten: https://www.yubico.com/2018/05/yubikey-comes-to-iphone-with-mobile-sdk-for-ios-and-lastpass-support/

Uwaga! Keepass… niestety..sie sprzedal..przestal byc bezpieczny bo kupilo go apple…Github…to pelna kompromitacja jezeli chodzi o filozofie dzialania…sprzedal sie googlowi…

Wszystko co jest dobre i wartosciowe oraz zrzesza spolecznosc zostaje wykupione przez koncerny.

Github zlamany? a co? moze uzywali sms od googla..zauwazcie..kupilo google..i mamy hak:) wielu adminow musialo miec takie samo haslo do githuba co do redita.

Proste..przpadkowa koincydencja?

Nie sadze…

Tylko wolne prlatformy i wolne oprogramowanie ma szanse byc bezpiecznew…kazdy soft..z krajow 14oczu..ma lubki bo wymaga i naklada na niego wymog prawa czy to usa czy ue..bez wzgledu na to jakby sie firmy reklamowaly ze nie.

PMIETACJE…ZADNE SMSY

SMS SLUZY DO LOKALIAZACJI WAS…

TYLKO TOKEN 2FA…ORAZ URZADZENIE KLUCZ SPRZETOWY U2F…

Czegoś przyjąłeś za dużo albo za mało, bo ten tekst zawiera wiele nieprawdziwych twierdzeń i zmyślonych faktów.