Badacze zidentyfikowali i opisali masowy atak na domowe rutery, którego ofiarą padło 300 tysięcy urządzeń. Podobnie jak w niedawnych przypadkach w Polsce przestępcy podmieniają wpisy serwerów DNS, by przekierować ruch użytkowników.

Niedawno opisywana przez Niebezpiecznika oraz CERT Polska akcja przestępców, którzy okradają użytkowników bankowości internetowej, blednie przy skali kampanii opisanej właśnie przez zespół Team Cymru. Oba taki mają wiele punktów wspólnych, lecz także kilka istotnych różnic.

Atak na dużą skalę

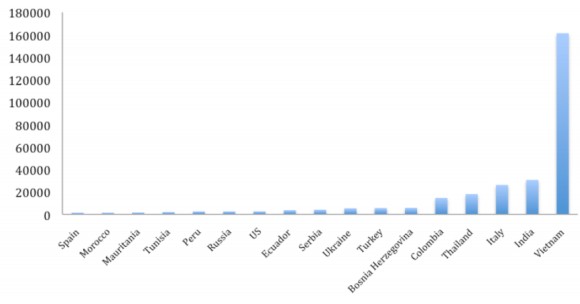

Specjaliści z Team Cymru, zajmującego się walką ze złośliwym oprogramowaniem, zidentyfikowali w styczniu trwający od kilku tygodni atak na liczne modele domowych ruterów. Według ich szacunków ofiarami ataków padło już 300 tysięcy urządzeń – tyle unikatowych adresów IP łączyło się z serwerami przestępców w ciągu tygodnia. Zaatakowane rutery mają podmieniane adresy serwerów DNS, jednak ostateczny cel operacji na razie nie został zidentyfikowany. Ofiary przestępców znajdują się przede wszystkim w Europie oraz Azji.

Jak widać największe skupiska zainfekowanych ruterów znajdują się w Wietnamie, Indiach, Włoszech oraz Tajlandii. Wiąże się to prawdopodobnie z występowaniem podatnych modeli ruterów w sieciach konkretnych dostawców usług internetowych. Na liście krajów brakuje Polski – u nas grasuje inny wariant podobnego ataku.

Podatne urządzenia

Ofiarami ataku stają się posiadacze co najmniej kilku różnych modeli ruterów, podatnych na kilka rodzajów ataków. Wygląda zatem na to, że atakujący starają się zmaksymalizować zasięg swojej operacji i wykorzystują w tym celu wszystkie dostępne opcje. Atak został po raz pierwszy zaobserwowany na ruterze TP-Link, podatnym na błąd CSRF umożliwiający zmianę ustawień serwerów DNS. Inne zainfekowane urządzenia to modele ruterów TP-Link, podatne na błąd ROM-0 (co ciekawe, te ataki zaobserwowano również przed opublikowaniem błędu) a także urządzenia takich marek jak D-Link, Micronet, Tenda oraz kilka innych. W każdym przypadku atak ogranicza się do podmiany adresów serwerów DNS na kontrolowane przez przestępców. Ich adresy to 5.45.75.11 oraz 5.45.75.36. Choć pojawiały się one w opisach polskich ataków, to według badaczy z Team Cymru te dwie kampanie prowadzone są niezależnie.

Konsekwencje ataku

Co ciekawe, mimo długich analiz badaczom nie udało się znaleźć żadnego przypadku, w którym zainfekowane urządzenie zachowa się inaczej, niż zdrowe. Próby odwiedzin witryn bankowości elektronicznej prowadziły do właściwych serwerów, aktualizacje oprogramowania ścigane były z odpowiednich adresów a witryny internetowe wyświetlały prawidłowe reklamy. Wygląda zatem na to, że sprawcy nie przystąpili jeszcze do właściwej fazy ataku, a jedynie zebrali sporą liczbę potencjalnych ofiar.

Obserwowane konsekwencje zainfekowania rutera wiązały się jedynie ze słabą dostępnością fałszywych serwerów DNS, przez co niektóre zapytania nie uzyskiwały odpowiedzi lub docierała ona po długim oczekiwaniu, spowalniając postrzegane „działanie internetu”. Inną – miejmy nadzieję – przyszłą konsekwencją infekcji będzie odcięcie dostępu do sieci urządzeń w momencie, gdy uda się wyłączyć fałszywe serwery DNS. Na to na razie jednak się nie zanosi, ponieważ ich administratorzy oczywiście nie reagują na zgłoszenia o nadużyciach w ich sieci.

Do czego może być wykorzystany ten rodzaj ataku najlepiej świadczy opisywany przez Niebezpiecznika przykład utraty środków z rachunku bankowego ofiary włamania. Oczywiście wymagało to również „współdziałania” ofiary, jednak konsekwencje zdecydowane nie powinny być lekceważone.

Różnice między atakami

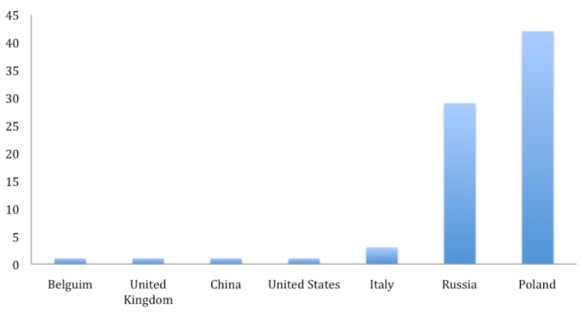

Badacze Team Cymru zajęli się również atakiem na polskie rutery, w którym podstawiane były inne adresy serwerów DNS. Według ich analizy (prawdopodobnie podającej nieco zaniżone wyniki) zainfekowanych w tym ataku zostało zaledwie kilkadziesiąt urządzeń.

Oprócz różnicy skali i adresów serwerów DNS, zaobserwowano także inne cechy charakterystyczne. O ile w ataku „globalnym” fałszywe serwery DNS przekierowywały zapytania klienta do odpowiednich serwerów kojarzonych z określonymi adresami, o tyle w ataku „polskim” fałszywe serwery DNS przekierowywały wszystkie zapytania do serwerów OpenDNS. Co ciekawe, w jednym przypadku natrafiono na ruter, którego pierwszy serwer DNS wskazywał na adres użyty w ataku „globalnym”, podczas kiedy drugi serwer DNS pochodził z ataku „polskiego”. Nie jest jednak jasne, czy był to skutek np. podwójnej infekcji, czy też oznacza, że oba ataki miały tych samych sprawców. Bez względu na to, jak brzmi odpowiedź na to pytanie, warto sprawdzić ustawienia serwerów DNS własnego rutera.

Komentarze

„kilku różnych model ruterów” -> modeli („i” zjadłeś) :)

Dzięki, poprawione.

guzik z tego łapię, ale jak mam neostradę i konto w mbanku to mam się bać?

jak sprawdzić czy wszystko OK?

http://blog.orange.pl/wojciechjabczynski/entry/uwazajcie-na-ataki-hakerow-sprawdzcie-jak-mozna-sie-zabezpieczyc/

Sprawdź koniecznie!

Powinno być już ok. Ale sprawdź.

Jak rozumieć, użyty w zajawce znak drogowy, który nie istnieje? Jaki jest jego kontekst?