Najnowsza analiza rynku błędów typu 0day wskazuje, ze w każdej chwili w rękach największych firm je skupujących znajduje się co najmniej 60 błędów w najpopularniejszych programach, o których nie zostali jeszcze poinformowani ich producenci.

Od kilku lat handel dopiero co odkrytymi błędami w popularnych programach i systemach operacyjnych rozwija się na masową skalę. Jest to rynek najczęściej głęboko ukryty i ograniczający przepływ informacji, dlatego tym ciekawszy jest raport firmy NSS Labs, próbujący opisać skalę zjawiska.

Błędy były, są i będą

Nawet pobieżny rzut oka na historię odkryć poważnych błędów w przeglądarkach, ich wtyczkach czy systemach operacyjnych nie pozostawia żadnych wątpliwości. Bez względu na wysiłki programistów i kontroli jakości, błędy były, są i będą odkrywane w gotowych produktach. Bez wątpienia na odkrycie czeka ich jeszcze wiele, jednak ciekawsze jest pytanie ile z nich zostało już odkrytych bez wiedzy producenta. NSS Labs zastosowało ciekawe podejście do próby znalezienia odpowiedzi na to pytanie.

Kto i po co błędy kupuje

Część ich raportu opiera się na danych, ujawnianych przez dwie duże firmy prowadzące programy skupowania z rynku błędów – Zero-Day Initiative (prowadzony przez HP TippingPoint) oraz iDefense Vulnerability Contributor Program (prowadzony przez Verisign). Zarówno ZDI jak i VCP płacą za udostępnione im dane odkrytych błędów, a następnie w oparciu o te dane przygotowują filtry chroniące przed wykorzystującymi je atakami. Filtry te sprzedają za grube pieniądze swoim klientom, a po pewnym czasie informują o błędach dostawców oprogramowania, by ci mogli przygotować odpowiednie łaty dla wszystkich użytkowników. Badacze są zadowoleni, bo we w miarę etyczny sposób zostali wynagrodzeni, firmy są zadowolone, bo zarobiły, producenci oprogramowania dostają informacje o błędach a klienci są zabezpieczeni przed częścią nowych ataków. Biznes się kręci.

O ilu błędach nie wiemy

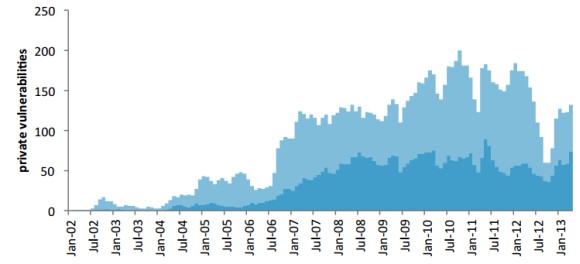

Dzięki długiej historii działania obu programów (VCP od 2002 a ZDI od 2005) udało się zebrać sporo danych statystycznych. W oparciu o dane dotyczące momentu odkrycia, zgłoszenia oraz załatania ponad 2300 błędów, zgłoszonych w ramach obu programów, NSS Labs obliczyło, ile błędów, na które nie opracowano jeszcze łaty, znajduje się obecnie w rękach tych firm.

Powyższy wykres przedstawia łączną liczbę znanych i nieujawnionych błędów (jasny niebieski) oraz te same dane dla 4 firm, których produkty cieszą się największą popularnością: Microsoft, Oracle, Apple i Adobe (ciemny niebieski). Widać, że w każdym momencie ok. 50-60 błędów odkrytych w produktach tych firm pozostaje nieujawnionych. W kolei średni czas między odkryciem błędu a opublikowaniem łaty wynosił 151 dni.

Druga część rynku – komercyjni odkrywcy

Oczywiście programy skupowania błędów stanowią tylko część rynku. Ważnym jego elementem są także firmy, zajmujące się samodzielnym odkrywaniem i sprzedażą błędów. Do największych można zaliczyć VUPEN, ReVuln, Netragard, Endgame Systems czy Exodus Intelligence. Bardzo konserwatywne szacunki skali ich działalności mówią o co najmniej 100 poważnych błędach odkrywanych rocznie. Błędy te oferowane są, najczęściej w modelu abonamentowym, klientom z grubymi portfelami. Firmy te zarzekają się oczywiście, że klientami są jedynie rządy krajów o ugruntowanej demokracji, jednak nie ma żadnej możliwości weryfikacji tych twierdzeń.

Inną kategorią są także dostawcy rządowi. Szczególnie na rynku amerykańskim istnieje kilka firm, które zatrudniają duże grupy badaczy zajmujących się przygotowywaniem „cyberbroni”, sprzedawanej następnie za duże sumy agendom rządowym. Firmy te nie ogłaszają swojej oferty na wolnym rynku, ponieważ najczęściej ich jedynym klientem są USA.

Inne legalne źródła

Kolejnymi ważnymi kanałami, którymi producenci oprogramowania dowiadują się o błędach w swoich produktach, są procedury wewnętrznej kontroli jakości (w wielu firmach pracownicy dużo czasu poświęcają na identyfikowanie błędów w produkcyjnych wersjach własnych aplikacji) oraz programy typu bug-bounty, gdzie trud odnajdowania błędów zlecany jest każdemu chętnemu i utalentowanemu badaczowi. W ciągu ostatnich lat firmy takie jak Google, Facebook czy Microsoft wypłaciły miliony dolarów niezależnym badaczom, którzy zgłosili im odkryte przez siebie błędy.

Czarny rynek

Oczywiście nie można także zapominać o prawdziwym czarnym rynku, kwitnącym szczególnie na rosyjskojęzycznych forach, gdzie również mamy do czynienia z dostawcami, klientami i pośrednikami. Przykładowymi klientami są autorzy exploit kitów, którzy chętnie kupują – często za sumy idące w dziesiątki tysięcy dolarów – błędy w popularnych wtyczkach lub przeglądarkach. Oczywiście również na tym rynku można spodziewać się klientów reprezentujących rządy państw całego świata.

Jak sobie z tym radzić

Biorąc pod uwagę mnogość kanałów dystrybucji odkrytych błędów można przyjąć, że liczba 60 istniejących 0dayów jest wielokrotnie zaniżona w stosunku do liczby rzeczywiście dostępnej na rynku. Skala zjawiska wskazuje wprost, że niemożliwym jest skuteczne obronienie się przed wystarczająco zdeterminowanym atakującym. Jeśli będzie chciał się dostać do naszych komputerów, to się dostanie. Oznacza to, że choć oczywiście obrona przed atakiem jest ważna, bo eliminuje prostszych przeciwników, to równie ważne jest wykrywanie udanych ataków i szybka neutralizacja ich skutków. Procedury reakcji na incydenty, analiza logów czy analiza ruchu sieciowego w czasie rzeczywistym powinny być traktowane równie poważnie jak prawidłowa konfiguracja firewalli czy zarządzanie łatami.