Rządowy Zespół Reagowania na Incydenty Komputerowe opublikował wyciąg z ogólnej analizy ataków na witryny administracji państwowej RP w okresie 21-25 stycznia 2012r. Przedstawia on zagregowane statystyki ruchu oraz opis narzędzi użytych do przeprowadzenia ataków.

[Aktualizacja 2012-02-12: Zarówno artykuł, jak i plik zostały usunięte z serwerów cert.gov.pl – tutaj nasz mirror analizy]

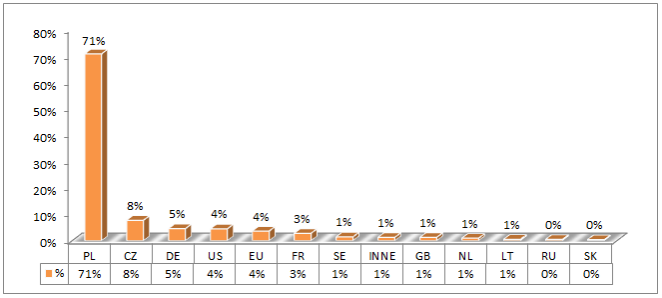

Czego nowego możemy się z tego raportu dowiedzieć? Na pewno nic nowego nie można było napisać o użytych narzędziach. Nie jest niespodzianką, że w użyciu były LOIC, HOIC oraz SYN Flood. Pierwszą ciekawą informacją sa statystyki użycia LOIC w podziale na kraje. Jako że LOIC najczęściej używany był na lokalnych stacjach, daje to prawdopodobnie prawidłowy obraz zaangażowania poszczególnych krajów w „sprawę polską”.

Rozkład geograficzny użycia LOIC (źródło CERT.GOV.PL)

Ciekawy jest tez rozkład ataków z terenu Polski w podziale na dostawców internetu. Prowadzi Netia z 17%, na drugim miejscu UPC (11,3%), a dopiero na trzecim TP (10,5%).

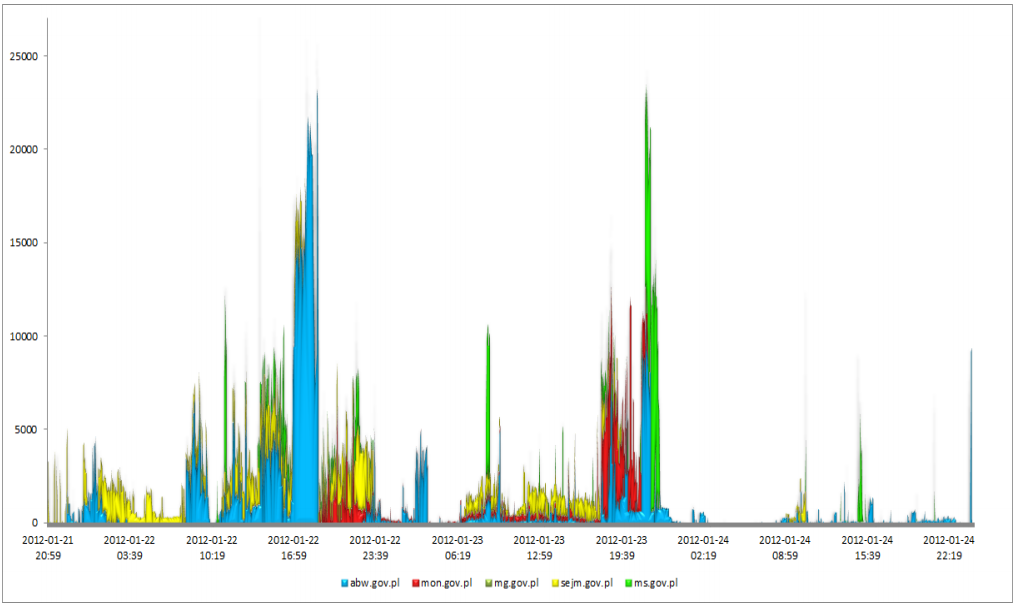

W analizie zamieszczone są również wykresy intensywności ataków na poszczególne domeny rządowe. Ciekawe jest to, że największą ilość pakietów zanotował nie serwery sejmowe, a ABW i Ministerstwa Sprawiedliwości. Dwa maksyma miały miejsce 22 stycznia ok. 17 (ABW) oraz 23go o 19:40 (MS). W obu przypadkach maksymalny zanotowany ruch sięgał dwudziestu kilku tysięcy żądań HTTP na minutę.

Ilość pakietów na minutę (źródło CERT.GOV.PL)

CERT.GOV.PL zapowiedział także publikację danych dotyczących ataków DDoS na infrastrukturę Ministerstwa Kultury i Dziedzictwa Narodowego.