Autorzy ransomware chyba mają już dosyć użerania się z każdym użytkownikiem pojedynczo i zabrali się za operacje hurtowe. Docierają do nas raporty o atakach, w których zaszyfrowane zostają wszystkie komputery w sieci firmowej.

Od kilku lat zagrożenie ransomware regularnie rośnie. Chyba każdy zna jakąś ofiarę takich ataków. Do osób fizycznych, które straciły zaszyfrowane pliki, zaczynają dołączać duże firmy. I nie chodzi tylko o pojedyncze komputery pracowników, a o całą infrastrukturę firmy.

Inna skala problemu

W ciągu ostatnich kilku tygodni natrafiliśmy na raporty wskazujące, że ataki na wszystkie komputery firmy naraz nie są już tylko koszmarem administratora, ale zdarzają się naprawdę. Pierwszy raz natrafiliśmy na opis takiego ataku w raporcie firmy Dell SecureWorks. Specjaliści tej firmy zostali wezwani do analizy trwającego ataku. W dużej infrastrukturze IT, rozciągającej się na kilka kontynentów, natrafili na ślady atakujących którzy spędzili już sporo czasu na zdobywaniu uprawnień i rozpoznawaniu architektury sieci. Dysponowali między innymi hasłem jednego z administratorów domeny i wykorzystywali je do przeglądania całej sieci.

Na licznych kontrolerach domeny znaleziono złośliwy plik wykonywalny, skrypt VBS oraz plik ScheduledTasks.xml. Plik ten odpowiadał za stworzenie polityki GPO, która na każdą stację podłączającą się w ciągu wskazanych dwóch dni do domeny wysyłała plik VBS, którego zadaniem było pobranie z kontrolera domeny pliku wykonywalnego i jego uruchomienie. Atak był zaplanowany na godzinę 17 lokalnego czasu a plik wykonywalny był egzemplarzem ransomware. Firmę od totalnej katastrofy uratowała mała literówka w pliku ScheduledTasks.xml dzięki której nie doszło do uruchomienia złośliwego kodu. Analitycy sugerują, że uruchomienie ransomware mogło być próbą odwrócenia ich uwagi od innych działań podejmowanych przez atakującego.

Destrukcja, wszędzie destrukcja

Firma Mandiant w swoim raporcie wspomina o kilku obserwowanych przypadkach, w których atakujący dążyli do całkowitego zniszczenia zawartości komputerów w zainfekowanych sieciach i maksymalizacji strat z tym związanych. Jeden z przykładów ataków opisuje sytuację identyczną jak opisana powyżej, lecz nie tylko ransomware było narzędziem przestępców. Inni przestępcy uruchomili na wszystkich komputerach procedurę kasowania folderu system32 takim oto zadaniem:

mkdir “C:\emptydir” robocopy “C:\emptydir” “C:\windows\system32” /MIR | shutdown /s /t 1800

Inni zapewnili dedykowane skrypty destrukcyjne dla kazdego rodzaju serwerów. Poniższy skrypt miał uszkodzić serwery ESX

find / -type f -name “*.*” | grep -v “disks” | grep -v “\/dev” | awk ‘{print “ls

-l \”” $0 “\”” }’ |sh | awk ‘{if ($5>524288000) print “dd if=/dev/zero of=\”” $9

“\” bs=512k count=400 seek=400 conv=notrunc,noerror > /dev/null 2>&1 &”}’ | sh

sleep 1

rm -r -f /boot/* &

rm -r -f /vmfs/* &

rm -r -f /* &

rm -f /bin/* /sbin/* &

exit

Kolejny atak na środowisko Windows traktował inaczej każdy rodzaj komputera ze względu na jego funkcję. Stacje robocze dostały nowe sektory MBR, serwerom najpierw wyłączono usługi terminalowe a kontroler domeny został skasowany z opóźnieniem w stosunku do pozostałych maszyn by jak najdłużej dostarczać możliwość uwierzytelnienia złośliwych skryptów.

Ransomware dla każdego

Firma Intel Security przedstawia z kolei wycelowany atak w firmy, którego celem jest wyłącznie zaszyfrowanie wszystkich komputerów. Działanie przestępców rozpoczyna się atakiem na serwery dostępne w internecie i prowadzi do przejęcia kontroli nad komputerami w sieci wewnętrznej. Atakujący wykorzystują popularne narzędzia (np. Sysinternals) by zminimalizować szansę wykrycia. Na komputery wgrywają skrypty kasujące kopie bezpieczeństwa oraz klucze publiczne które zostaną wykorzystane w szyfrowaniu plików. W ostatnim kroku na komputerach ląduje plik wykonywalny oraz uruchamiający go skrypt BAT. Po zaszyfrowaniu plików wykorzystane narzędzia są kasowane z dysków.

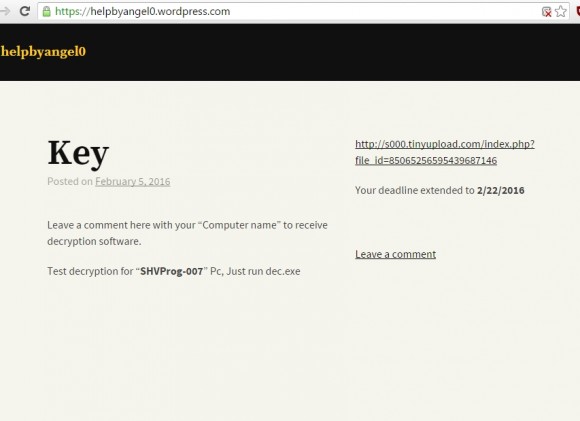

Co ciekawe autorzy ransomware kontaktują się z ofiarami poprzez strony w serwisie WordPress.com. Dla każdego klienta tworzony jest osobny „blog”, gdzie ma zgłosić się z dowodem wpłaty okupu. Blogi są często kasowane, ale trafiliśmy na dwa jeszcze żywe przypadki. W jednym z nich widać nawet fragment korespondencji ofiary z szantażystą.

Podsumowanie

Nie da się ukryć, że jeżeli przestępca ma dostęp do Twojego serwera AD, to masz poważny problem. Trzeba jednak pamiętać, ze ten problem może stać się dużo poważniejszy gdy wszystkie komputery w sieci zostaną zaszyfrowane. Włamania trudno uniknąć – ale próbujcie przynajmniej je wykryć zanim zaczną się poważne problemy, by nie skończyć jak ten hollywoodzki szpital.

Komentarze

Analitycy sugerują, że uruchomienie ransomware mogło być próbą odwrócenia ich uwagi od innych działań podejmowanych przez atakującego.

Lol co za wyobraźnia, podobno pierwsza myśl jest najcelniejsza a to jest moja pierwsza .

Warto pomyśleć o sensowym backupie (taki, który nawet przy całkowitej kompromitacji maszyny uniemożliwia usunięcie/nadpisanie danych). Od jakiegoś czasu używam tarsnapa, wygląda bardzo rozsądnie – umożliwia wygenerowanie kluczy dla konkretnych operacji: zapis, odczyt, usuwanie.

Jeśli w małej sieci firmowej wszystkie stacje pracują z uprawnieniami zwykłego usera to czy jest jakieś zagrożenie dla sieci (i serwera plików) gdy sekretarka odpali jakąś nową wersję cryptolockera? Stacje regularnie patchowane….

Zagrożenie (ryzyko) jest zawsze. Kwestia tego jakie luki zostaną wykorzystane w najnowszej kampanii.

Oczywiście, że zagrożenie jest. Wybraź sobie, że te komputery w małej sieci mają zamapowane dyski sieciowe, a użytkownik ma uprawnienia „change” na wszystkich plikach. I cryptowall szyfruje zawartość tych udziałow sieciowych :) U klienta, dla którego obecnie pracuję taki scenariusz zdarzył sie już kilka razy, w różnych lokalizacjach, na różnych serwerach plików. Jedyny ratunek to wyłapanie, która stacja sieje, odcięcie jej od sieci (i przeoranie do czystego systemu) oraz odtworzenie danych z backupu.

Adam, prosba o update, niech sie wiecej osob posmieje.

http://hostingnews.pl/wywiad-bartek-juszczyk-adweb/