Ponad połowa VPNów opartych o IPSec, 1 na 4 serwery SSH oraz 17% z miliona najpopularniejszych serwerów WWW mogą być podatne na podsłuchanie ich szyfrowanych połączeń z powodu nowo odkrytych błędów.

W kolejnej odsłonie wyników intensywnych badań nad bezpieczeństwem internetowych protokołów dowiadujemy się, że protokół wymiany kluczy szyfrujących Diffiego-Hellmana, używany do zapewnienia poufności milionów szyfrowanych połączeń, podatny jest na dwa poważne rodzaje ataków.

Atak Logjam

Choć pierwszy atak ma swoja nazwę – Logjam – to nie ma logo. Być może z tego powodu nie zagości w nagłówkach prasy. Odkryty i opisany przez grupę naukowców jest bardzo podobny do ataku FREAK. O ile jednak FREAK był błędem w implementacji wymiany kluczy RSA, to Logjam jest błędem w samym protokole TLS. Jego wykorzystanie pozwala na wymuszenie obniżenia poziomu szyfrowania wymiany kluczy Diffiego-Hellmana do poziomu 512 bitów, pozwalającego na relatywnie proste złamanie.

Atakujący, który podsłucha wymianę kluczy, może już z łatwością podsłuchiwać cały przyszły ruch szyfrowany tymi kluczami. Według naukowców w praktyce oznacza to, że atakujący mający możliwość podsłuchania i modyfikacji ruchu (scenariusz MiTM) może skutecznie zaatakować połączenia z 8,4% serwerów WWW spośród miliona najpopularniejszych stron. Na ten atak podatne są także inne protokoły oparte o TLS. Zagrożonych jest 15% serwerów SMTP+StartTLS, 9% serwerów POP3S oraz 8% serwerów IMAPS. Co ciekawe, na atak odporna jest przeglądarka Internet Explorer 11, podczas kiedy najnowsze Chrome i Firefoks jeszcze nie wprowadziły zabezpieczeń.

Możliwości NSA

Drugą bardzo ważną obserwacją naukowców jest stwierdzenie ogromnej skali zagrożenia serwerów VPN oraz SSH na podsłuch atakującego, który jest w stanie złamać klucz o długości 1024 bitów. Do tej pory uważano, że używanie tych samych liczb pierwszych do skonstruowania wymiany kluczy Diffiego-Hellmana dla milionów serwerów nie stanowi zagrożenia. Niestety w związku z atakiem Logjam atakujący, który będzie w stanie dokonać odpowiednich obliczeń dla zaledwie dwóch najpowszechniej stosowanych liczb pierwszych będzie mógł podsłuchiwać połączenia:

- 66% serwerów VPN opartych o IPSec,

- 26% serwerów SSH,

- 18% serwerów HTTPS z miliona najpopularniejszych domen.

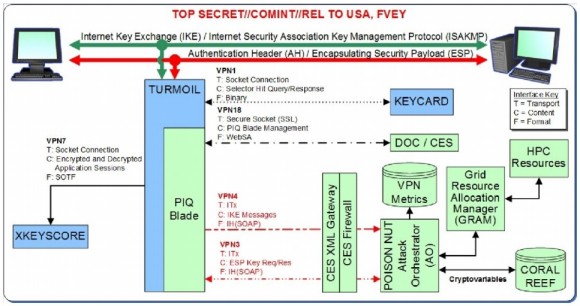

Po ujawnieniu rewelacji Snowdena przyjmuje się, że NSA posiada wystarczające możliwości obliczeniowe, by taki atak przeprowadzić.

Jak się bronić

Jeśli administrujecie serwerami, przeczytajcie ten poradnik opisujący jak bezpiecznie skonfigurować połączenia dla swoich klientów. Jeśli jesteście użytkownikami, musicie poczekać na aktualizacje przeglądarek (lub przesiąść się na IE11…). Tak czy inaczej, atak ten można przeprowadzić tylko z pozycji podsłuchującego ruch, zatem dopóki nie jesteście na celowniku NSA to możecie spać w miarę spokojnie. Dla miłośników mamy również link do dokumentu opisującego szczegóły odkryć naukowców.

Komentarze

Informacja nieprawdziwa – zakop! Nie trzeba sie przesiadać na IE.

A tu info dla fajerfoksiarzy.

1. Używaj przeglądarki Firefox.

2. Dowiedz się, że domyślnie jest ona podatna na atak LogJam

3. Wpisz w paskek adresu przeglądarki Firefox about:config

4. Zmień następujące zmienne środowiskowe na FALSE

– security.ssl3.dhe rsa aes 128 sha

– security.ssl3.dhe rsa aes 256 sha

5. Zmień zmienną security.ssl3.version.min na wartość 3

6. Wejdź na stronę LogJam celem sprawdzenia czy już wszystko OK (niebieski banner)

7. PROFIT !!

pozdro.

To tłumaczył jakiś automat? A przy okazji, to co w ten sposób zrobię? Bo może zamiast zwiększyć bezpieczeństwo, to je zmniejszę.

nie rób tego, ja zrobiłem i skasowało mi dysk

W FF 37.0.2 nie istnieje zmienna środowiskowa security.ssl3.version.min – w zamian pomogło przestawienie zmiennej security.tls.version.min z 1 na 2.

Co ciekawe, moja Opera 12.17 tez bezpieczna, chociaz po opublikowaniu FREAK grzebalem tez przy jej ustawieniach.

w FF 38.0.1 podobnie, aczkolwiek dla niej edycja zmiennej security.tls.version.min z 1 na 2 powoduje np. nieładowanie się niektorych stron korzystajacych z https np bankowosci osobistej.

SSLLabs nie nadąża i daje sprzeczne wyniki, np. dla Firefox 38.0.1:

https://www.ssllabs.com/ssltest/viewMyClient.html

„Your user agent is not vulnerable”

https://weakdh.org/

„Warning! Your web browser is vulnerable to Logjam and can be tricked into using weak encryption. You should update your browser.”

„Szczepionka” dla mniej popularnych przeglądarek, opartych na Chrome/Chromium (Superbird, Comodo Dragon, Slimjet):

https://forums.comodo.com/news-announcements-feedback-cd/for-the-logjam-vulnerability-with-most-chromium-based-browsers-t111304.0.html