Dociera do nas coraz więcej sygnałów wskazujących, że atak ransomware który poważnie sparaliżował pracę kilku polskich i zagranicznych firm był skierowany wyłącznie na ofiary w Ukrainie a pozostałe infekcje są wynikiem zbiegu okoliczności.

Od wczoraj opisujemy bardzo poważny atak ransomware na firmy na całym świecie. Ofiary zlokalizowane są w wielu krajach, w tym także w Polsce. Wszystko jednak wskazuje nam, że jedynym prawdziwym celem ataku była Ukraina, a pozostałe ofiary dostały rykoszetem. Wyjaśniamy poniżej.

Jak dostała Ukraina

Jeśli nie czytaliście naszego wczorajszego opisu wydarzeń na Ukrainie, to przypominamy: ktoś przejął serwer firmy produkującej oprogramowanie wymagane do raportowania finansowego do ukraińskich urzędów. Oprogramowanie to samo się aktualizowało na komputerach, na których było zainstalowane. Wczoraj ok. 10:30 lokalnego czasu ktoś podmienił plik z aktualizacją na złośliwy i automatycznie zainfekował setki ukraińskich firm i instytucji. Jak jednak mogło dojść do infekcji firm poza terenem Ukrainy?

Jak dostali pozostali

Widzimy dwa możliwe scenariusze ataku na firmy w innych krajach – oba przypadkowe. Pierwszy to skutek działania robaka. Jego pierwsza faza agresywnie skanuje komputery znajdujące się w tej samej sieci. Wystarczy, że firmy spoza Ukrainy były połączone na warstwie sieciowej ze swoimi biurami na Ukrainie a ruch między filiami nie był odpowiednio filtrowany i szkodnik mógł łatwo przeskoczyć z jednego biura do drugiego, siejąc zamęt i zniszczenie. Druga opcja to pojawiająca się w sieci informacja, że zainfekowane ukraińskie oprogramowanie M.E.doc musiało być podobno używane przez każdą firmę, która na Ukrainie płaci podatki i jest szansa, że jego kopie były używane także w biurach firm w innych krajach.

Jakie mamy dowody

Bez nagranych rozmów atakujących opracowujących plan ataku nie sposób udowodnić tego na 100%, ale naszym zdaniem argumentów za takim przebiegiem wydarzeń nie brakuje:

- pierwsze raporty o infekcji zaczęły napływać ok. 13:30 z Ukrainy i przez pierwszą godzinę nie słyszeliśmy o ofiarach spoza jej terytorium,

- liczba ofiar na Ukrainie jest ogromna, dotknięte zostały setki firm, podczas kiedy liczba ofiar poza Ukrainą jest niewielka, mowa o pojedynczych przypadkach,

- ofiary z krajów innych niż Polska, Rosja czy Ukraina to najczęściej globalne koncerny, które mają biura na Ukrainie,

- potwierdzają to statystyki Kaspersky Lab,

- wszystkie firmy, których infekcję w Polsce udało się nam potwierdzić, mają biura lub fabryki na Ukrainie,

- nie natrafiliśmy na żaden przypadek infekcji firmy bez placówki na Ukrainie.

Jak się bronić

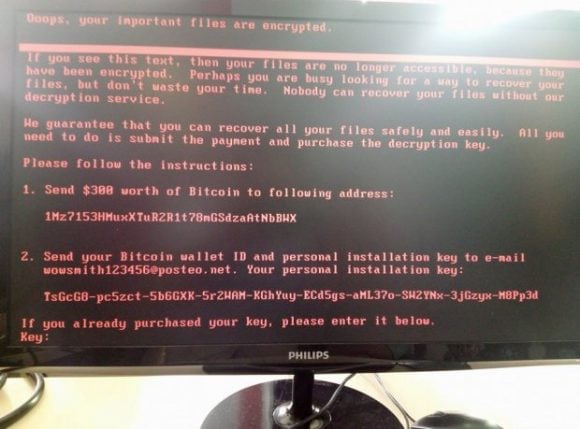

W sieci pojawia się wiele informacji o tym, jak bronić się przed opisywaną infekcją. Wszystkie są do niczego, bo do infekcji już doszło. Jeśli nie widzicie czerwonego ekranu, to w tej edycji już go nie zobaczycie. Do tego wszyscy ostrzegają przed złośliwymi załącznikami – są one dużym ryzykiem, ale prawdopodobnie nie były użyte w tej kampanii. Zamiast zatem tworzyć śmieszne foldery skupcie się na dobrych kopiach bezpieczeństwa i wykrywaniu znanych od lat narzędzi przestępców i ich aktywności w Waszej sieci.

Komentarze

Dobrze pisać po fakcie, o ile jest już po fakcie.

Zrobienie takiego pliku to chwila, a jeśli miało pomóc bo nie wiadomo co atakuje to czemu nie.

Ale wiadomo co atakuje a daje fałszywe poczucie bezpieczeństwa – podczas kiedy nie daje bezpieczeństwa.

tak samo jak w pełni zaktualizowane systemy, które też zostały zainfekowane? nie rozumiem krytyki rozwiązania, które po prostu zabezpiecza przed infekcją tego konkretnego szkodnika

A jeśli w przyszłości ktoś użyje kodu tego wirusa? Przecież dużo teraz klonów jednego i tego samego kodu. To te „śmieszne foldery” dalej będą chronić. A skoro nie wnoszą nic negatywnego to czemu nie ich nie użyć?

Lepiej poświęcić ten czas na opracowanie procedur tworzenia kopii bezpieczeństwa, które zabezpieczą przed 100% incydentów, a nie przed 0,00001%.

„pierwsze raporty o infekcji zaczęły napływać ok. 13:30 z Ukrainy i przez pierwszą godzinę nie słyszeliśmy o ofiarach spoza jej terytorium”

Dokładnie o tej samej godzinie dostałem informację, że duża firma pod Krakowem na dokładnie ten sam problem. O ile mi wiadomo, nie mają oficjalnych powiązań handlowych z Ukrainą.

No i pod żadnym pozorem nie płaćcie okupu! (jak „radzi” pewien portal z „nie” z przodu!)

To tylko napędza ten interes!

Prawda – dramat

o Nie… niedziała:)

A „niebezpiecznik” nie działa

„(…) Jeśli nie widzicie czerwonego ekranu, to w tej edycji już go nie zobaczycie”.

Skąd ta pewność? Został użyty jakiś globalny wyłącznik jak w przypadku rejestracji domeny przy WannaCry?

Nie, kampania skończyła się po ok. godzinie. Nic już nie infekuje.

Adamie skąd ta pewność?

Masz wiedzę o jakimś wewnętrznym mechanizmie self-destroy sterowanym czasem?

Nie było żadnych infekcji po kilku godzinach od pierwszej. Nie ma mechanizmów dalszego mnożenia ponad to początkowe.

Oczywiście jak zawsze brak jakichkolwiek doniesień o ataku, który dotknąłby GNU/Linux i wolne oprogramowanie.

Jak np. ransomware które zaszyfrował 153 serwery w hostowni w Korei Południowej kilka dni temu ;)

„Running on Linux kernel 2.6.24.2, which was compiled back in 2008, Nayana’s website is vulnerable to a great deal of exploits that could provide attackers with root access to the server, such as DIRTY COW, Trend Micro notes”

Taki wygląd windowsiarzy. Można mieć aktualny system i można paść ofiarą, a tutaj potrzeba nie aktualizować przez 9 lat.

Ataki na androida może nie są jeszcze spektakularne ale wydaje mi się że pobiją te na systemy M$

Z tym, że android nie jest dystrybucją linuksa, co znacząco zmienia sporo…

Czy antywirusy nie chronią przed tym?

Benito, masz tak zajebisty poziom pojmowania rzeczywistości, że gdybym był kobietą, oddałbym Ci się…

Najciekawsze przy takim wektorze ataku jest to, że nawet przy spatchowanych systemach na eternalblue, robak propagowal się bezproblemowo przez wykorzystanie danych dostepowych AD.

Dziwi mnie ze ktos zdecydowal się na wariant ransomware (a juz w ogole z pojedynczym adresem BTC na wplaty i obsluga przez email procesu deszyfracji…), kiedy mogl zyskac znacznie wiecej zwyczajnie słuchając (ale ryzyko detekcji przy wyprowadzaniu danych, czy zestawianiu zdalnych tuneli).

mozna nieco ambitniej – szyfrujemy wszystko jak leci – ztcw truecrypt ma otwarty kod, klucze przechowywujemy zdalnie, ale w pierwszej fazie sa zapisane na dysku w sposob umozliwiajacy normalne uruchomienia – sciagamy wtedy interesujace dane a po zakonczeniu nadpisujemy klucze na dysku, wyswietlamy stosowny komunikat i czekamy na okup

i taka droga to pojdzie – szyfrowanie wybranych typow plikow jest bez sensu – dziwie sie ze nikt jeszcze nie odpalil randomizerow rozszerzen, poza jakimis hardkodowanymi w systemie – po drobnych zmianach w rejestrze mozna przeciez normalnie pracowac z plikami .dokument_sdrg5_worda zamiast .doc

A może to tylko próba sił? Już nas widzę, jak ktoś spróbowałby to u nas w Płatniku ;)))

Bo ransomeware to prawdopodobnie tylko przykrywka, a faktycznym celem mogło być po prostu sparaliżowanie Ukrainy.

I kto tu mówi, że trzeba mieć aktualne oprogramowanie?;)

Tylko patrzec jak ktos zrobi to samo z Symfonia. ;-/

Mógły, w końcu to najgorszy erp na rynku;)

Maja już 4BTC :)

https://blockexplorer.com/address/1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

Ale pliczek chroni, ale przed zaszyfrowaniem i tylko jeśli jest TYLKO DO ODCZYTU. Nie chroni natomiast przed dalszym rozprzestrzenianiem się tego gówna.

Ja dostałem takiego xls’a z wirusem już tydzień temu, ale może to co innego:

kuba@okropnick:~/Pulpit$ clamscan /tmp/faktura_vat\ 81\ 2017\ korekta.xls

/tmp/faktura_vat 81 2017 korekta.xls: Xls.Malware.Agent-6330422-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6298901

Engine version: 0.99.2

Scanned directories: 0

Scanned files: 1

Infected files: 1

Data scanned: 0.20 MB

Data read: 0.08 MB (ratio 2.55:1)

Time: 6.247 sec (0 m 6 s)

kuba@okropnick:~/Pulpit$

sha1 pliku to f281b9e6af8146c776b1b5a4ee57a2ea1ba0749b

Tak, to coś innego.