Niestety czasy, gdy poważni przestępcy nie interesowali się polskimi firmami, dawno już minęły. Na liście ofiar grupy Avaddon, zajmującej się atakami ransomware, właśnie pojawiła się sieć klinik kardiologicznych American Heart of Poland.

Jednym z najniebezpieczniejszych trendów w atakach ransomware stało się grożenie ofiarom publikacją wykradzionych danych. Powoduje to, że nawet firmy, które są gotowe odtworzyć zaszyfrowane systemy z kopii bezpieczeństwa, stają przed trudnym wyborem – czy płacić okup za nieujawnienie danych, czy narażać dane klientów na publikację. Najwyraźniej właśnie to spotkało największą sieć klinik kardiologicznych w Polsce.

Avaddon grozi, licznik tyka

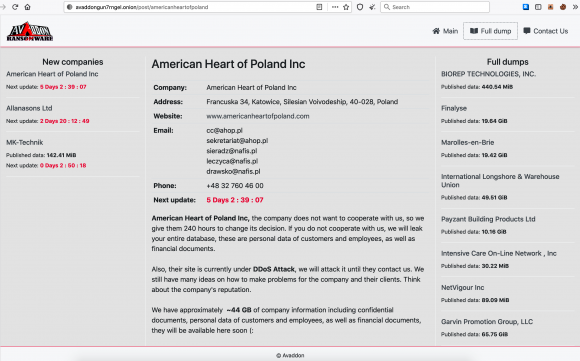

Grupa Avaddon ogłosiła na swojej witrynie, poświęconej ofiarom, udany atak na polską firmę.

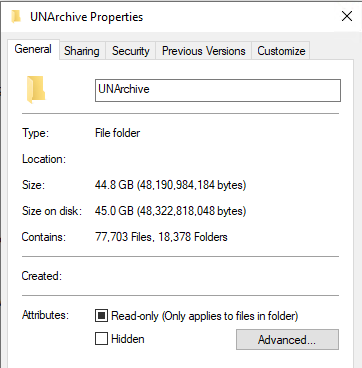

Według komunikatu grupy zaatakowana firma „nie współpracuje”, w związku z czym przestępcy planują ujawnić rzekomo wykradzione z firmy 44 GB danych. Brak „współpracy” po stronie ofiary oznacza najczęściej, że zaatakowana firma dysponowała kopiami bezpieczeństwa i postanowiła nie płacić przestępcom za odszyfrowanie danych. To bardzo chwalebna postawa. Niestety przestępcy wydają się być gotowi, by dane opublikować – na razie zamieścili taki zrzut ekranu.

Niestety, jak pokazuje powyższy przykład, przestępcy znaleźli inne sposoby na zmuszanie ofiar do „współpracy”. Obecnie grożą ujawnieniem danych, co w przypadku każdej firmy, ale szczególnie świadczącej usługi medyczne, może być bardzo bolesne dla ofiary i jej klientów. Dodatkowo przestępcy prowadzą także atak DDoS na witrynę firmy, by zwiększyć poziom „motywacji” do rozpoczęcia negocjacji.

Stanowisko firmy

Zwróciliśmy się do American Heart of Poland z kilkoma pytaniami. Firma potwierdziła, że padła ofiarą incydentu i wskazała, że istnieje możliwość wycieku danych. Oto pełne stanowisko firmy.

1. znamy treść komunikatu opublikowanego na stronie ransomware Avaddon;

2. potwierdzamy zaistnienie incydentu oraz jesteśmy w trakcie określania jego skali i skutków;

3. możemy mieć do czynienia z incydentem nieuprawnionego pozyskania danych, o którym dowiedzieliśmy się w dniu 25 stycznia 2021 roku, przed tą datą obserwowaliśmy inne działania m.in. atak DDoS na naszą stronę;

4. na chwilę obecną nie posiadamy potwierdzenia, że doszło do pozyskania danych, kwestia ta jest przedmiotem analizy;

5. Spółka podjęła szereg działań celem przywrócenia prawidłowego funkcjonowania infrastruktury informatycznej oraz systemów IT.Dodatkowo pragniemy poinformować, że nasza kadra medyczna oraz Spółka pracuje bez zakłóceń. Podejmujemy dalsze działania, które mają nas uchronić przed podobnymi atakiem w przyszłości.

Atak hakerski jest dodatkowo przykry z uwagi na fakt, że nasza Spółka wspiera system ochrony zdrowia w zakresie walki z pandemią COVID-19. Podobne zdarzenia można również zaobserwować wobec innych podmiotów medycznych na świecie.

Bez względu na okoliczności, ataki ransomware poparte groźbą wycieków danych są zmorą dzisiejszych czasów. Dodatkowe oburzenie może budzić fakt, że dotykają one firm świadczących usługi medyczne. Niektóre grupy napastników zadeklarowały, że w czasie pandemii „odpuszczają” sektorowi medycznemu – niestety Avaddon nie złożył takiej deklaracji.

Trzymamy kciuki za pozytywne zakończenie tego incydentu, obawiamy się jednak, że nie będzie to proste.

Komentarze

Lepiej przeboleć utratę danych niż dać się szantazowac, a RODO powinno pomagać a nie szkodzić firmom bo był wyciek to trzeba teraz udo,,, i właśnie tak złodzieje chcą ugrać trochę milionów. Ale firmy powinny zrobić rachunek który jest prosty, TRUDNO wyciekło, trzeba zastosować lepsze zabezpieczenia, dopiero wtedy powinny wkraczac instytucje państwowe a nie karać to jakby być między młotem a kowadłem. Pytanie, po co powstała ta instytucja? Napewno nie dla szarego Kowalskigo. Nigdy nie płacić bo co z tego że jak za płacisz to nie udostepnia, jasne, pic na wodę złodziej to złodziej

Czyli:

wyciekło –> trzeba mocniej się zabezpieczać… ALBO NIE, BO PO CO?

zamiast:

jak wycieknie, to dowalą karę –> lepiej zawczasu się zabezpieczyć

Super! Bardzo prokonsumenckie.

Podstawowa sprawa w kwestii płacenia bądź nie za upublicznienie: Przecież włamywacz też jest osobą nieuprawnioną więc wyciek jest faktem, po prostu nie jest „aż tak bardzo” publicznie. Ale skutki prawne dla ofiary powinny być identyczne.

Rozumiem jeszcze różnicę dla firm które coś wytwarzają – nawet jak wykradną im projekty, to może nie zotaną sprzedane konkurencji. Ale w przypadku usług medycznych jedyna faktyczna wartość tych danych to ich poufność, a o niej mowy już nie może być. Więc jeśli są backupy, to pozostaje przywracać dane, uszczelnić systemy i ponieść konsekwencje prawne.

Domyślam się, że w wypadku ujawnienia danych w grę mogą wchodzić pozwy cywilne od tych osób, których dane zostały ujawnione a które sobie tego nie życzyły (ale nie mam pewności, czy tak w istocie jest). Zastanawiam się też jak bardzo cierpi reputacja firmy w sytuacji kiedy pojawia się komunikat o skutecznym ataku i do tego się ogranicza a jak w przypadku, gdy dane zostają opublikowane. Wydaje mi się, że ten drugi scenariusz jest dla reputacji firmy dużo bardziej niebezpieczny.

Złośliwi urzędnicy kazali obowiązkowo montować osłony w maszynach. Mają ludzi za idiotów, a przecież każdy polski rolnik od zawsze tnie deski bez żadnej osłony, ani na tarczę ani na pas. Człowiek rodzi się z dziesięcioma palcami a nie jednym i zdąży nauczyć się ostrożności. Albo mówią, że korków nie wolno drutować – a wiedzą, że nowy kosztuje całą złotówkę i trzeba po niego do sklepu jechać? Przecież mamy OSP, dopiero co Unia wyremotowała remizę. Zresztą, czemu w ogóle kiedyś kazali używać kabli w izolacji? Normalny człowiek przecież wie, że jak jest pod prądem to się nie dotyka.

Paskudna Unia wprowadziła RODO żeby jakieś dane chronić, a tak naprawdę to życie utrudniają…

To sprawa dla Honoraty

Ransomware to zło, jednocześnie groźba publikacji danych (zamiast żądania okupu za odszyfrowanie) to szczęście w nieszczęściu.

To kubeł zimnej wody na tych, którzy dawali głupie rady w stylu „miej backup to ransomware Ci nie zaszkodzi”.

Backup jest ochroną przed *utratą* danych na *własnym* nośniku. I tylko przed tym.

Włamanie z zewnątrz jest tragedią. Należy wdrażać izolację, pilnować aktualizacji i filtrować ruch, a nie wycierać sobie gębę backupem. Co z tego że odzyskam sobie z kopii zapasowej skoro ktoś się do mnie włamał i dane sobie skopiował? Szantaże ujawnieniem danych były tylko kwestią czasu.

Jest oczywiste, że podłączanie szpitalnych komputerów do Internetu to proszenie się o kłopoty. W 80% przypadków jest to zbędne i służy lekarzom i pielęgniarkom do przeglądania fejsa na dyżurach.

A te przypadki, kiedy Internet jest konieczny (dostęp do systemów MZ, NFZ i ZUS) należy robić łączem z silnie filtrowanym ruchem.

No, ale to trzeba o tym wiedzieć. Bezpieczeństwo IT w szpitalach – gorzej jest w państwowych, ale w prywatnych też jest źle – leży i kwiczy.

Informatycy są zatrudniani za śmieszne pensje, niewiele wyższe od minimalnej krajowej. Są traktowani jak zło konieczne, wymaga się od nich bycia specem „od wszystkiego” i „na wczoraj”, pracują ponad siły mając pod opieką dziesiątki stacji roboczych z nieaktualnym oprogramowaniem i wysłużonym sprzętem. Dlatego do szpitala przychodzą pracować ludzie słabo przygotowani a i tak prawie każdy z nich ucieka stamtąd gdy tylko złapie lepszą posadę.

Pracownicy medyczni są albo przepracowani (to ten lepszy wariant), albo przepracowani i butni (to wariant gorszy: „nie będzie mnie ten komputerowiec pouczał o ochronie danych, ja tu ciężko pracuję i nie mam czasu na głupoty”).

Ani trochę się nie dziwię, że szpitale padają i padać będą ofiarą ataków i wycieków – dopóki ludzie nie zrozumieją, że IT to element w szpitalu tak samo krytyczny, jak zapasowe systemy zasilania na czas wyłączeń prądu. I dopóki nie zaczną informatykom godnie płacić.

Żal tylko pacjentów, że ich dane wyciekają – bo gdyby wyciekły dane lekarzy, już by izby lekarskie robiły larum na ten temat (i słusznie; szkoda tylko że skupiają się głównie na sobie).

> Jest oczywiste, że podłączanie szpitalnych komputerów do Internetu to proszenie się o kłopoty.

A jak chcesz dostarczać aktualizacje softu? Ja wiem – jasne, że się da. Ale to kosztuje.

@Maciek

Mądrego to i przyjemnie posłuchać :) Dużo trafnych obserwacji.

Dostawca softu do USG w gabinecie ginekologicznym świadczący wsparcie przez TeamViewera…

Zabezpieczenia w każdej prawie mniejszej firmie w Polsce to niestety rozwiązania niewystarczające. I nie tylko o szpitale tu chodzi. Niestety jest tak, że nawet jak się proponuje rozwiązanie IT z (lekko mówiąc) gąbki i słomy, to zawsze się znajdzie ktoś, kto każe zaoszczędzić na gąbce. A później jeszcze przychodzi jakiś „księgowy ważniak” całkowicie niezwiązany i nieobeznany z IT i każe jeszcze zaoszczędzić na słomie. Dopóki tak będzie – to będzie źle. Tak samo jak nagminne przekonanie, że Informatyk pracujący za 3-4 tysiące zabezpieczy parędziesiąt komputerów na XP i Windows 7 z budżetem na IT ledwie starczającym na zakup tonerów zamienników do drukarek. No ale to IT najpierw „leci” na dywanik…. jak zwykle księgowi decydenci nagle się nie znają na IT….

> Zabezpieczenia w każdej prawie mniejszej firmie w

> Polsce to niestety rozwiązania niewystarczające.

> I nie tylko o szpitale tu chodzi.

Ale to szpitale przetwarzają dane niezwykle wrażliwe. I to nie swoje, tylko Bogu ducha winnych pacjentów. Dlatego zamiast bezsensownych kar od UODO, które i tak pójdą z budżetu, admini z tego szpitala – jeżeli wykazali niedbalstwo – powinni pójść siedzieć. Są odpowiednie przepisy w Kodeksie karnym i należy je egzekwować. Może wtedy szpitalni informatycy zaczną się stawiać swoim przełożonym usiłującym wymusić IT „najprostsze, bo nasi lekarze są przepracowani i nie ogarniają”…

@patryk

Świetny plan na pozostawienie szpitali całkowicie bez adminów ;)

Trudno o trafniejszy komentarz :-)

Ja jeszcze mam żonę z 20 lat stażu pracy w szpitalu (jako personel medyczny) i mimo że zupełnie ją to nie kręci, to niejedną obserwację poczyniła, która mi włos na głowie zjeżyła. Ktoś bardziej obeznany jak sądzę wymagałby reanimacji jeśliby nie działał w trybie „8-16 za średnią krajową i nara”.

A nie ma się co czarować – jeśli ktoś jest obeznany z ITSec, to za średnią krajową nie będzie pracować. Ani za dwie.

A choć „pudełka” bezpieczeństwa nie zrobią, to parę takich trzeba jednak mieć bo coś musi te pakiety filtrować, logi zbierać itp.

A w szpitalu Win XP, czasem 7, win10 sporadycznie, internet na większości stanowisk, w tym na specjalistycznych do obsługi sprzętu itd. Hasła współdzielone, brak przelogowywania się pracowników. A spróbuj ograniczyć ten internet to jest kwik, jak pod fermą trzody.

To raczej nie jest tak, ze przestepcy jakos specjalnie wzieli na celownik polskie firmy. Dostepy kupuje sie w pakietach, pochodza z masowej exploitacji, brutforcow rdp itp. Ci po prostu mieli pecha.

„Należy wdrażać izolację, pilnować aktualizacji i filtrować ruch, a nie wycierać sobie gębę backupem.”

Dobrze gada. Nalac mu xDDDD Ja bym zaczal od niewypuszczania pracownikow z praca na domowe komputerki. Ptaszki cwierkaja, ze operatorzy botnetow nastawionych na kradziez hasel z przegladarek odnotowuja rekordowe ilosci dostepow develeporskich czy administracyjnych co przed covidem bylo na duzo mniejsza skale.

słowo klucz to poważni :)

poważni przestępcy się wzięli, a nie Thomasy które kupują w pakietach

Mnie zastanawia jak 44 GB danych można szybko uploadować z serwera. Przecież na takie operacje powinny być reguły w firewallu. Kopie baz pewnie robią lokalnie więc ruch uploadowy powinien być ograniczany w założeniach.

Jeśli wiecie jak to ominąć albo czemu nie robią zabezpieczeń na upload to mnie oświećcie.