Czy można, skanując jeden kod QR telefonem, oddać przestępcom kontrolę nad swoimi kontaktami i wiadomościami SMS? Aby to sprawdzić, daliśmy się zhakować. A przy okazji pozyskaliśmy także adresy IP złodziei. Zapraszamy do fascynującej podróży na Discorda.

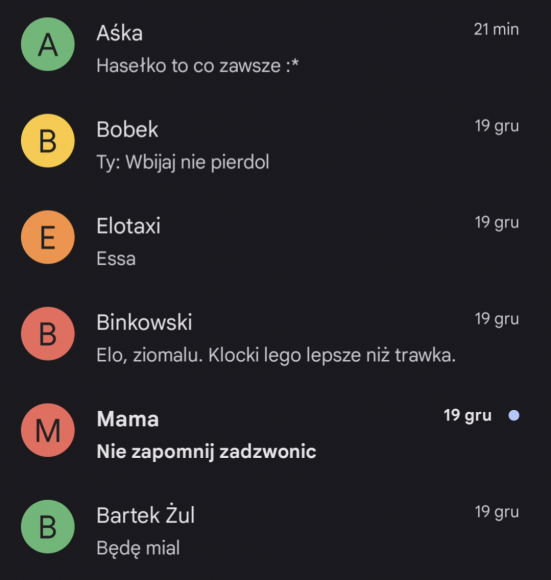

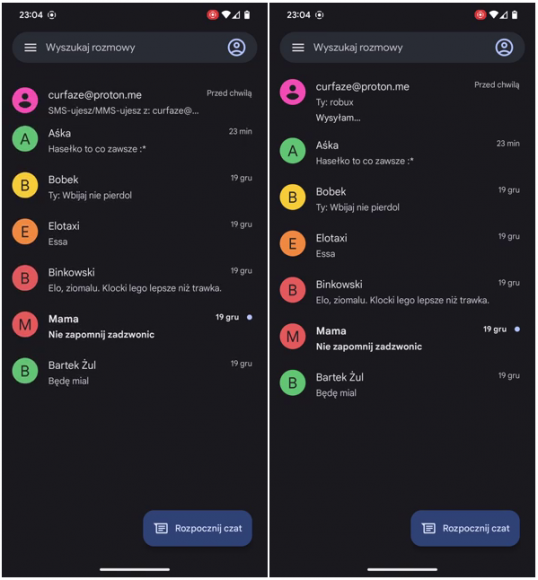

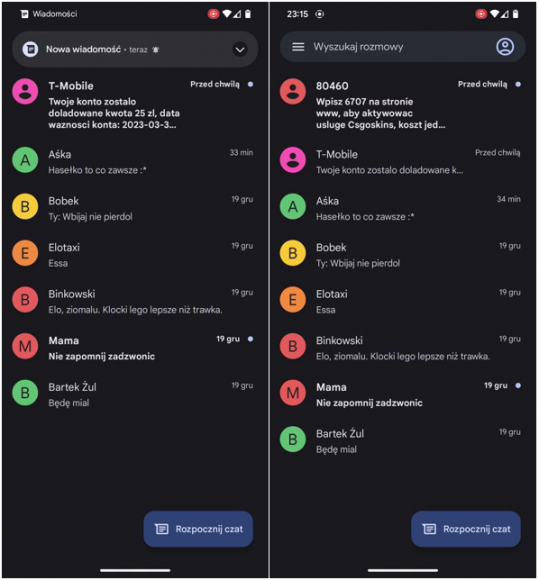

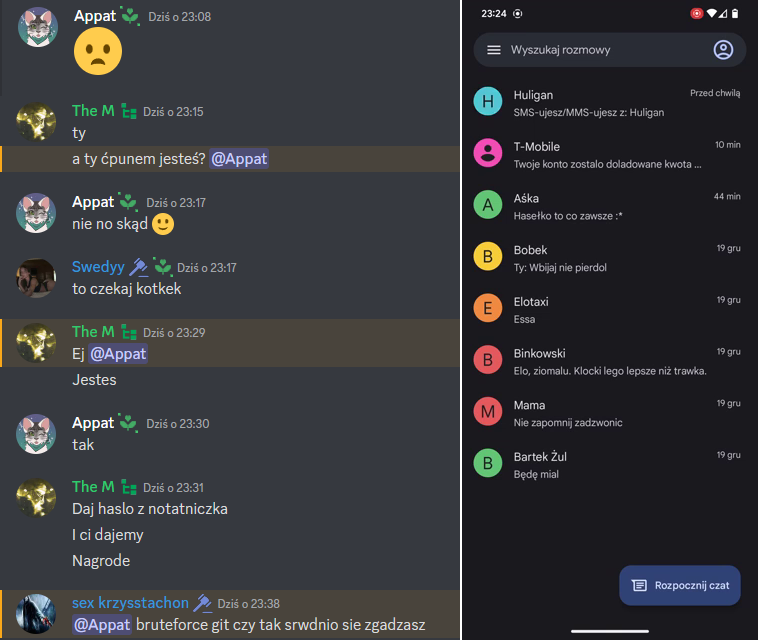

Do akcji dokumentowania oszustwa przygotowaliśmy się dość solidnie. Chcieliśmy dobrze zrozumieć, jak działają przestępcy. Stworzyliśmy więc tożsamość przeciętnego nastolatka ze smartfonem, gronem znajomych, przyjaciół i rodziną. Chyba poszło nam całkiem nieźle, bo przestępcy prawdopodobnie dopiero z tego artykułu dowiedzą się, że to z nami przez cały czas rozmawiali. Tak wyglądały spreparowane SMS-y na telefonie naszej „ofiary”:

Ale nie uprzedzajmy faktów – omówmy sprawę po kolei.

Jak przebiega oszustwo

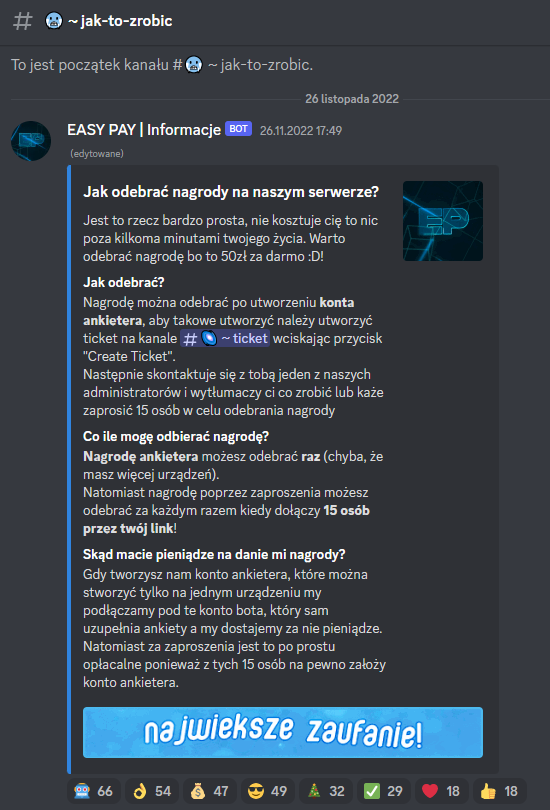

Z perspektywy ofiary wygląda to tak: kontaktujesz się ze znajomymi za pomocą Discorda, wielu znasz osobiście, z innymi skumplowałeś się, dołączając do tego czy innego serwera. Ktoś podsyła ci zaproszenie na kolejny serwer, dając znać, że za parę minut klikania można na nim dostać psc. Czekaj, co? Chodzi o paysafecard. To metoda płatności oparta na doładowaniach, służy do kupowania online bez podawania numeru konta bankowego czy danych karty kredytowej. Zainteresowany klikasz w link, zaglądasz na kanał #jak-to-działa (lub podobny). Dowiadujesz się, że nagrodę można odebrać po utworzeniu konta ankietera. Administratorzy otrzymują pieniądze za podłączenie do niego bota, który sam uzupełnia ankiety. Proponują współpracę, ponieważ na jednym urządzeniu da się założyć tylko jedno takie konto.

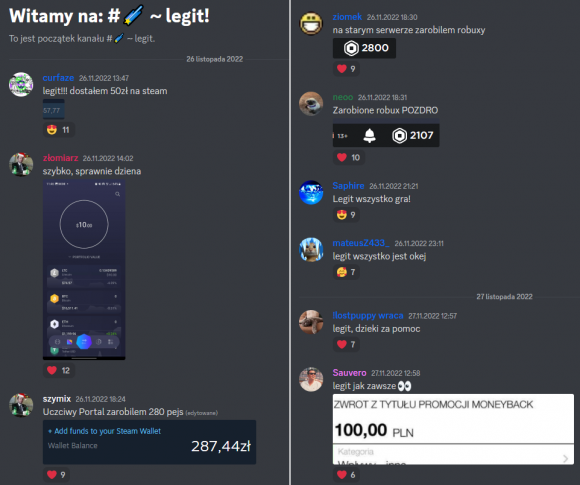

Drugim sposobem na zgarnięcie psc jest zaproszenie na serwer kilkunastu nowych osób – no, ale to może potrwać. Sprawdzasz pozostałe kanały, widzisz szereg pozytywnych opinii wystawionych przez tych, co już odebrali różne nagrody. Zapewniają, że „wszystko jest legit”. Gdybyś uważniej przyjrzał się nickom obdarowanych i zarządzających serwerem, zauważyłbyś dziwną zbieżność, ale nie przychodzi ci to jakoś do głowy.

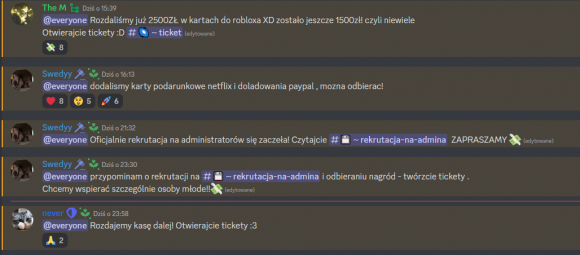

Administratorzy co kilka godzin zachęcają do „otwierania ticketów”. Okazuje się, że oprócz psc można zdobyć m.in. doładowania konta PayPal, karty podarunkowe Netflixa, Steama i innych popularnych platform, skiny z CS:GO, a także robux, czyli wirtualną walutę w grze Roblox, która według najnowszych danych każdego dnia przyciąga średnio 65 mln osób, głównie dzieci i młodzież.

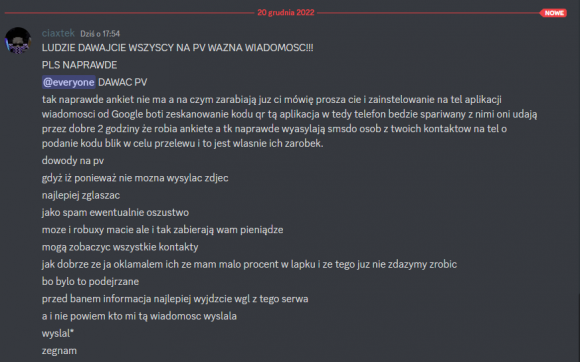

Zgodnie z instrukcją wchodzisz na kanał #ticket i klikasz w odpowiedni przycisk. Po chwili odzywa się do ciebie któryś z administratorów, upewnia się, że masz na telefonie aplikację Wiadomości i tłumaczy, jak znaleźć w jej ustawieniach opcję parowania urządzeń ze skanerem kodów QR. Potem wkleja na Discordzie rzekomy kod ankietera, który musisz zeskanować. Gdy to robisz, pyta, jaką chcesz nagrodę, zaraz jednak informuje, że nic z tego, ponieważ bot nie zadziałał. „Dlaczego?” – dziwisz się. „Nie wiem – odpowiada administrator – jakiś błąd urządzenia”. Cała rozmowa poniżej.

Z pozoru nic się nie stało. W rzeczywistości padłeś właśnie ofiarą oszustwa z użyciem kodów QR, przed którym jeszcze w grudniu ostrzegali eksperci z CERT Polska. Innymi słowy, parując urządzenia, dałeś złodziejowi możliwość wysyłania SMS-ów premium na twój koszt.

Oszust przyłapany w akcji

Zobaczmy teraz, co się działo na telefonie ofiary podczas powyższej rozmowy. Zazwyczaj ofiara nie dysponuje historią wysyłanych wiadomości – sprawcy od razu je kasują. Tutaj jednak ofiara nie była przypadkowa, a podstawiona, z odpowiednio przygotowanym i skonfigurowanym telefonem oraz włączonym nagrywaniem ekranu. A na telefonie czekały pewne SMS-y, których zadaniem było utrzymać uwagę napastnika.

Niemal od razu po zeskanowaniu przez „ofiarę” kodu QR oszust wysłał testowego MMS-a pod adres w domenie proton.me.

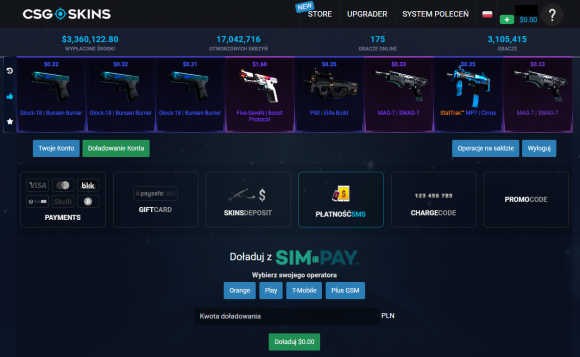

Test wypadł pomyślnie, oszust wiadomość skasował. Następnie próbował zamówić dostęp do strony oferującej przedmioty z gry CS:GO (Counter-Strike: Global Offensive).

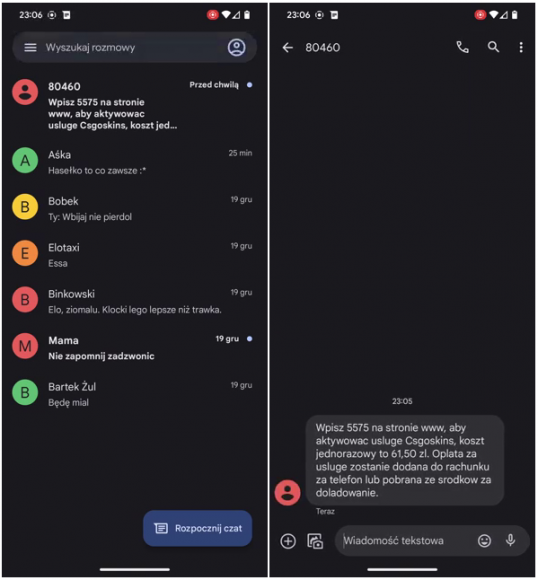

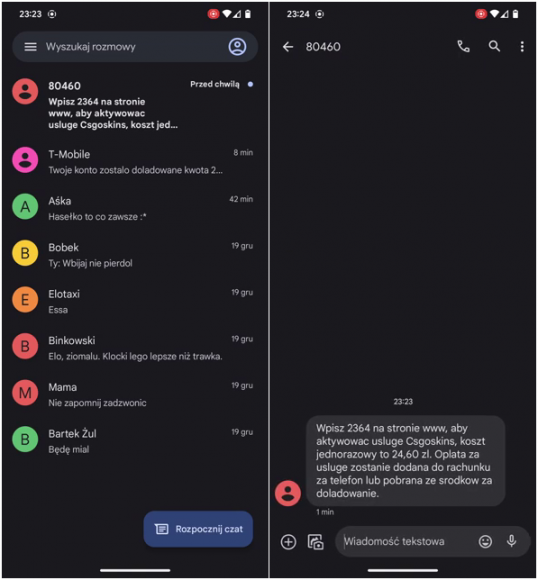

Wiemy o tym, ponieważ na telefon ofiary dotarła wiadomość o treści: „Wpisz 5575 na stronie www, aby aktywowac usluge Csgoskins, koszt jednorazowy to 61,50 zl. Oplata za usluge zostanie dodana do rachunku za telefon lub pobrana ze srodkow za doladowanie”.

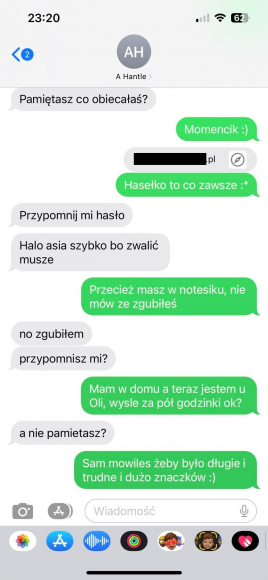

Aktywacja się nie powiodła – ofiara miała telefon na kartę, a dostępna kwota doładowania okazała się niższa niż wymagane 61,50 zł, o czym złodziej nie wiedział. Usunął z telefonu cytowanego wyżej SMS-a i napisał na Discordzie, że coś nie działa, nie spieszył się jednak z rozparowywaniem urządzeń (co widać na zrzucie ekranu wykonanym parę minut po zakończeniu rozmowy).

Pora zarzucić przynętę. Rzekoma ofiara doładowała konto na kwotę 25 zł. Oszust zobaczył to na swoim urządzeniu i niemal od razu ponowił próbę wykupienia dostępu do strony csgo-skins.com, tym razem wybierając mniejszy pakiet – za 24,60 zł.

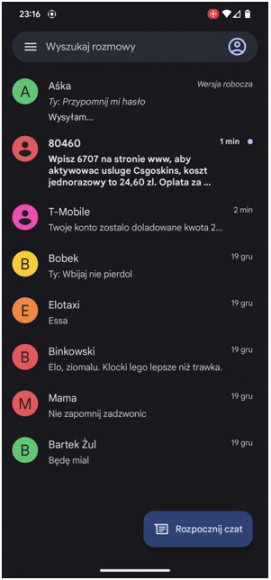

Zainteresował się też innymi SMS-ami dostępnymi na sparowanym telefonie, szczególnie tym od Aśki o treści „Hasełko to co zawsze :*” – wyobraźnia mu podpowiedziała, że w udostępnionym przez nią archiwum mogą znajdować się ciekawe zdjęcia. W historii korespondencji był także link do archiwum RAR, zabezpieczonego hasłem i umieszczonego na serwerze wyglądającym zupełnie jak hosting plików. Sprawca z wrażenia aż zapomniał na chwilę o skinach z CS:GO i wysłał do dziewczyny prośbę o przypomnienie hasła. Na odpowiedź nie musiał długo czekać.

Administrator oszukańczego serwera pobrał zabezpieczone hasłem archiwum (a patrząc na liczbę adresów IP, które odłożyły się w logach, także podzielił się linkiem z czterema kolegami), ale nie mógł się do niego dostać. Wyobraźcie sobie tę frustrację! Postanowił zatem wyłudzić hasło, wysyłając z telefonu ofiary wiadomości do rzekomej autorki fotografii. Z perspektywy „Aśki” rozmowa wyglądała następująco:

Aśka nie spieszyła się z podaniem hasła do archiwum, a sprawca był dość niecierpliwy. Wysłane do dziewczyny SMS-y zostały ze sparowanego telefonu usunięte. Otrzymany wcześniej kod aktywacji usługi Csgoskins nie zadziałał, złodziej spróbował więc jeszcze raz. Bez skutku, ponieważ zablokowanie u operatora SMS-ów premium zapobiega również takim wyłudzeniom

Sfrustrowany oszust (wraz z kolegami) zagadywał niedoszłą ofiarę jeszcze parę razy na Discordzie, odnosząc się do przeczytanych SMS-ów, co nosiło znamiona szantażu. Próbował też pisać i dzwonić pod numery widniejące na liście kontaktów w sparowanym telefonie.

Niczego nie wskórał, ale znamy przypadek wyłudzenia kodu BLIK na 300 zł od znajomego jednej z autentycznych ofiar. Osoba ta próbowała później ostrzegać innych użytkowników serwera przed oszustami – dość szybko została jednak zbanowana przez administratorów.

Nasuwa się pytanie, jak w ogóle można przejąć czyjś telefon jednym kodem QR. Wyjaśniamy i pokazujemy krok po kroku.

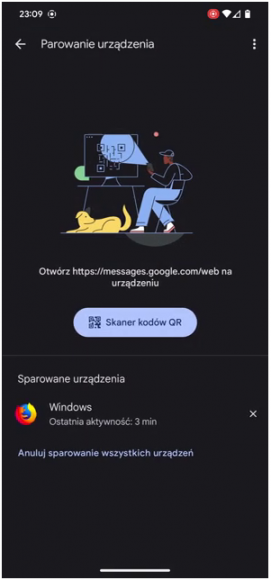

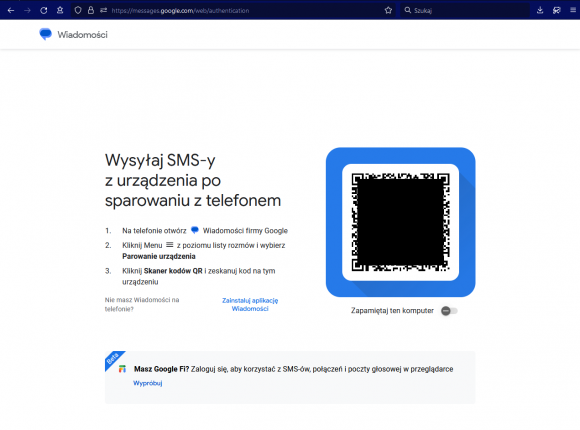

Oszustwo od środka

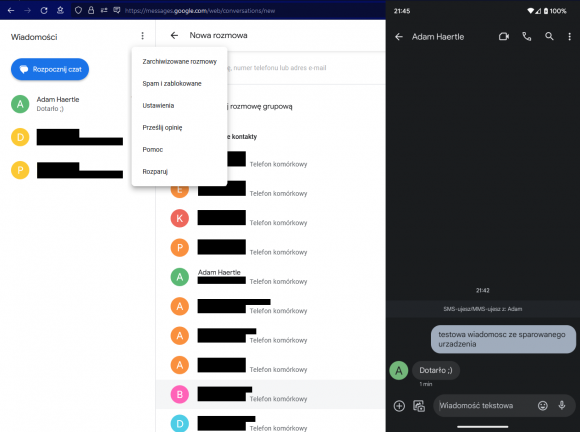

Większość użytkowników Androida prawdopodobnie nie wie, że w dowolnej przeglądarce na komputerze może uruchomić aplikację Wiadomości – tę samą, której używa na telefonie do odbierania i wysyłania SMS-ów. Wystarczy otworzyć stronę messages.google.com i wybrać u góry opcję „Messages for web”. Wyświetli się nam (a jakże!) kod QR, który umożliwi sparowanie aplikacji mobilnej z danym komputerem.

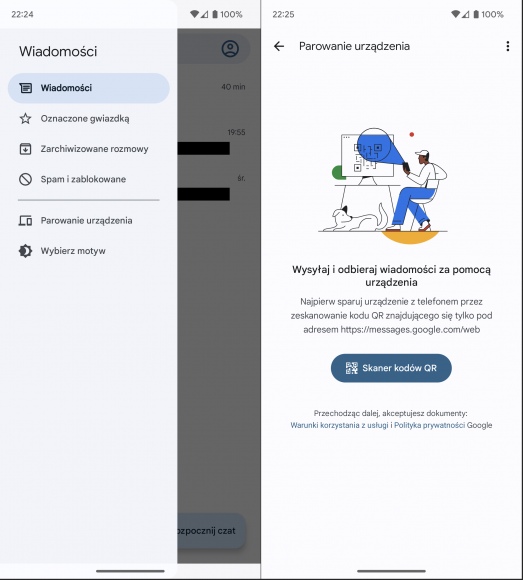

Zgodnie z widoczną na ekranie instrukcją powinniśmy otworzyć na smartfonie aplikację Wiadomości, znaleźć w menu opcję „Parowanie urządzenia” i po jej wybraniu kliknąć w przycisk „Skaner kodów QR”. Gdyby się okazało, że takiej opcji w menu nie ma (a może tak się zdarzyć w przypadku starych telefonów), to należy pobrać z Google Play najnowszą wersję Wiadomości i zgodzić się na zmianę domyślnej aplikacji do zarządzania SMS-ami. Po zeskanowaniu kodu QR przez chwilę będziemy widzieć na telefonie komunikat „Wszystko gotowe” – i tyle. Użytkownik nie jest ostrzegany przed konsekwencjami tego posunięcia, nie musi podawać żadnych danych ani niczego potwierdzać, nawet jeśli na powiązanym koncie używa dwuskładnikowego uwierzytelniania.

W przeglądarce tymczasem wyświetli się sugestia „Ustaw, aby ten komputer był cały czas sparowany z Twoim telefonem, nawet jeśli zamkniesz tę kartę”. Obojętnie, czy się na to zdecydujemy, czy nie, swój wybór będziemy mogli potem w ustawieniach zmienić. Najważniejsze, że od razu uzyskamy na komputerze dostęp do wszystkich SMS-ów i MMS-ów znajdujących się na sparowanym telefonie – będziemy mogli je przeglądać, usuwać oraz na nie odpowiadać. Po wybraniu opcji „Rozpocznij czat” zobaczymy listę kontaktów pobraną z naszego smartfona i będziemy mogli wysłać wiadomość do dowolnej z uwzględnionych na niej osób – sprawdziliśmy, to działa. Bez problemu wyślemy też SMS-a na numer spoza listy. Oszuści, jak udało nam się ustalić, korzystają z obu wymienionych możliwości.

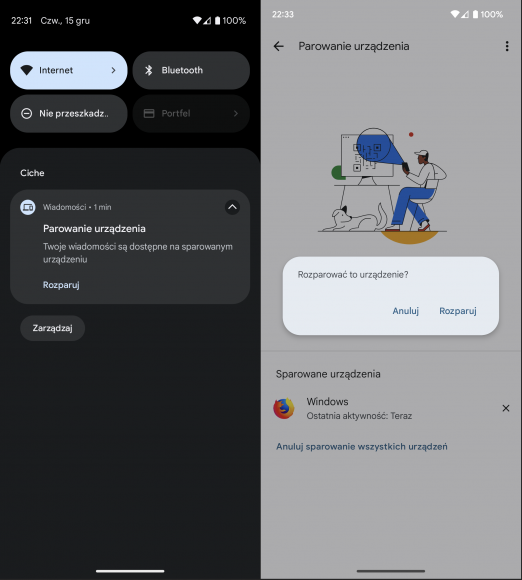

Nowe SMS-y, zarówno wysłane, jak i odebrane, będą widoczne na obu sparowanych urządzeniach. Skasowanie któregoś na jednym z nich spowoduje, że zniknie on także z drugiego. Na telefonie nie zobaczymy żadnych powiadomień, dopóki nie zaczniemy czegoś robić w przeglądarkowej wersji Wiadomości, a i wtedy jedyne, na co możemy liczyć, to mała ikonka u góry ekranu, którą łatwo przeoczyć, jeśli często otrzymujemy powiadomienia z różnych aplikacji. Dopiero gdy przejdziemy do nich, przesuwając palcem z góry na dół ekranu, przeczytamy informację „Twoje wiadomości są dostępne na sparowanym urządzeniu” i będziemy mogli skorzystać z opcji „Rozparuj”.

Jeśli nie zrobimy tego od razu i ukryjemy powiadomienie, to później będziemy musieli udać się do ustawień aplikacji, ponownie znaleźć opcję „Parowanie urządzenia” i kliknąć w krzyżyk przy komputerze, na którym nie chcemy pokazywać naszych SMS-ów. Zerwać parowanie możemy również z poziomu komputera. Telefon da się sparować z kilkoma komputerami naraz, dlatego dostępna jest opcja „Anuluj sparowanie wszystkich urządzeń”.

Podsumowując, jeśli korzystamy z tej funkcji sami – z pełną świadomością, jak ona działa – to raczej nic nam nie grozi. Jeśli jednak zeskanujemy aplikacją „Wiadomości” kod QR wysłany przez przypadkową osobę, to możemy mieć nie lada problem.

A skoro już tu jesteście…

Śledzenie przestępców na Discordzie uświadomiło nam, że w sieci mało jest informacji o tym, jak to robić skutecznie. Dlatego już 22 marca Adam opowie na żywo, jak prowadzić śledztwa OSINT na Discordzie i podzieli się wiedzą zgromadzoną przy okazji tego śledztwa (oraz kilku innych). Uwaga – tylko do 8 marca obowiązuje najniższa cena, potem już tylko rośnie.

PS. Tak, nagranie będzie dostępne dla wszystkich zarejestrowanych uczestników.

Komentarze

Skoro już zaszliście tak daleko to nie mogliście akcji skoordynować z odpowiednimi organami i np. w pliku rar dołożyć im jakiegoś rootkita aby się dało łatwo gagatków namierzyć i aby następnie zapukali od nich weseli panowie w niebiskich uniformach?

Nie mogli zapewne z dwóch powodów:

1) nikt im nie da „odpustu” prawnego, za hakowanie kogoś innego

2) raczej nie wystarczy zadzwonić na pobliski komisariat by skontatkować się z kompetentną osobą od cyberprzestępstw

Ale w archiwum podesłać zipbombę można śmiało. Nie szkodzi a denerwuje.

Tam miały być nudeski, nie excele z makrami xD

Plus panowie w niebieskich uniformach powinni sami takie rzeczy ogarniać, bez pomocy różnych redakcji.

Zgadzam się ale rzeczywistość mamy jaką mamy. Nie mówię że sami powinni przygotować ZIP’a ale w porozumieniu z niebieskimi. Nawet oni mogli by akcją koordynować.

Jeśli ktoś w ten sposób wyłudza pieniądze to jest albo kretynem albo ma plecy i umocowania w policji/służbach/u operatora.

Numer na który wpływa kasa za SMS jest dobrze znany operatorowi (a co za tym idzie osoba/firma) bo u niego najpierw musi wykupić usługę płatnych SMS’ów.

Odbiorcę takiej kasy można wyśledzić przecież ta kasa się nie rozpływa w powietrzu – trzeba tylko trochę chcieć i mieć możliwości – a takich przecież policji nie brakuje – no chyba, że chęci …;)

Ktoś kto wyciągnie taką kasę powinien od razu być przez policję capnięty i wsadzony do aresztu do wyjaśnienia z podejrzeniem paserstwa/współpracy przy wyłudzeniu.

Czy może przypadkiem autor owych skinów nie dorabia na boku?

Gwarantuję, że gdyby operatorowi telekom postawić zarzut współpracy – szybko te procedery skończyłyby się.

Powtórzę – chcieć i móc – warunek konieczny i wystarczający.

„Czy może przypadkiem autor owych skinów nie dorabia na boku?”

I po tym zdaniu już wiadomo że nie masz pojęcia o czym piszesz.

„Ktoś kto wyciągnie taką kasę powinien od razu być przez policję capnięty i wsadzony do aresztu do wyjaśnienia z podejrzeniem paserstwa/współpracy przy wyłudzeniu.”

Czyli właścicieli blika już dawno powinni zamknąć, bo przecież przez nich przepływają pieniądze

Przecież to nie operator numeru premium jest tu beneficjentem. Wysyłasz sms premium i dostajesz w zamian jakiś kod – czy to x-dniową subskrypcję, czy dostęp do czegoś, czy doładowanie konta gdzie indziej (jakieś tindery itd). Operator numeru zarabia, ale nie musi wcale być współsprawcą. To przestępca jest końcowym i głównym beneficjentem.

A uzyskane w ten sposób cyfrowe dobra sprzedaje online za niewielkie pieniądze, które potem dodatkowo pierze i szukaj wiatru w polu :/

Dzięki, uśmiałem się.

Nie ma tylu policjantów.

Sorry ale muszą się zajmować tym że ktoś dostał kosę pod blokiem albo pijany robi awanturę na osiedlu.

albo w kilkuset funkcjonariuszy ochraniać pewną willę

A to nie jest tak że ci ludzie używają residental proxy z chociażby socks.bz? Tam można kupić polskie proxy za chyba 0.8usd/dzień

Ale takie serwisy policja też może próbować zamykać i np. 911proxy zostało zamknięte i teraz jest następca 922proxy. Wszystko da się zrobić, gdyby były chęci.

przecież to jakieś dzieci 14-17 lat

A co to zmienia z perspektywy ofiary? Młodociany przestępca to nadal przestępca, a szkoda jest dokładnie taka sama. Do tego schemat oszustwa kierowany w nieletnich więc nawet jeszcze gorzej, bo dzieciaki mają mniejszą wiedzę i większą naiwność niż nieco starsi ludzie (podkreślam: nieco).

z perspektywy ofiary niewiele ale z perspektywy wymiaru sprawiedliwości to już troche zmienia bo ciężej skazać taką osobę i wymierzyć jej jakieś konsekwencje

Każdy ogarnięty od razu się zorientuje, że to nie są dzieci. xDDD

Co na to CERT?

Czy autorzy zadbali aby nazwy zdjęć wyglądały wiarygodnie w zaszyfrowanym archiwum, skoro nazwy plików nie są szyfrowane? Bo to muszą być nazwy takie jak z defaultowego iphona, nie wiem bo nie mam. Właśnie myślałem sobie o tym i kurcze to jest ważna sprawa aby przecież było to dobrze zrobione bo tak naprawdę jeśli będą tylko trzy pliki i to o nazwach zauważalnie edytowanych, wprowadzanych z klawiatury to słabo. Bo to ma wyglądać dobrze, ale nie „za dobrze”.

Nazwy plików były bardzo prawidłowe – IMG_xxxx.jpg

Nie mam takiej aplikacji. Co robić, jak żyć? ;]

Zabawne jak dla mnie, że ktoś się jeszcze na to daje porobić. Dzieci, w internecie nie ma nic za darmo! Niech mama Wam da kasę na te PSC, jak nie to trudno.

Rzeczywiscie zabawne, ze gownazeria okrada dzieci…

Brawo, świetna robota. Warto aby rodzice zobaczyli, nauczyciele powtórzyli a dzieciaki między sobą pokazywały ten model oszustwa.

Pisałem o tym wszędzie, ponawiam pytania:

1. dlaczego smsy premium są od razu dostępne zamiast być domyślnie zablokowane… a ich aktywacja najlepiej telefonicznie z mnóstwem pytań i ksero dowodu do Bok

2. dlaczego kredyty w banku są od razu dostępne (… jak wyżej…) /wizyta w banku celem uruchomienia kredytu

3. dlaczego bankomaty np. w Łebie, tankują pieniędzmi już po sezonie turystycznym a tydzień później ktoś je rozwala a po jakimś czasie ex policja buduje domki bez kredytu, będąc emerytami w wieku 40lat xD taki przypadek…

https://www.tvp.info/26893459/leba-zlodzieje-wysadzili-bankomat-zabrali-milion-zlotych

Dzień dobry

sam popadłem w tą pułapkę oszusta

Zgodnie z wszystkimi krokami szukam guzika rozparowywanie lecz pokazuje że nie mam żadnego sparowania to znaczy że złodziej ( oszust ) odpuścił i nic mi nie grozi czy jednak wkopałem się w jeszcze większy problem proszę o szybką odpowiedź jest to dla mnie strasznie ważne

Oszust nie może wysyłać z Twego numeru żadnych SMS-ów/MMS-ów, jeśli telefon nie jest sparowany z jego urządzeniem. Mógł jednak przed rozparowaniem skopiować listę kontaktów i treść wiadomości znajdujących się w skrzynce.

Witam a czy po rozparowaniu oszust ma jeszcze jakieś możliwość do ściągnięcia pieniędzy czy nie? bardzo proszę o odpowiedz

Po rozparowaniu urządzeń oszust nie będzie mógł obciążać rachunku ofiary poprzez wysyłkę wiadomości typu SMS Premium. Może co najwyżej szantażować ofiarę, jeśli przed rozparowaniem zachował kopię wysyłanych/odbieranych przez nią wiadomości. Przychodzą mi do głowy też inne scenariusze, ale są one o wiele mniej prawdopodobne.

Mam pytanie oprócz SMS premium oszust może w jakiś inny sposób uzyskać pieniadze i czy ma jakiś limit ?

Najbardziej prawdopodobne, zaobserwowane przez nas scenariusze to:

1. wysyłanie SMS-ów premium,

2. szantaż bazujący na treści SMS-ów ofiary pozyskanych przez oszusta,

3. kontaktowanie się ze znajomymi ofiary (z listy kontaktów) celem wyłudzenia od nich pieniędzy.

Scenariusze, których nie zaobserwowaliśmy, które wydają się jednak możliwe:

1. zapisanie ofiary do jakiejś SMS-owej subskrypcji, która będzie aktywna również po rozparowaniu telefonu,

2. próba zalogowania się na konta ofiary w różnych serwisach (także finansowych), jeśli oszust zdobył wcześniej dane logowania (np. z jakiegoś wycieku), a stosowana w nich metoda 2FA opiera się na kodach z SMS-ów.

Co do limitów to w przypadku telefonu na kartę – tyle, na ile był on doładowany (chyba że ofiara ponownie doładuje telefon), a w przypadku abonamentu – bez limitu.

Od incydentu minął już tydzień i znajomi mi nic nie pisali ani nie byłem szantażowany 10 przyjdzie rachunek i stresuje się ile tam może zostać doliczone i mam pytanie czy jak minął już ten tydzień to mige czuć się bezpiecznie,

Jeśli oszust nie zapisał Cię do jakiejś subskrypcji, to możesz spać spokojnie. Dowiedz się u operatora, czy na pewno masz wyłączone wszystkie usługi premium i nie masz niczego zasubskrybowanego.

Pisałem z operatorem o tej sytuacji i powiedział mu ze nie zostały wysłane żadne sms premium tylko została aktywowana usluga gry online co ona oznacza?

Prawdopodobnie – jak w moim artykule – oszust wykupił sobie dostęp do jakiejś usługi związanej z grami (CS:GO, Roblox, może coś innego). Warto upewnić się u operatora, że nie jest to żadna subskrypcja i opłata została pobrana jednorazowo.

Pisałem z nim I kazał mi wejść w biezacy wykaz gdzie są MMS premium sms premium i inne tego typu rzeczy ostatnio kategoria są inne i wszędzie jest 0zl

Wygląda na to, że zakup dostępu do growego serwisu nie został zakwalifikowany jako SMS premium, ciekawe.

Nie będzie liczyło się to pod WAP?

Możliwe. Dlatego na wszelki wypadek warto wyłączyć pobieranie opłat za każdą usługę mającą znamiona premium – różni operatorzy różnie je nazywają i mają do tego różne kody (zob. https://zaufanatrzeciastrona.pl/post/jak-zablokowac-niepotrzebne-uslugi-telekomunikacyjne-klopoty-i-pulapki/).

Otrzymałem też informacje ze na moi numer jest założona blokada na wszelkie usługi premium i wynosi ona 35zl a w tych bieżących opłatach nic nie jest naliczone więc już nie wiem

Powiedz im, żeby ustawili na 0 zł (bo na razie wychodzi, że na 35 zł ktoś Cię jednak naciągnąć może). Możesz też zajrzeć do tego artykułu: https://zaufanatrzeciastrona.pl/post/jak-zablokowac-niepotrzebne-uslugi-telekomunikacyjne-klopoty-i-pulapki/ (choć jest sprzed paru lat) i zobaczyć, czy samodzielnie uda Ci się coś zdziałać.

Każdy konsultant piszę mi że nie zostały naliczone żadne opłaty jeśli chodzi o usługi sms sam sprawdziłem w tym wykazie jeszcze jak byłem sparowany z oszustem to przychodziły mi powiadomienia że wysyłając ta wiadomość mogą zostać naliczone opłaty i zawsze klikałem anuluj i chyba dzięki temu nic do sms nie naliczyło q jwsli chodzi o te usługi właśnie to mówią mi że nie zostały doliczone żadne opłaty

Padłem ofiarą takiego zdarzenia, oszust naciągnął mnie wysyłając sobie na konta tipply, minestar.pl, tip4stream.pl i microsoft po fakcie powiedział jak tylko zobaczyłem co się dzieję że ma dostęp do aplikacji mojego operatora play24 podał moje wszystkie dane i moich rodziców zagroził że jak tylko opłace fakture za usługi to naciągnie kolejną. proszę mi pomóc co najlepiej zrobić

Zakładam, że oszust blefuje (szantaż jest jednym z elementów omawianego w artykule scenariusza), ale i tak warto podjąć kroki, żeby zminimalizować ryzyko. Co można zrobić?

– Upewnić się, że telefon nie jest już sparowany z żadnym innym urządzeniem, ale to już pewnie zrobiłeś.

– Skontaktować się z operatorem i sprawdzić, czy oszust nie włączył jakichś subskrypcji – jeśli to zrobił, to oczywiście wszystkie zdezaktywować. Wyłączyć wszystkie usługi premium. Może się zdarzyć, że jest po prostu ustawiony limit na takie usługi, no to zmienić go tak, by wynosił 0 zł. Pomocny może być także ten poradnik: https://zaufanatrzeciastrona.pl/post/jak-zablokowac-niepotrzebne-uslugi-telekomunikacyjne-klopoty-i-pulapki/

– Co do aplikacji play24 – wylogować się ze wszystkich aktywnych sesji, zmienić hasło, włączyć uwierzytelnianie dwuskładnikowe, jeśli jest taka możliwość.

– Zastanowić się, czy oszust – mając dane Twoje i Twoich rodziców – mógł uzyskać dostęp do jakichś innych usług. Na wszelki wypadek pozmieniać do nich hasła (zwłaszcza do poczty e-mail) i tam, gdzie to możliwe, włączyć uwierzytelnianie dwuskładnikowe.

– Przydałoby się też złożyć zawiadomienie o popełnieniu przestępstwa na policji lub w prokuraturze. Jeśli zachowałeś screeny rozmów z oszustem, warto dołączyć je do takiego zawiadomienia.

Również wczoraj padłem ofiarą takiego oszustwa. Oszust zakupił rzeczy na 450 zł. Udało mi się wycofać większość płatności i została tylko 1 płatność na 100, której nie chcą cofnąć

Wlasnie syn zostal złapany. Zeskanowal kod QR. Okradziono nas na 700 zl. Zablokowalismy u operatora platnosci dla tego numeru. Usunelismy konto google. Nie wiem teraz czy blokowac numer telefonu (karte sim)

Raczej nie ma takiej potrzeby (zakładam oczywiście, że urządzenia zostały rozparowane)

Bo google powinno pozwalać parować urządzenia tylko jeśli są w tej samej sieci (bazując na IP). Po sprawowaniu można by już używać sobie dowolnie komputera do obsługi apki wiadomości, ale sparowanie powinno być zabezpieczone.

W takim scenariuszu „ankieter” musiał by najpierw wymusić na nasz zainstalowanie dla niego serwera vpn :)

a jak uda mu sie cos kupic to bedzie mi to przychodzilo na telefon?

Zależy, co kupi. Jeśli zechce utrudnić Ci życie i zapisze Cię do jakiejś subskrypcji, to tak. Z reguły jednak takim oszustom chodzi o uprzyjemnienie sobie życia, więc zamawiają coś, z czego sami będą korzystać, np. dostęp do jakichś przedmiotów w grze, w którą akurat grają itp. Jeśli przyjdzie na telefon jakieś potwierdzenie zakupu, to od razu je usuwają, podobnie jak wysłane przez siebie wiadomości.

Czy można w jakiś sposób zobaczyć listę urządzeń które były kiedyś sparowane w aplikacji wiadomości ? Czy gdzieś zostaje ta lista? Może wiecie czy można zwrócić się do Googla o taka listę?

Nie, nie ma tych danych a Google udostępni je pewnie tylko na żądanie uprawnionych organów.

Dziękuję bardzo za odpowiedz – miałem nadzieję, że coś przeoczyłem ale niestety nie. Czy znają Państwo adres email lub inny sposób kontaktu z Google pod którym możne Policja zadać takie pytanie? Może znają Państwo jakąś komórkę dedykowaną do takich spraw. Chcę pomóc w rozwiązaniu sprawy dlatego mojej pytanie.

Dodam że w przypadku epicgames.com zostałem odesłany pod adres Epic Games, Inc., Legal Department, ATTN: WALLET, Box 254, 2474 Walnut Street, Cary, North Carolina, 27518, U.S.A.

Już „widzę” jak z małego posterunku policji ktoś pisze na ten adres w sprawie kradzieży ….

Dodam jeszcze że chodzi o kradzież mechanizmami opisanymi w tym artykule.

Policja nie może ot tak zadać pytania Google. Tzn pewnie sa komórki z dostepem do systemów, ale tam nie ma takich opcji nawet jak pytanie o QR kody. To zapewne musi wyjść z biura współpracy międzynarodowej komendy głównej policji czy innego cbzc do koordynatora w USA, który odpowie albo i nie itp.

Chcem nagrodę z DC

Czy po rozparowaniu się z haker widzi on nadal moje wiadomości

jak juz zeskanowalem ten kod QR to ktos moze pobrac mi pieniadze z telefonu czy musialbym dopiero zaplacic np te 25zl za cos tam zeby mi zabieral pieniadze z telefonu?

Pieniędzy bezpośrednio z telefonu nie pobierze, ale może opłacić jakąś usługę i mając dostęp do Twoich SMS-ów, uzyskać kod potwierdzający zakup. Jeśli telefon nie został doładowany (zero na koncie), to nie będzie to możliwe. Chyba że masz abonament – wtedy nic mu w zakupach nie przeszkodzi. Jedynym wyjściem jest rozparowanie urządzeń.

A jeśli anulowałem sparowanie po mniej więcej 30 sekundach to oszust miał czas żeby dokonać kradzieży?

Raczej nie

Pytanko czy po zeskanowaniu tego kodu qr oszust/haker moze miec dostep do mojego mikrofonu bądź kamerki ? Od zdarzenia minęło 1.5mies proszę o szybką odpowiedź

Nie może. Chyba że dałeś się jeszcze namówić na instalację jakiejś dodatkowej aplikacji.

Nie sam nic nie instalowałem po tym zajściu przywróciłem telefon do ustawien fabrycznych i zrobiłem na wszystkim nowe konta

Czyli jak tak zrobiłem to nic mi nie grozi już?

W takim przypadku powinno być wszystko ok