Po sieci krążą tysiące różnych prób phishingu, często bardzo marnej jakości. Czasem jednak trafia się prawdziwa perełka, wykorzystująca zarówno aspekt psychologiczny, jak i technologiczny, by oszukać i okraść jak najwięcej internautów.

Pewnie każdy z Was dostaje codziennie co najmniej jeden email z próbą wyłudzenia informacji lub zachęta do kliknięcia w podejrzany link. Z reguły na pierwszy rzut oka wiadomości te wyglądają niewiarygodnie – tekst z translatora, podejrzana treść, powtarzający się schemat komunikatu o „wyłączeniu konta” – trudno się na coś takiego nabrać. Czasem jednak oszuści naprawdę się starają i efekt ich pracy robi wrażenie.

30 BTC w zasięgu ręki

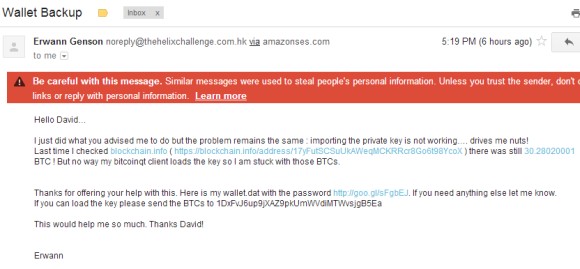

W serwisie Reddit jeden z użytkowników opisał (a inni potwierdzili) otrzymanie ciekawej wiadomości poczty elektronicznej. Wygląda ona jak błędnie skierowana prośba o odzyskanie zawartości portfela, w którym znajduje się ponad 30 BTC.

Nadawca, Erwann Genson, prosi w nim niejakiego Davida o pomoc w zaimportowaniu załączonego do wiadomości portfela. Pisze, że sam miał z tym problemy, a w portfelu przechowuje ponad 30 BTC. Prosi także o przesłanie odzyskanej kwoty na wskazany adres. Wiadomość zawiera link, przekierowujący do pliku ZIP, o którym opowiemy za chwilę. David, domniemany odbiorca wiadomości, to prawdopodobnie użytkownik Reddita davebitcoin, który znany jest z pomagania innym w takich przypadkach. Wiadomość jest napisana poprawnym angielskim i wygląda w miarę wiarygodnie (na szczęście Google od razy rozpoznaje ją jako podejrzaną).

Archiwum ZIP

Najciekawszym elementem ataku jest plik ZIP, do którego link znajduje się w emailu (kopię możecie znaleźć tutaj – prosimy o zachowanie ostrożności). Plik ZIP zawiera folder „Backup”, a w nim kilka plików. Jeśli wyświetlicie zawartość katalogu po jego rozpakowaniu, zobaczycie:

2014-01-07 22:02 <DIR> . 2014-01-07 22:02 <DIR> .. 2014-01-06 22:54 49 625 bitcoinqt.PNG 2014-01-06 23:29 1 258 Password.txt.lnk 2013-12-22 10:23 81 920 wallet.dat 3 plik(ów) 132 803 bajtów

Jeśli jednak wyświetlicie również pliki ukryte, pojawi się jeszcze jeden:

2014-01-07 22:02 <DIR> . 2014-01-07 22:02 <DIR> .. 2014-01-06 22:54 49 625 bitcoinqt.PNG 2014-01-06 22:46 423 424 Password.txt 2014-01-06 23:29 1 258 Password.txt.lnk 2013-12-22 10:23 81 920 wallet.dat 4 plik(ów) 556 227 bajtów

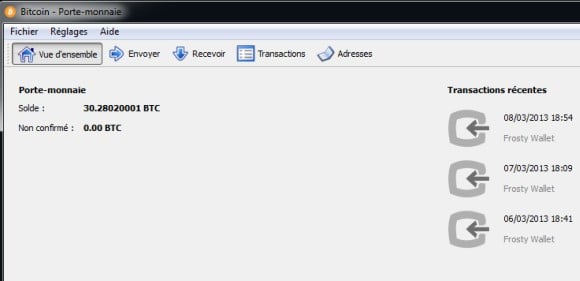

Pierwszy z nich, bitcoinqt.PNG, zawiera zrzut ekranu portfela zawierającego trochę ponad 30 BTC.

Ostatni plik to faktycznie portfel, którego zrzut ekranu znajduje się powyżej. Pozostają zatem pliki Password.txt oraz Password.txt.lnk. Pierwszy z nich posiada atrybut „ukryty”, przez co domyślnie nie jest wyświetlany. Wygląda niewinnie, prawda? Tylko czemu ma ponad 400 kb? Odpowiedź kryje się w linku, otwieranym przez plik Password.txt.lnk:

C:\Windows\System32\cmd.exe /c password.txt

Tak, Password.txt to plik wykonywalny, uruchamiany za pomocą odpowiedniego skrótu. Sprytne, prawda?

Dodatkowe informacje

Sam plik Password.txt nie jest zbyt dobrze rozpoznawany przez programy antywirusowe – wynik 11/48 nie jest imponujący. Do tej pory nie opublikowano analizy jego działania, wiadomo jedynie, ze łączy się z serwerem 93.174.90.67 na porcie 7657. Wiadomo też, kto był adresatem wiadomości – nadawca skorzystał z błąkającej się po sieci bazy ok. 60 tysięcy adresów email kont wykradzionych 3 lata temu podczas włamania do MtGox.

Choć pewnie części Czytelników ta próba phishingu wydaje się z daleka podejrzana, to pozostałym radzimy uważać, by chciwość nie przysłoniła rozsądku :)

Za cynk dziękujemy RicoElectrico

Komentarze

Co zawierają te pliki txt? Nie znam linuxa ale odpaliłem wirtualną maszynę, na niej ubuntu i przez nano zaglądnąłem do plików, masa znaczków :P

Jakiegoś konia trojańskiego.

Dlatego dobrze jest ZAWSZE mieć wyświetlane rozszerzenia plików i strzałeczki na skrótach.

Pozatym to polecenie dla Windowsa więc i plik na Windows i trzeba go sprawdzić w hex jak już.

Bardzo się ciesze, że gox dopilnował mojego adresu maila…

a to nmap adresu 93.174.90.67:

80/tcp open http

135/tcp open msrpc

445/tcp open microsoft-ds

3389/tcp open ms-term-serv

49154/tcp open unknown

A jakby się przyjrzeć foci, to już od razu widać, że przerabiana — http://fotoforensics.com/analysis.php?id=30566c89219bdba0f150411701a45845e302564b.20615

Choć w sumie to powinienem oryginał sprawdzić: http://fotoforensics.com/analysis.php?id=4fba7b9e918145d6f2874b324c5d723c88761800.49625

Ale nawet na tym obciętym widać wyraźne ślady zmian.

Sam jesteś przerabiany: https://blockchain.info/address/17yFutSCSuUkAWeqMCKRRcr8Go6t98YcoX Używać i wyciągać wnioski z ELA także trzeba choć minimalnie umieć, a nie tylko wrzucić obrazek i uważać każdy kolorowy piksel za fake. Nie wspomnę już, że analizujesz png narzędziem analizującym różnice w rekompresji jpg.

Cytuję:

What can I upload for analysis?

You can submit a picture from your computer or submit a URL of an online picture. The picture must be a JPEG or PNG.

Poza tym, masz tam przykład analizy jednej fotki, popatrz sobie i porównaj wyniki.

Wrzuć screena klienta bitcoinowego zrobionego własnoręcznie i sprawdź czy uzyskasz inny wynik – założę się z Tobą że ELA będzie wyglądało identycznie.

Ale to działa dla png pod warunkiem, tylko i wyłącznie, gdy oryginał pierwotnie pochodził z jpg. Jeśli już coś cytujesz i chcesz mnie zagiąć, to przeczytaj chociaż tutorial i zrozum, że png nie tworzy artefaktów, bo nie tracisz informacji w obrazie, nawet po setnym resave’ie. Dla oryginalnego png obraz zawsze będzie świecił niczym choinka. To, że aplikacja przyjmuje png wynika jedynie z faktu jego bezstratnej kompresji, ale wyciągać wnioski także trzeba potrafić.

„As another example, PNG files are a lossless file format. If a picture is an original PNG, then ELA should produce very high values for edges and textures. However, if ELA generates weak results (dark or black coloring) along edges and textures, then the PNG was likely created from a JPEG. This is because the conversion process from JPEG to PNG is lossless and will retain JPEG artifacts. „

Ja nie mam zamiaru nikogo zaginać, dla mnie to już norma, że ludzie nie potrafią normalnie gadać na necie, przyzwyczaiłem się, choć na dobrą sprawę, to tylko w PL obserwuję takie zjawisko.

Hue hue jaki oszust z admina stronu ;u;