Serial telewizyjny Mr. Robot nie bez powodu otrzymuje wysokie noty i rekomendacje od osób mających pojęcie o komputerach. Realizm, z jakim jego twórcy pokazują różne elementy pracy hakera, jest godny podziwu.

Twórcom serialu nie wystarczyło, że główny bohater serialu w swoich włamaniach korzysta z tych samych narzędzi, których używają na co dzień specjaliści zajmujący się bezpieczeństwem informacji. Poszli o krok dalej i poprosili autorów usługi bezpiecznej poczty o wdrożenie funkcji, która ich zdaniem przyda się bohaterowi.

Instrumentarium hakera

Mr. Robot nie tylko wyprzedził wszystkie zrealizowane do tej pory próby pokazania prawdziwego świata włamywaczy komputerowych, ale także pobił je na głowę. W trakcie jednego sezonu mogliśmy zobaczyć na ekranie następujące narzędzia:

- DeepSound (steganografia)

- Tastic RFID Thief (zdalny czynik kart RFID)

- Kali Linux (dystrybucja z wieloma gotowymi narzędziami)

- John the Ripper (łamanie haseł)

- Metasploit (środowisko uruchamiania eksploitów)

- Social-Engineer Toolkit (narzędzie obsługujące ataki socjotechniczne)

- FlexiSPY (oprogramowanie inwigilujące smartfony)

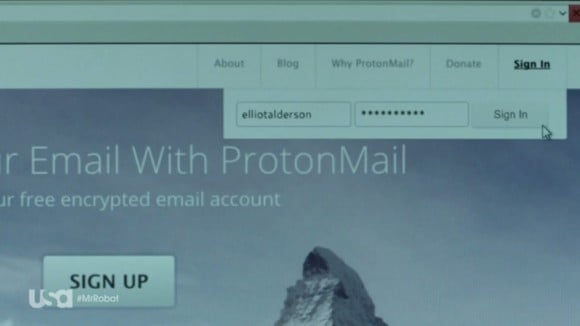

Oprócz tego pod koniec ósmego odcinka, gdy Elliot zaczyna „hakować sam siebie”, widzimy, jak loguje się do konta bezpiecznej, szyfrowanej poczty ProtonMail.

Pomińmy na razie fakt, że zawodowy haker ma konto ze swoimi danymi osobowymi w loginie oraz tylko 10-znakowe hasło. Ciekawie robi się w kolejnych ujęciach, gdy Elliot sprawdza historię logowania do konta.

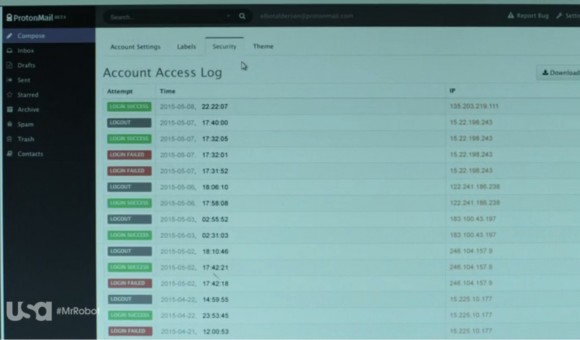

Historia powstania tej sceny została niedawno opowiedziana przez zespół odpowiedzialny za usługę ProtonMail. Okazuje się, ze twórcy Mr. Robota wybrali własnie ProtonMail ze względu na oferowane przez ten serwis szyfrowanie całej transmisji danych, bez możliwości jej odszyfrowania na poziomie serwera usługodawcy. Co więcej, w trakcie rozmów twórcy filmu zapytali, czy poczta posiada funkcję weryfikacji historii logowania na konto. Okazało się, ze takiej funkcji nie było – lecz po tej rozmowie pojawiła się w wersji 2.0 usługi. Jest to zatem pierwszy znany nam przypadek, gdzie twórcy filmu nie tylko uwzględnili poziom bezpieczeństwa usługi, ale także przyczynili się do jego podniesienia.

Skąd łączy się Elliot

Patrząc na tę informację trochę z boku jesteśmy zdziwieni, że tak mocno stawiająca na bezpieczeństwo usługa poczty nie posiadała takiej funkcji od samego początku swojego istnienia. Pomijając jednak ten wątek możemy jeszcze przyjrzeć się adresom IP ukazanym na powyższym ekranie. Wbrew zwyczajowej praktyce Hollywood nie znajdziemy tam adresów zaczynających się od 257 – lecz jest kilka ciekawostek:

- 135.203.219.111 to adres AT&T, dużego amerykańskiego operatora telekomunikacyjnego,

- 15.22.198.243 to adres należący do firmy HP,

- 122.241.186.238 to adresacja China Telecom,

- 183.100.43.197 to z kolei Korea Telecom,

- 246.104.157.9 ten adres należy do zarezerwowanej puli, która nie jest w ogóle wykorzystywana,

- 15.255.10.177 i na koniec znowu HP.

Czemu autorzy dobrali akurat takie adresy? O ile rozumiemy operatorów telekomunikacyjnych czy nawet HP (w końcu Elliot mógł ich zhakować), to skąd na liście adres, który nie mógł być nigdzie przypisany? Czyżby Elliot był takim hakerem, że serfuje z zarezerwowanej puli adresowej?

PS. Wśród innych aspektów filmu najbardziej doceniamy fakt, że w ostatnim odcinku wyemitowanym 2 września z ust jednego z bohaterów słyszymy narzekania na wyciek danych klientów Ashely Madison z 18 sierpnia. Za takie smaczki należy się dodatkowa gwiazdka w rankingach.

Komentarze

Może i żaden z powyższych adresów nie zaczynał się od 257 to już inny adres w pierwszym odcinku z tego co pamiętam kończył się na 373. A to już spora pomyłka.

Wcześniej tak się tłumaczyli „There was a huge online audience that revolted at the idea of an IP address that doesn’t exist — in one of the scenes, there is an octet above 255, which would not be a proper IP address, and there were many people who screamed about that. The story behind that is simply that legal would not let Sam publish a real IP address because that would be irresponsible and inappropriate. Sometimes you lose those battles, and Sam had to put a bad IP address in the scene.”

Trochę kiepskie to ich wytłumaczenie, bowiem w początkowych odcinkach poprawne IP przeplatały się z błędnymi (scena restartu serwerów). Poza tym w poleceniach często występowały magiczne spacje, a w innej scenie pliki tar rozpoznawane były jako pdf i txt, a pliki php jako tar. Widać, że w kolejnych odcinkach zasięgnęli jednak bardziej fachowych porad.

Nie dam sobie głowy uciąć ale poprawne IP były chyba i tak z sieci wewnętrznej, więc wszystko jedno, nikt czegoś takiego nie przeskanuje. :) Tłumaczenie jak dla mnie zupełnie w porządku, oszczędzili komuś DDoSa od napalonych fanów „A CIEKAWE CO TAM JEST”.

I prawidłowo, bo byś teraz głowy nie miał(a). ;) m.in. 155.x.x.x

Są specjalne pule legalnych IP przewidziane do takich rzeczy (TEST-NET-1, -2, -3 – podobnie jak numery 555 w telefonach), więc to bardzo głupie tłumaczenie – każdy konsultant IT powinien zwrócić na to uwagę.

10 odcinkow obejrzane, pozio relaizmu bardzo wysoki!

Hmm…za pomocą BGP hijacking można sobie pożyczyć zarezerwowaną pulę IP ;).

K**WA!!!

Moglibyście napisać w ramce na początku, że SPOJLERUJECIE!

I co z tego, że w serialu jest więcej realizmu związanego z sceną hackingu niż w innych, skoro sam serial jest generalnie słaby? Komu on się podoba? I co wam się w nim podoba? Poza „realizmem” oczywiście.

Idź na filmweb, tam możesz sobie porozmawiać o tym czy film jest fajny czy nie. Tutaj jest Z3S i rozmawia się na inne tematy.

Nie będziesz mu życia układał.

bo mówi że korporacje takie złe

Mi się podoba sam bohater. Nie ma wątpliwości, że Eliot ma schizofrenie, a zauważ, jak prowadzona jest fabuła, wiemy niewiele więcej, niż bohater. Z odcinka na odcinek mamy wrażenie, że już coś się na pewno wyjaśni, a jednak pod koniec znów nie wiadomo co jest prawdziwe, a co jedynie urojeniami. Pokazuje nam to dokładnie jak czują się ludzie z tą chorobą. Przynajmniej dla mnie. I to jest fajne, że jest nam dane to zrozumieć. Oczywiście motyw hakerstwa to jest to co mnie przyciągnęło.

Podejrzewam, że jesteś jedną z tych osób, która spodziewała się niemal godziny oglądania konsoli w każdym odcinku. To mam w pracy, a oglądając serial chce się odprężyć, lub przeżyć jakieś emocje:)

Troche przypomina historie Adriana Lamo. W sumie tez taki troche bezdomny hacker z mysleniem „out of the box” – choc niewatpliwie historia pociagnieta zostala w zupelnie inna strone.

Dla mnie ten serial jest swego rodzaju nową adaptacją „Podziemnego kręgu”. Lubię „Podziemny krąg” :)

Ninja:Słaby? Oceny na imdb i filmwebie mowią jasno:MEGAHIT

Akcje nt Ashely Madison łatwo wytłumaczyć. Premiera finału odcinka była opóźniona na pewną scenę (do wygooglowania) twórcy mieli tydzień by nagrać dodatkową scenę i stad zapewne taki pomysł. Widać że sam wstęp nijak ma się do reszty odcinka tak jakby oderwany i nakręcony na szybko. Co nie zmienia faktu że taki smaczek jest rewelacyjny i fajnie ze twórcy nie odwalili byle czego na siłę tylko tak ciekawie rozwiązali.

Wojtek: Oceny na imdb czy filmwebie nie muszą być prawdziwe :) Od dawna wiadomo, że są podkręcane oraz masa tam osób, która jara się byle gównem. Dlatego już się tymi serwisami nie sugeruję. Dla mnie ten serial też jest nudny, oczekiwałem od niego czegoś innego.

pokazywali tam też system osTicket do zarządzania ticketami w helpdesku. Zainstalowałem, przetestowałem, fajne, teraz wdrażam w jednej firmie. A się łamałem między otrsem a mantisem.

Bardzo wysoki poziom realizmu. Bardzo.

1) drukowanie logów do przejrzenia już stanowi moją ulubioną anegdotkę opowiadaną znajomym,

2) rozmowa KDE vs GNOME jest strasznie wymuszona, nie wyobrażam sobie nikogo „who would care” – używa się tego co kto lubi, trochę jak dyskusja o tapecie O.o,

3) ojej! shackowali nas! prezes i losowy wafel lecą odrzutowcem do data center ratować świat! (srlsy?),

4) skoro już jesteśmy na miejscu to co to za podnoszenie losowej skrętki, wtykanie w laptopa i walka z atakiem – to na miejscu terminali nie ma?

5) scenarzysta nie zrozumiał chyba określenia zero-sum game – pewnie wypłynęło przy okazji śmierci Nasha, coś próbował sklecić i wyszło jak wyszło,

6) główny bohater ma intrygujący zwyczaj nieblokowania kompa w domu :rolleyeys:,

7) mega plecak głównego bohatera jest wielki i, wszystko wskazuje na to że, bezużyteczny – nosić ze sobą może mały camping, ale nic z plecaka nigdy nie wyciągnął,

8) jakoś tak bardzo niezręcznie obsłużono zagadnienie honey-pota – cały temat zainfekowanego serwera, który czasem jest, a czasem nie jest honey-potem, ale zawsze jest online jest intrygująca,

9) cała akcja z klawiaturą bt radiowozu była wesoła – tak jakby wejście do kompa gliny dawało roota, a jako root (po FTP by the way?) nasz nieszczęśnik się logował,

10) nieblokowanie telefonu jakąkolwiek formą CEO Allsafe zasługuje na szczególne wyróżnienie.

W ogóle facet ewidentnie się stacza – zaczął jako prezydent USA, zdegradowany do CEO Allsafe (widać małżeństwo w ogóle się rozpadło wnioskując po nowym partnerze) i tu też jakaś porażka. Jeszcze chwila i ostatnią nadzieją będzie f—ing AmWorks.

Atakować można zresztą znacznie więcej drobnostek – powyższe to z pamięci i bez szczególnego przyglądania się, czy przewijania…

No więc ta, bardzo wysoko poziom realizmu.

7) mega plecak głównego bohatera jest wielki i, wszystko wskazuje na to że, bezużyteczny – nosić ze sobą może mały camping, ale nic z plecaka nigdy nie wyciągnął,

nie do końca.

Widziałem wprawdzie dopiero 4 epizody, ale korzystał z plecaka – przechowywał w nim białą i niebieską kopertę z logami i płytą CD/DVD.

Oui. I schował do niego laptopa raz czy dwa. Możliwe, że w datacenter wyciągnął z niego laptopa. Nie zmienia to faktu, że tych rozmiarów plecak jest zwyczajnie niepraktyczny dla jego zastosowań. Inna sprawa, że oglądałem jak zarzucał na ramię, wyjątkowo cofnąłem i czemuś się przyglądnąłem, i nie sprawiał wrażenia wypchanego styropianem – tyle dobrego przynajmniej.

IMHO plecak jest bardzo trafny. Pracuję z takimi schizolami (żona mówi, że sam taki jestem) i oni zwykle w plecaku noszą tony totalnie niepotrzebnych rzeczy: FV z ostatnich pięciu lat do swojej działalności gospodarczej, komplet noży, zestaw do campingu, aparat, dyktafon, komplet kluczy do rozkręcania kompów, tuzin usbsticków, piórnik, 3 notatniki, zapasowe skarpetki, spleśniały ręcznik i kanapki na jutro.

@JK You’ve made my day :D

Ojej, to cały serial do wyrzucenia. Taki nierealny :(

ale autyzm

Witam (Mały spoiler)

Widzę, że nie zauważyliście, nie wspomnieliście, że w jednym z odcinków – powiedzmy 3 (nie pamiętam) chłopaki oglądali w TV „Hakerów” z Angeliną Jolie z 1995 i komentowali realizm „hakerski” filmu.

ten serial to nasz rzeczywistosc w ktorej zyjemy,problem w tym ze zbyt malo ludzi to zauwaza zyjac w iluzji wolnosci i zakupow ……jakiej wolnosci??…..zakazow,nakazow,kar -to sa prawa czlowieka …oczywiscie politykow i arcybogatych to nie tyczy oni moga sobie printowac pieniadze….a my juz nie …..dlaczego mamy tak zyc w tej klatce iluzji wyboru ???