Wizja rootkita usadowionego w BIOSie komputera chodziła od wielu lat po głowach badaczy zajmujących się kwestiami bezpieczeństwa. Do zeszłego roku, kiedy pojawił się wirus Mebromi, były to jednak tylko rozważania teoretyczne. Od kilku dni znamy też kolejnego przedstawiciela gatunku bioskitów.

Temat rootkitów odpornych nawet na wymianę dysku twardego pojawia się od czasu do czasu na konferencjach poświęconych bezpieczeństwu IT. Jeszcze do jesieni zeszłego roku badacze przedstawiali teoretyczne warianty złośliwego oprogramowania, które, przechowując swoje procedury startowe w zmodyfikowanym BIOSie płyty głównej, będą odporne nawet na całkowite wyczyszczenie dysku twardego komputera. Najwyraźniej poziom złożoności technicznej takiego rozwiązania stanowił sporą barierę dla autorów złośliwego oprogramowania, ponieważ dopiero pod koniec zeszłego roku ogłoszono wykrycie pierwszego, jak go nazwano, bioskitu.

Mebromi czyli MyBios

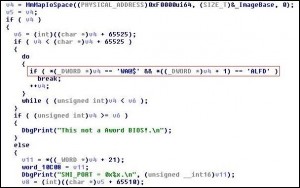

Wykryty przez chińską firmę z branży bezpieczeństwa Qihoo 360, opisany po angielsku na blogu Webroota, Mebromi (zwany także MyBios) był pierwszym przedstawicielem nowej rodziny zagrożeń. Stworzony na rynek chiński, potrafił zaatakować BIOS firmy Award, pobierając jego zawartość do pliku na dysku, dopisując do niego swoje procedury startowe i flashując go ponownie do pamięci firmowym narzędziem dostawcy. Oprócz tego wirus infekował także Master Boot Record dysku twardego oraz wstrzykiwał swój kod do procesów jądra systemu Windows.

Niwa, następca Mebromi

Przez ponad pół roku Mebromi pozostawał jedynym znanym przypadkiem wirusa, modyfikującego procedury startowe zawarte w BIOSie komputera. 2 dni temu McAfee ogłosił, że odkrył następcę Mebromi, nazwanego Niwa. Mimo pewnych różnic w stosunku do Mebromi, Niwa wydaje się być tego samego autorstwa co jej poprzednik – w kodzie analizującym BIOS zawarte są te same komentarze, powtarzające nawet literówki poprzedniej wersji. Konstrukcja Niwy jest bardziej skomplikowana, jednak metody przetrwania w zainfekowanym komputerze są identyczne.

Zalety i wady bioskitów

Podstawową zaletą bioskitu jest jego zdolność przetrwania na raz zainfekowanym komputerze oraz stosunkowo niska wykrywalność (nie jest łatwo znaleźć antywirusa z opcją „skanuj BIOS komputera”). Nawet, jeśli antywirus wykryje nieautoryzowane zmiany w BIOSie komputera, to ich naprawianie jest bardzo ryzykowną operacją – w przypadku jakiegokolwiek błędu komputer może mieć poważne problemy z ponownym uruchomieniem. Stąd też zapewne jedyną opcją usuwania wirusa z BIOSu jest ponowne wgranie oryginalnej zawartości – o ile została wcześniej zachowana.

Bioskity nie zyskały jednak wielkiej popularności, ponieważ są bardzo trudne w implementacji. O ile rootkity korzystające z MBR mają standardowe funkcje i budowę, o tyle istniejące bioskity opierają się na jedynym działającym kodzie, infekującym tylko Award BIOS. Zróżnicowanie BIOSów zarówno pod katem dostawców, jak i poszczególnych wersji, skutecznie zniechęca autorów złośliwego oprogramowania od rozwijania tej gałęzi ich produktów. Dlatego też nie należy się spodziewać w najbliższym czasie inwazji bioskitów.

Komentarze

To ściąga bios z ROM-u, infekuje i flashuje podmienioną wersję.