Najpierw spektakularny atak, potem spektakularna wpadka. Z jednej strony pewne zaskoczenie, z drugiej strony – czego się spodziewać po kimś, kto kontroli nad dowolnym kontem Twittera używa, by wyłudzić łącznie zaledwie 12 bitcoinów.

Najpierw na żywo relacjonowaliśmy jeden z najbardziej spektakularnych ataków ostatnich lat, w którym tajemniczy sprawcy przez grubo ponad godzinę buszowali po kontach najsłynniejszych użytkowników Twittera. Potem opisaliśmy pierwsze ustalenia dziennikarzy odnośnie sprawców i przebiegu ataku – jak się właśnie okazuje, były to ustalenia całkiem trafne. Skąd wiemy, że trafne? Z aktów oskarżenia trójki sprawców. Spójrzmy zatem do dokumentów i sprawdźmy, w jaki sposób służby wpadły na trop „hakerów”. W cudzysłowie, bo wiele hakowania tam nie było.

Kirk, lol i ever so anxious

Pseudonimy trzech głównych organizatorów ataku (Kirk był prowodyrem, dwaj pozostali odsprzedawali jego usługi innym) były już znane od dnia incydentu. Teraz wiemy, że dwaj z nich to Graham (Kirk) i Mason (ever so anxious / chaewon). W akcie oskarżenia nie ma użytkownika o pseudonimie lol, jest za to inny, o pseudonimie Rolex (czyli Nima). Jak organy ścigania ustaliły ich tożsamość?

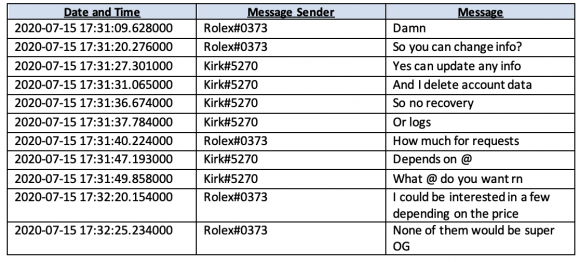

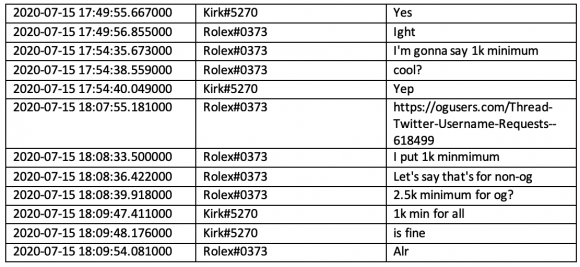

Większość zamieszanych w sprawę i ich klientów, którym sprzedawali dostęp do pożądanych kont Twittera o krótkich lub charakterystycznych loginach, to użytkownicy forum OGUsers. To forum skupiające miłośników atrakcyjnych loginów w popularnych mediach społecznościowych (głównie Twitter i Instagram), którzy nie cofną się przed niczym, by wybrane konto przejąć. A przy okazji czasem także okraść właściciela z bitcoinów, jeśli takie znajdą. To był błąd – ponieważ baza użytkowników OGUsers i ich prywatnych czatów wyciekła kilka miesięcy wcześniej i znalazła się także w posiadaniu organów ścigania. Organy ścigania otrzymały ponadto od Discorda pełny zapis rozmów sprawców, którzy kontaktowali się ze sobą właśnie w ramach tej usługi.

Mason

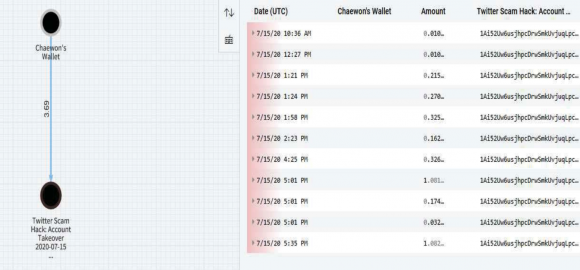

Graham nie sprzedawał kont bezpośrednio – korzystał z usług pośredników, m.in. Masona. Mason ogłaszał usługę i przyjmował płatności od klientów, które następnie przekazywał Grahamowi. W czatach znaleziono adres portfela BTC, podawany wielokrotnie przez Grahama Masonowi. Analiza transferów na rachunku bc1qdme7m3zy450m5gl0w9n2mrh8t8h6448xfzdlvv pozwala dopasować je do historii czatu i poszczególnych transakcji. Pasują także kwoty – ujawnienie adresu e-mail powiązanego z kontem Twittera kosztowało 250 dolarów. To z kolei pozwala na ustalenie portfeli Masona, które obsługiwane były przez giełdę Binance. Giełda przekazała dane obu kont używanych przez Masona – oba zarejestrował na swoje imię i nazwisko, a na jednym dodatkowo wgrał zdjęcie, na którym trzyma swoje prawdziwe prawo jazdy (wymagane przez procedury Know Your Customer).

Dodatkowe powiązanie przez wyciek

Na podstawie danych z ujawnionej bazy OGUsers znaleziono czaty użytkownika chaewon (Masona), w których był ślad innej transakcji BTC, wychodzącej z konta powiązanego z kontami używanymi w trakcie ataku na Twittera. Do tego w bazie znaleziono adres IP firmy telekomunikacyjnej z Wielkiej Brytanii, z którego logowano się na konto chaewona. Z tego samego adresu IP logowano się także na konto użytkownika Mas. Znaleziono również wpisy chaewona, w których komunikował, że Mas to jego poprzednie konto. Konto Mas było zarejestrowane na adres e-mail [email protected]. Ten e-mail został także użyty podczas zakładania konta w serwisie Coinbase, gdzie Mason podał swoje prawdziwe dane osobowe i przesłał skan swojego prawa jazdy (zapewne by przejść procedury KYC). Więcej dowodów na połączenie kont chaewon / ever so anxious / mas z Masonem chyba nie trzeba.

Rolex

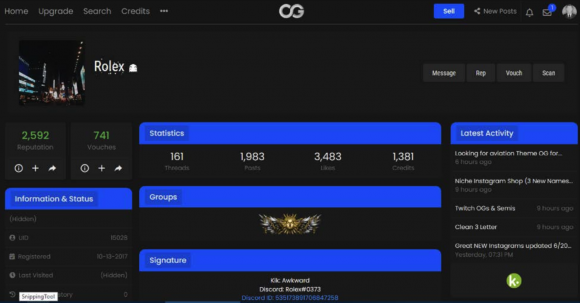

Inny użytkownik OGUsers, również oskarżony o udział w tej sprawie, także był pośrednikiem w sprzedaży kont.

Rolex szybko dogadał się z Kirkiem odnośnie cen i procedury sprzedaży.

W ujawnionej bazie danych OGUsers znaleziono adres e-mail przypisany do konta Rolex – [email protected]. Z kolei publicznie dostępny profil konta Rolex na OGUsers wskazywał na powiązanie z kontem Discorda.

W bazie serwisu znaleziono także adres IP używany do logowania na konto Rolex. Rolex informował także w czatach, że jego konto Paypal posługuje się adresem e-mail [email protected]. Ten sam adres e-mail znaleziono w czatach Roleksa z Kirkiem. W historii konta znaleziono także transakcje w BTC.

Pozostało już tylko zapytać giełdę Coinbase o dane posiadacza portfela używanego przez Roleksa. Nie będzie niespodzianką, jeśli napiszemy, że Nima Fazeli konto w Coinbase założył na swoje prawdziwe dane, posługując się skanem swojego prawdziwego, amerykańskiego prawa jazdy. Także drugie konto w Coinbase założył na te same dane i to samo prawo jazdy. Oczywiście założył jeszcze trzecie konto na Coinbase, którego używał do przyjmowania opłat za konta Twittera sprzedawane w imieniu Kirka. Także to trzecie konto założył na swoje prawdziwe dane i to samo prawo jazdy.

Poinformowanie, że ten geniusz zbrodni logował się w tym samym momencie z tych samych adresów IP na forum OGUsers, na Discorda i do swoich kont na Coinbase będzie już tylko formalnością.

Wielkiej filozofii w tym nie było

Okazuje się zatem, że dwóch współsprawców jednego z najgłośniejszych ataków w ostatnich latach popełniało przestępstwa, korzystając bezpośrednio ze swoich kont na giełdach kryptowalutowych, zarejestrowanych na ich prawdziwe dane osobowe. Równie dobrze mogli przyjmować przelewy w dolarach – trudno powiedzieć, po co to całe zamieszanie z bitcoinami (chyba że ich klienci stosowali lepsze procedury bezpieczeństwa – ale to pokaże czas). To chyba dobrze, że nadal trafiają się tacy głupi przestępcy.

Kirk, czyli Graham

Akt oskarżenia Kirka, złożony w innym stanie i zapewne według innych zasad / przepisów nie zawiera informacji o tym, jak go namierzono. Co ciekawe, dokument wskazuje, że jego atak na Twittera zaczął się już półtora miesiąca wcześniej, 3 maja, brak jednak w dokumencie informacji, co działo się między 3 maja a 15 lipca. Wiemy jedynie, że gdy Graham uzyskał dostęp do konta jednego z pracowników Twittera i użył go, by przekonać innego pracownika, by ten dał mu dostęp do panelu umożliwiającego zarządzanie kontami.

The New York Times prezentuje obszerny profil głównego sprawcy ataku. Podobno już w wieku 10 lat, gdy poznał świat Minecrafta, zajmował się wyłudzaniem pieniędzy od innych graczy, obiecując im różne dobra w grze oraz ciekawe nazwy kont, pobierając płatność i nie realizując obietnic. W wieku 16 lat miał stać za kradzieżą 164 bitcoinów wartych wówczas prawie milion dolarów. Secret Service go namierzył i odzyskał ok. 100 bitcoinów, jednak sam sprawca nie został zatrzymany – rzekomo z powodu tego, że był nieletni. Na jego Instagramie (konto @error, obecnie nieaktywne) widać było za to roleksa wysadzanego drogocennymi kamieniami. Taki zegarek, wraz z samochodem marki BMW, którym rzekomo jeździł Graham, nie są typowymi przedmiotami znajdującymi się w posiadaniu 17-latka. Najwyraźniej jednak niedługo przyszło mu się nimi cieszyć.

Komentarze

Często czytam o tych wszystkich włamaniach i na końcu nachodzi mnie taka refleksja…

Tyle świenych motywów zostało „zmarnowanych” przez takich „specjalistów”.

Taki głosny temat Twittera a na końcu okazuj się że to „gimbusy” z otwartej sieci. Wstyd ;D

Tu coś nie gra. To są jakieś słupy pod większy test.

Też odniosłem takie wrażenie.

Z drugiej strony nie pierwszy to i nie ostatni przypadek gdzie mamy dużą firmę z milionem firewalli, IDSami, antywirusami, 2FA na każdym kroku i to wszystko zostaje zaorane przez byle nastolatka.

Trochę mi to przypomina sytuację sprzed paru lat gdy ukradli napis znad bramy w Oświęcimiu. Pamiętacie? Też było, że pewnie super specjaliści, ominęli kamery, ochronę, na pewno długo się przygotowywali, itp. A co potem zeznali? „Przyjechaliśmy, okazało się że nie mamy narzędzi, pojechaliśmy do sklepu, wróciliśmy, odcięliśmy”. Tutaj też będzie: „Panie bagietmajstrze, no napisałem do nich żeby przysłali mi swoje hasło, odpisali, zalogowałem się i tyle”.

Ciekawe czy wezmą pod uwagę małoletniość czy wzorem US przywalą od razu dożywocie. XD

> Graham uzyskał dostęp do konta jednego z pracowników Twittera i użył go, by przekonać innego pracownika, by ten dał mu dostęp do panelu umożliwiającego zarządzanie kontami

.

Chyba teraz powinno się mówić „lol”. Jak to jest możliwe proceduralnie w dużej firmie???

„Poinformowanie, że ten geniusz zbrodni… ” uwielbiam

Tu cos nie gra, złapali goscia lata temu, miał kase i do teraz nie nauczył sie vpn i nie znalazł słupa ? To chyba on jest słupem a cała ta akcja to nie 12btc tylko coś dużo dużo grubszego

tylko skąd wiadomo że baza OGUsers jest autentyczna i nie została spreparowana przez sprawcę wycieku żeby wrobić nielubianą osobę?

jeśli myślicie że to nierealna sytuacja to jesteście w błędzie. polski cyberhusarz próbował zrobić dokładnie coś takiego: https://pastebin.com/4D3mJZkY

w tym przypadku każdy kto umie korzystać z komputera zorientuje się że unix timestampy wskazują na lata przed powstaniem forum z którego miał być wyciek, a tabele wskazują na oprogramowanie vbulletin, więc fake można rozproznać na pierwszy rzut oka

ale co jeśli zabrałby się za to ktoś mądrzejszy i w prawdziwej wykradzionej bazie podmienił jeden rekord na adres email/IP nielubianej osoby?

Wątpię by ktoś zrobił z nastolatką słupa na coś dużo dużo grubszego.

Fajnie wygląda ta „hakerka” w Ameryce. Robienie deali przez Discorda (który nawet nie jest szyfrowany) lub Telegram z ich śmiesznym pseudo-szyfrowaniem. Fora „hakerskie” (których bazy regularnie latają w sieci) blokujące Tor/VPN i nie-gmailowe skrzynki. Bitcoiny przelewane prosto na giełdy podpięte pod prawdziwe dane. Chyba jedynym gwarantem bezkarności jest wiek sprawców.

Co jak co, ale nawet nasi rodacy prezentują lepszy poziom.

„Co jak co, ale nawet nasi rodacy prezentują lepszy poziom.”

skąd wiesz? różnica jest tylko taka że tych z USA złapano, a z Polski nie

„skąd wiesz? różnica jest tylko taka że tych z USA złapano, a z Polski nie”

Czy potrafisz podać przykład z rodzimego podwórka, sprawy podobnego kalibru, gdzie przestępcy dali się złapać tak łatwo jak w artykule?

Nie licząc Thomasa.

tak samo nie zabezpieczają się a z jakiegoś powodu łapani nie są

„podobnego kalibru”

https://zaufanatrzeciastrona.pl/post/historia-polskiego-tropu-w-ogromnych-kradziezach-btc/

pan Mariusz S. nie poniósł nawet najmniejszych konsekwencji, obecnie prowadzi firmę o interesującej nazwie

Nie lubię takich artykułów, bo niepotrzebnie robią złą prasę dla bitcoina, na którym udało mi się dobrze zarobić. Wogóle warto spojrzeć na tą walutę łaskawszym okiem. Warto poczytać to https://itwiz.pl/ile-kosztuje-bitcoin/ aby zrozumieć , że kryptowaluty to wielowymiarowe możliwości a nie tylko anonimowość i kombinacje.