Czasem nie wystarcza kod napisany zgodnie z zasadami bezpieczeństwa, firewall aplikacyjny oraz testy penetracyjne. Mimo wszystkich zabezpieczeń serwer Apache potrafi udostępniać dane, których nie powinny widzieć osoby postronne.

Nie jest odkrycie ani nowe, ani przełomowe. Raporty o wykorzystaniu tego błędu w konfiguracji sięgają kilkanaście lat wstecz. Mimo to ciągle wiele dużych i poważnych serwisów internetowych jest podatnych na ujawnienie informacji, które nie powinny być dostępne dla każdego internauty.

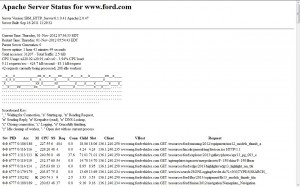

Za problem odpowiadają administratorzy, którzy nie wyłączyli lub nie ograniczyli dostępu do modułu mod_status. Moduł ten udostępnia statystyki działania serwera pod adresem www.domena.pl/server-status. Jak wygląda ta strona? Możecie łatwo zobaczyć pod adresem www.apache.org/server-status. Zobaczycie adresy IP klientów, łączących się z serwerem. Zobaczycie (czasem obcięte do 64 znaków) ścieżki żądań protokołu http. Czasem spotkacie nazwy hostów z sieci wewnętrznych i prywatnych. Brzmi ciekawie, ale bez sensacji, prawda?

W szczególnych przypadkach można jednak dowiedzieć się znacznie, znacznie więcej. Bez wskazywania konkretnych adresów możemy powiedzieć, że metoda ta pozwalała swego czasu otrzymać ciekawsze informacje z polskich serwerów:

- duży prywatny tracker torrentowy pokazywał w klucze „passkey” użytkowników (umożliwiające pobieranie plików przy wykorzystaniu cudzego konta)

- bardzo duży sklep internetowy ujawniał pełna strukturę mechanizmów administracji sprzedaży (serwery, skrypty, panele zarządzania sklepem i obsługa klienta) oraz zakupy klientów

- duża gazeta biznesowa ujawniała klucze klientów, pozwalające na dostęp do serwisów premium

- popularna gra przeglądarkowa pokazywała sesje użytkowników

- liczne serwisy jednego z największych polskich portali ujawniały sesje użytkowników

- serwisy porno ujawniały adresy IP odwiedzających oraz bezpośrednie linki do materiału.

Polskie serwisy, w których ten błąd w konfiguracji został już naprawiony, to np. blip.pl, pkt.pl, eska.pl, cyfraplus.pl czy garsoniera.com.pl. Problem występuje nie tylko w naszym kraju – Sucuri opracowało listę części serwerów, które mniej lub bardziej świadomie udostępniają wynik działania tego modułu. Mimo, iż wiele serwerów poprawiło już prawa dostępu do tego linka, ciągle liczba podatnych adresów jest zaskakująca. Co ciekawe, podobna lista opublikowana w roku 2010 zawiera sporo wpisów, które dzisiaj nadal są aktualne. Najwyraźniej dla wielu administratorów ujawnienie ścieżek do panelu administracyjnego serwera, parametrów wywołania wewnętrznych skryptów lub identyfikatorów sesji użytkowników nie jest istotnym zagrożeniem dla bezpieczeństwa.

Komentarze

Ciekawy wpis, w szczególności dzięki informacjom odnośnie polskich witryn.

Ale czy na prawdę coś takiego nie wykrywa się podczas testu penetracyjnego? ;))

Niektóre skanery znają tę regułę – ale patrząc na ilość serwisów ciągle udostepniających ten zasób, to nie jest to specjalnie popularny punkt w raportach poaudytowych :)

W sumie racja, ale ja akurat bym celował, że nie jest to wina kiepskich skanerów, tylko po prostu braku audytów/pentestów ;)