Jak wszyscy pasterze botnetów wiedzą, podstawą prowadzenia tej działalności jest dostęp do cudzych zasobów takich jak sprzęt czy sieć. Z reguły trzeba je ukraść, ale czasem okazuje się, że można je bez problemu dostać w prezencie.

Ile może kosztować pozyskanie wydajnego botnetu opartego o komercyjne rozwiązania? Rob Ragan oraz Oscar Salazar z Bishop Fox udowodnili i zaprezentowali podczas konferencji RSA, że wystarczy poświecić trochę czasu, a darmowe rozwiązanie samo przyjdzie i będzie generować wymierne korzyści. Wykorzystali w tym celu komercyjne chmury obliczeniowe w modelu IaaS oraz PaaS.

Co to właściwie jest ten IaaS i PaaS?

IaaS (Infrastructure as a Service) i PaaS (Platform as a Service) to dwa modele chmury obliczeniowej. W pierwszym z nich w ramach usługi dostarczana jest klientowi cała infrastruktura niezbędna do realizacji usług. PaaS dostarcza natomiast platformy do wykonywania określonych zadań, najczęściej z gotowymi rozwiązaniami dla programistów. Zamysłem udostępniania IasS i PaaS ma być opłacalność dla użytkowników przy zachowaniu dużej skalowalności, gdyż najczęściej płaci się za faktycznie zużyte zasoby, mając do dyspozycji praktycznie nieograniczoną moc obliczeniową.

Zaraz, zaraz, miało być za darmo

Pomysł w głowach badaczy z Bishop Fox zrodził się pod wpływem e-maili reklamowych, jakie otrzymywali, których tytuły wprost zapraszały do: „darmowej chmury Amazon EC2”, „darmowej przestrzeni dyskowej” czy „darmowej przestrzeni hostingowej”. Skoro ktoś daje coś za darmo przez okres testowy, to dlaczego nie wykorzystać tej marnującej się mocy obliczeniowej? Poszli oni jednak o kilka kroków dalej, napisali narzędzia do masowego tworzenia kont testowych u wielu różnych dostawców takich jak: Google App Engine, Windows Azure czy Heroku przy wykorzystaniu wielu również darmowych automatycznie założonych skrzynek pocztowych.

Prawdziwa tożsamość, prawdziwa lokalizacja

Do założenia skrzynek pocztowych posłużyli się tysiącami publicznie dostępnych domen w serwisie freedns.afraid.org. Aby było prościej, zautomatyzowali również klikanie w linki potwierdzające rejestrację i scentralizowane zarządzanie botnetem. Te zadanie również ułatwiły im publicznie dostępne usługi oferujące API takie jak Mandrill, które jak zapewne zgadniecie, również posiadają darmowe pakiety 12000 emaili.

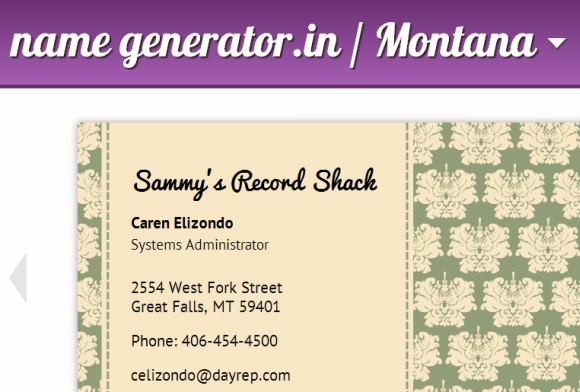

Aby ich działania nie wzbudziły alarmów w systemach wykrywania oszustw w oparciu o rozpoznawanie schematów i nie umożliwiły odnalezienia powiązań pomiędzy kontami, używali oni stron do generowania imion i nazwisk. Uzyskanie prawdziwie wyglądających nazw użytkowników również nie jest trudne, wystarczy odpowiednio przefiltrować dostępne w Internecie zrzuty baz danych. Anonimizacja źródłowych adresów IP również była banalna – niezawodna para TOR + OpenVPN instalowany na pozyskanych VPS’ach zapewniły zarówno anonimowość jak i prywatność.

Nie znamy słowa porażka

Nie obyło się bez problemów. Ze 150 różnych ofert usług chmurowych blisko dwie trzecie nie oferowały nawet tak prostych zabezpieczeń jak CAPTCHA czy SMS (jedynie weryfikacja e-mailem), nie mówiąc już o weryfikacji za pomocą numeru karty kredytowej. Znana zasada internet is for p0rn mówi, że jeśli chcesz kogoś nakłonić do zrobienia czegoś, zaproponuj mu w zamian porno. W zamian za wizję obejrzenia treści pornograficznych, odwiedzający spreparowane strony, wypełniał CAPTCHA i tym sposobem poprzez captchajacking, badacze otrzymywali poprawny kod (zdarzały się oczywiście, błędy, szczególnie, gdy zainteresowany pisał tylko jedną ręką ;). Część mechanizmów captcha udawało im się obejść bardziej trywialnymi metodami jak OCR czy wynajmując do tego ludzi poprzez serwis Mechanical Turk. Weryfikację telefoniczną zapewnia Skype i Google Voice, a i zabezpieczenia związane z kartą można obejść płacąc kradzioną kartą kredytową, lub wykorzystując kartę pre-paid i odbierając SMS’a w jednym z serwisów oferujących tymczasowe numery,

One Ring to rule them all

Po uzyskaniu kilkuset niezależnych usług spiętych w jeden potężny system badacze przeprowadzili wiele różnych testów, jak np. masowe skanowania portów, łamanie haseł, czy wydobycie bitcoinów. Jak słusznie zauważa Ragan – przy darmowej usłudze i prądzie, za który nie trzeba będzie zapłacić, wydobywanie BTC zawsze będzie opłacalne (podobnie jak np. kopanie DOGE na uczelnianym klastrze). W wolnym czasie botnet mógł być użyty do clickjackingu, a jego przepustowość do ataku DDoS.

Czerwona lampka

Czy ich nadużycia nie wzbudzały alarmów u dostawców? Oczywiście, że tak, wiele kont testowych jest celowo ograniczanych i dodatkowo monitorowanych, aby nie wykorzystywać ich do takich właśnie nadużyć, gdyż mogłyby one skompromitować dostawcę i dostarczyć mu problemów prawnych. Niejednokrotnie dostawcy usług orientowali się, że coś jest nie tak i zawieszali testerom usługi, łatwo sobie jednak wyobrazić, że strata jednej usługi może zostać szybko zrekompensowana wygenerowaniem kolejnych kilku w jej miejsce. Stąd jedynym rozwiązaniem byłoby nie oferowanie darmowych usług testowych, albo uczynienie procesu masowej rejestracji nieopłacalnym. Ragan podkreśla, że działania podobne do ich badania mogą narazić dostawców na dodatkowe koszty, gdyż ktoś w końcowym rozliczeniu za wykorzystane zasoby i tak będzie musiał zapłacić.

Podążaj za białym królikiem

Aby skorzystać z darmowej usługi Amazonu należy zweryfikować swoją tożsamość nie tylko przy pomocy adresu e-mail, ale również SMS’a i karty kredytowej. Takie podejście pozwoliło Amazonowi w dużej mierze wyeliminować masowe nadużycia. Cóż z tego, skoro wielu ze 150 przetestowanych przez Ragan’a oraz Salazar’a dostawców chmurowych jako podstawy świadczenia usług używa właśnie produktów Amazonu. Większość z nich zamiast odpowiednio zabezpieczyć się po swojej stronie płaci za wybryki na udostępnianych testowych platformach. Czego jednak się nie robi dla pozyskania klienta?

Komentarze

potwierdzające rejestrację i scentralizowani zarządzanie botnetem. Tte zadanie również ułatwiły

literówka

dzięki, poprawione

Tte nadaj jest :P

Przez cały okres trialu w azure kopiąc BTC przez CPU wykopałem równowartość 20 groszy :-)

Jakbyś napisał sobie system do masowego zakładania kont testowych to pewnie być z 10k zł zarobił, ale akurat kopanie BTC to najmniej zyskodajna działalność botnetów :(

Świetny tekst, bardzo praktyczny :-)

Alternatywna kryptowaluta którą ktoś „kopał” na uczelnianych serwerach to DOGE, a nie DODGE (co znaczy unikać ;)). W linkowanym artykule uniknęliście tego błędu :)

Ale podlinkowałbyś do oryginału z ulicy sezamkowej :) (internet is for porn)

ilością wyświetleń na youtube, oryginał przegrywa z tą wersją :)

Pierwsze etapy jak rejestracja kont pocztowych, imia i nazwisk wraz z adresem oraz rejestracja w chmurze to akuart najmniej problematyczne zadania a tu wychodzi ze musieli sie sporo nad tym nagłowić. Programem Zennoposter można takie rzeczy zrobić w 5 minut tworząc odpowiednie szablony rejestracji, logowania i pobierania danych łącznie ze złamaniem kody capcha przez hindusów

Strona z ich prezentacją znikła, ma ktoś może zapisaną?

Minuta z Google: http://www.rsaconference.com/writable/presentations/file_upload/ht-r01-cloud-ninja-catch-me-if-you-can_.pdf