Obawa przed pułapkami zawartymi w urządzeniach i oprogramowaniu produkowanych w Chinach od wielu lat spędza sen z powiek co bardziej paranoicznej części ich użytkowników. Tak, jak silne są podejrzenia, tak bardzo brak było dowodów. Do dzisiaj?

Od kilkunastu godzin internet obiega wieść o odkryciu „tylnej furtki w chińskim chipie, stosowanym w urządzeniach wojskowych”. Temat wydał się na tyle ciekawy, że mimo całkowitego braku wiedzy o technologiach mikroprocesorowych postanowiliśmy go zgłębić – i przy okazji się doedukować. Po dotarciu do źródeł wiadomości wiemy już, że wieść o tylnej furtce przypomina trochę kawał o samochodach rozdawanych na Placu Czerwonym – gdzie okazało się, że nie na Placu Czerwonym, tylko Placu Rewolucji, nie samochody, a rowery i nie rozdają, tylko okropnie kradną.

O co chodzi z tymi chipami

Zacznijmy od tego czym jest programowalny układ FPGA. Gdy jakieś urządzenie potrzebuje elementu sterującego, można zaprojektować układ scalony i go wyprodukować. Jeśli kod w nim zawarty nie będzie zmieniany, a potrzeba wielu egzemplarzy, opłacalne będzie wyprodukowanie układu typu ASIC. Jego podstawową wadą jest brak możliwości zmiany zawartych w nim instrukcji. Jeśli dla odmiany trzeba będzie często modyfikować skomplikowane instrukcje, można stworzyć mikroprocesor, który dla odmiany będzie dość drogi i wolny w działaniu. Jeśli więc seria produkcyjna jest niewielka, a możliwość przeprogramowania urządzenia pożądana, produkuje się układy typu FPGA. W takim właśnie układzie wykryto „chińską tylną furtkę”.

Kim jest Sergei Skorobogatov

Teraz kilka słów o odkrywcy „tylnej furtki”. Sergei Skorobogatov, bo to o nim mowa, problemem analizy zamkniętych układów zajmuje się już od kilkunastu lat i to z niemałymi sukcesami. Od 12 lat pracuje na Uniwersytecie Cambridge, gdzie w 2004 roku obronił pracę doktorską na temat ataków półinwazyjnych jako metody analizy bezpieczeństwa urządzeń. Jest również współzałożycielem firmy Quo Vadis Labs, gdzie zamienia swoją wiedzę w pieniądze. Wyniki jego prac są bardzo interesujące nawet dla laików – polecamy lekturę jego prezentacji takich jak Fault attacks on secure chips, Side channel attacks czy Bumping attacks.

Jak włamać się do chipa

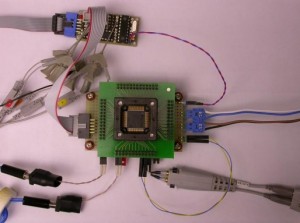

Sergei sporą część swojej pracy poświęcił ciekawemu aspektowi układów FPGA, czyli ich zabezpieczeniom przed odczytem. Producenci tych urządzeń i ich użytkownicy nie chcą bowiem, by sekrety ich projektów wpadły w ręce konkurencji. Układy te korzystają z wielopoziomowych zabezpieczeń takich jak szyfrowanie AES kluczem 128 bitów czy też rozwiązania zapobiegające wyciekom informacji. Badania Sergeia koncentrują się na pokonywaniu tych zabezpieczeń przy użyciu różnych technik – od wypalania laserem kolejnych warstw układu i odczytywania bramek logicznych na zdjęciach wysokiej rozdzielczości, przez analizowanie wahań parametrów fizycznych w czasie pracy urządzenia i dedukowanie zawartości układu, po opracowywanie nowych technik analizy. Jedna z nowych technik, nazwana Pipeline Emission Analysis, pozwoliła mu na odczytanie w czasie jednej setnej sekundy 128-bitowego klucza AES zabezpieczającego układ przed analizą.

Tylna furtka w Actel/Microsemi ProASCI3 (P60)

W zapowiedzi swojej najnowszej pracy Sergei ogłosił, że udało mu się odkryć tylną furtkę w jednym z analizowanych układów. Co prawda zamazał jego nazwę, jednak dedukcja pozwala na ustalenie, iż chodzi o układ Actel/Microsemi ProASCI3 (P60). Układ ten znajduje zastosowanie w wielu gałęziach przemysłu (stąd zapewne twierdzenie, iż chodzi o technologię wojskową) i jest produkowany w Chinach jak większość tego typu urządzeń (stąd zapewne twierdzenie „chiński chip”, dalekie od prawdy, ponieważ chip zaprojektowany został w USA).

Tylna furtka nie została w układzie zaprogramowana – znajduje się nie w jego pamięci, ale wbudowana jest w samą architekturę, co oznacza, że powstała na etapie projektowania urządzenia, a nie jego oprogramowania. Wg odkrywcy pozwala ona na pełne zarządzanie układem, w tym zmianę klucza zabezpieczającego. Co to za furtka? Publikacja nie wskazuje na razie szczegółów, jednak lektura wcześniejszej pracy Sergeia pokazuje, że może chodzić o dodatkowy klucz AES typu „master”, umożliwiający dowolny dostęp do chipa. Identyczny klucz podobno jest obecny we wszystkich układach produkcji Actela.

Aktualizacja: Natrafiliśmy na link do pełnej wersji publikacji, opisującej szczegóły tylnej furtki i metody jej odkrycia.

Czy mogli zrobić to Chińczycy

W serwisie Metafilter znaleźliśmy ciekawe wyjaśnienie dla tylnej furtki. Możemy tam wyczytać, że Chińczycy, otrzymując zlecenie produkcji układu, widzą jedynie jego projekt fizyczny rozłożenia poszczególnych bramek, nie znając jego prawdziwego „kodu źródłowego”. Inżynieria wsteczna na podstawie rysunków produkcyjnych jest możliwa, jednak jak każda inna jest bardzo skomplikowana i jest prawie niemożliwe, by ktoś mógł nie znając projektu logicznego wziąć produkcyjny projekt układu i tak go zmodyfikować, by dodać tylną furtkę.

Innym argumentem za tym, że to nie Chińczycy zaprojektowali tylną furtkę, jest łatwość, z jaką zleceniodawca wykonania układów może zweryfikować, czy produkt końcowy zgodny jest z przesłaną wcześniej specyfikacją, co bez wątpienia stanowi standardowy proces. Sam autor odkrycia także nie wskazuje na pochodzenie odkrytego kodu, zostawiając interpretację dziennikarzom, napędzającym klientów jego firmie.

Te trzy argumenty wskazują, że furtkę musiał zaprogramować producent. Po co? Chociażby po to, by serwisować swój produkt – na przykład w ramach serwisu producenta odczytać zawartość układu, którego autor zgubił lub w inny sposób utracił swój klucz.

Podsumowanie

Ze zdania „tylna furtka w chińskim chipie, stosowanym w urządzeniach wojskowych” zostaje nam „Tylna furtka, prawdopodobnie używana przez projektanta, w chipie projektowanym w USA i produkowanym w Chinach, używanym w wielu gałęziach przemysłu, w tym w przemyśle wojskowym„. To chyba nie do końca to samo – dlatego zawsze warto sięgnąć do źródła.

Jako że temat analizy układów scalonych jest dla nas nowy, prosimy o nadsyłanie ewentualnych poprawek lub uzupełnień do tekstu na nasz adres kontaktowy – wszystkie chętnie przyjmiemy.

Komentarz