Od dwóch tygodni klienci firmy ALAB boją się, że dane ich badań medycznych wyciekły, a eksperci zajmujący się bezpieczeństwem zastanawiają się, jak mogło dojść do takiego incydentu. Na część pytań znamy już dzisiaj odpowiedź.

27 listopada jako pierwsi opisaliśmy jeden z najpoważniejszych wycieków danych w historii Polski. Do sieci trafiły wyniki ponad 50 tysięcy badań medycznych wykonanych przez ponad 12 tysięcy osób. Dzisiaj możemy rzucić nieco więcej światła na tę sprawę.

Odważna komunikacja – chociaż niepełna

ALAB w obliczu sporej katastrofy zachował się inaczej niż większość polskich (i światowych) firm. Zamiast skrupulatnie zamiatać sprawę pod dywan i wypełnić tylko tyle obowiązków informacyjnych, ile prawo bezwzględnie wymaga, postanowił powiedzieć coś więcej o incydencie. W ostatni czwartek zorganizował śniadanie prasowe, na którym odsłonił niektóre kulisy incydentu. Bardzo chwalimy to podejście – dzięki otwartości można własną katastrofę zamienić w lepszą naukę dla innych podmiotów, z korzyścią dla całego społeczeństwa. Ręce składają się do oklasków, ale z oklaskami poczekajmy.

Skala wycieku

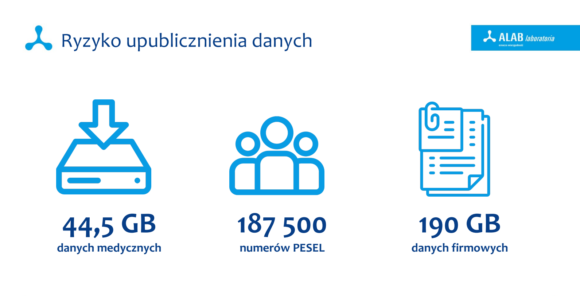

Zacznijmy od informacji najważniejszej, na którą wszyscy czekają, czyli ile danych wyciekło. Spekulacje były zatrważające – ALAB sam ogłaszał, że przeprowadza miliony badań rocznie. Na szczęście wszystko wskazuje na to, że włamywacze odnieśli jedynie umiarkowany sukces, ponieważ zgodnie z informacjami ALAB-u wykradli dane 187 500 osób. To dużo, ale też dużo mniej, niż można się było spodziewać.

Dlaczego włamywacze nie sięgnęli po więcej informacji? Okazuje się, że w trakcie włamania dostali się tylko do jednego z serwerów przechowujących dane pacjentów. Znaleźli tam 44,5 GB danych medycznych, z których fragment opublikowali w listopadzie w ramach szantażu. Ukradli także 190 GB danych firmowych, ale te są mniejszym zmartwieniem dla naszych czytelników.

Czy możemy zaufać tym szacunkom ALAB-u? Wszystko wskazuje na to, że tak – rozmiar wykradzionych danych zgadza się z zakresem informacji przechowywanych na zaatakowanym serwerze. Większość klientów ALAB-u może zatem spać w miarę spokojnie.

Przebieg ataku

Chronologia zdarzeń udostępniona przez ALAB zaczyna się około godziny 1 rano 19 listopada 2023. Pojawiają się wtedy problemy z dostępem do usług Microsoft Office 365. Ok. 2:30 okazuje się, że problem leży w niedostępnym kontrolerze domeny. IT przystępuje do przywrócenia kontrolera domeny z kopii bezpieczeństwa, co kończy ok. 3:50. Wtedy też zauważono pierwsze oznaki szyfrowania danych i podjęto decyzję o wyłączeniu systemów. Od 4:00 pracują wszyscy dyżurni administratorzy i od 4:30 zaczyna się odzyskiwanie danych z backupów. O 5:06 wezwana na pomoc zostaje firma CyberBLOCK. O 8:00 zbiera się zarząd firmy wraz z Komitetem Bezpieczeństwa. O 11:36 zostaje odczytana notatka z żądaniem okupu. O 20:43 firma dowiaduje się, że część danych została umieszczona w sieci. Prawdziwość wykradzionych danych potwierdza o godzinie 23:00.

21 listopada ALAB zgłasza naruszenie bezpieczeństwa informacji do UODO, powiadamia policję i zespół CERT Polska. 27 listopada, kilkanaście godzin po naszym artykule, pojawia się publiczny komunikat o incydencie.

Ujawnienie przebiegu ataku oraz szybkie zgłoszenie incydentu do UODO i do CERT Polska to bardzo pozytywne działanie – za to także należy ALAB pochwalić.

Nie negocjujemy z terrorystami

Skoro już ALAB chwalimy, to jeszcze trzeci powód, by to zrobić – ALAB odmówił zapłacenia okupu. To zawsze trudna decyzja, ale odcięcie źródeł dochodu przestępców przebywających najczęściej w dzikich krajach, jak Rosja, poza zasięgiem naszej jurysdykcji, to jeden z niewielu mechanizmów mogących ograniczyć skalę problemu ransomware. Oklaski zatem należne.

Zaraz, czegoś tu brakuje

Teraz napiszmy, czego nie wiemy. Harmonogram zdarzeń pokazany przez ALAB zaczyna się długo po samym ataku. Co działo się przed 19 listopada? Jak włamywacze dostali się do sieci? Jak ją penetrowali? Dlaczego nikt ich nie zauważył, zanim ukradli dane? Dlaczego nawet proces kradzieży łącznie ponad 200 GB danych nie został zauważony i zatrzymany? Na te pytania niestety nie znamy odpowiedzi. Zapytaliśmy oczywiście o to ALAB, lecz od od wczoraj trwa tam kontrola UODO i firma nie jest najwyraźniej skłonna do opisywania tych zdarzeń w prasie, woli przekazać swoją wiedzę bezpośrednio kontrolerom.

Czy ta firma nie miała zabezpieczeń?

Ależ miała. Pozwólcie, że skopiujemy ich całą listę z prezentacji dla prasy. Oto co nie pomogło:

- Płatne komercyjne systemy IPS IDS zabezpieczające brzeg sieci korporacyjnej

- Płatne komercyjne systemy antywirusowe instalowane na wszystkich serwerach oraz komputerach pracowników

- Segmentacja sieci na poziomie serwerów oraz pracowników

- Wielopoziomowe systemy backupowe (komercyjne oraz własnej produkcji) obejmujące regularny backup serwerów oraz samych danych znajdujących się na nich

- Urządzenia sieciowe w formie klastrów (duplikowane) oraz duplikacja połączeń pomiędzy segmentami sieci

- Ograniczone uprawnienia kont pracowników

- Ograniczone uprawnienia dostępowe do usług dla komputerów pracowników

- Zautomatyzowane systemy do analizy logów z urządzeń brzegowych

- Zabezpieczenie połączeń do placówek zamiejscowych oraz do klientów poprzez VPN

- Dostęp do sieci firmowej z zewnątrz możliwy wyłącznie za pomocą VPN

- Okresowe szkolenia pracowników pod kątem bezpieczeństwa, kwartalnie wydawany biuletyn bezpieczeństwa w formie e-mail

- Całodobowy dyżur administratorów

- Usługi podzielone na 3 niezależne od siebie geograficznie lokalizacje (serwerownie)

- Zewnętrzna firma wykonująca regularne audyty bezpieczeństwa oraz skanowanie podatności

Czy to oznacza, że atakujący musieli użyć siedmiu 0-dayów i popisać się wirtuozerią na poziomie najlepszych zespołów ofensywnych światowych mocarstw, by przełamać taki zestaw zabezpieczeń? Nie wiemy i z tym większą ciekawością czekamy na szczegóły dotyczące samego włamania. Skoro nikt go wcześniej nie zauważył, to co robiły te wszystkie systemy i kto czytał wyniki ich pracy? Te pytania pozostają niestety bez odpowiedzi.

Co ciekawe, po wycieku danych z roku 2018 (którego skutki najwyraźniej były mniej dotkliwe) firma komunikowała, że wdrożyła:

- Aktualizację i uszczelnienie systemu firewall

- Modernizację systemu kopii zapasowej

- Dywersyfikację systemów antywirusowych

- Kopie systemów przechowuje się w kolokacji

- Wymianę wszystkich haseł wraz ze zwiększeniem stopnia ich skomplikowania

- Pełne skanowanie wszystkich komputerów w sieci systemami antywirusowymi i malware

Jak widać, przynajmniej systemu backupowe zadziałały zgodnie z oczekiwaniami. Reszta działań niestety nie zapobiegła powtórce. Oby tym razem udało się skutecznie poprawić bezpieczeństwo naszych danych.

Podsumowanie

W skrócie, ALAB-owi należą się pochwały za odmowę zapłacenia okupu, zgłoszenie incydentu właściwym organom oraz komunikację (w ograniczonym zakresie, ale rozumiemy przyczyny ograniczeń).

Wiemy też, że to nie ALAB doprowadził do wycieku danych, a przestępcy. Z drugiej strony komunikat firmy, pokazujący ogrom wdrożonych zabezpieczeń, brzmi trochę jak opowieść „co prawda przyczyniłem się do wypadku o poważnych skutkach, ale przynajmniej jechałem samochodem bezpiecznej marki”. Od podmiotów przetwarzających dane medyczne (w tym wyniki autora tego wpisu) oczekujemy innej jakości ochrony.

Komentarze

Firmę jednak bym pochwalił. Nie wszędzie i nie każda na zdarzenie o 1 w nocy reaguje do 4 rano a o 8 zbiera się zarząd. Mam wrażenie że do bezpieczeństwa cyber podeszli poważnie (uprawnienia, VPN, IDS, AV, audyt i dyżury).

Pracownik Alab chwali na zlecenie Zarządu ?

Każda firma by tak samo zareagowała w takiej sytuacji… Nie Zarząd, a IT działało w tym zakresie…

Nie każda. Pracowałem w kilku korporacjach i wiem jak wygląda w nich podejście do zabezpieczeń. Dyżury są do 23, po północy nikt nie sprawdza co dzię dzieje, odpowiedzi na zgłoszenia są zazwyczaj udzielane w godzinach porannych. Jak na początku kariery pracowałem jako desktop support, to na własne oczy podczas wieczornych dyżurów miałem okazję dzwonić do ludzi odpowiedzialnych za secops i prawie zawsze budziłem ich z łóżka.

Całodobowe działanie wynika raczej ze specyfiki działalności firmy. Badania zapewne prowadzi się również w nocy. To że w wielu nawet dużych korpo nie ma dyżurów IT „po godzinach” to żadne zaskoczenie.

I to kolejny przykład na to, że potrzebne są wewnętrzne zespoły red teamowe, kyórych jedynym zadaniem będzie wykradanie danych celem uszczelnienia protection, detection & response.

Zespoły z firm zewnętrznych zwykle mają za mało czasu na poprawny rekonesans i eksplorację wiecej niż kilku typowych ścieżek ataku. Banki, koncerny przemysłowe, duże firmy medyczne – macie?

Nie macie, zamawia się raporty i najczęściej idzie na to więcej kasy niż by poszło na wewnętrzny team przy umiarkowanych efektach.

Twierdzenia o zewnętrznej firmie skanującej podatniści – no sorry, ale nawet jak yo była firma z obszaru skanów „attack surface”, a nie „vuln scanning” jakimś Nessusem, to jest to o wiele za mało.

A na końcu się dowiemy, że to jakiś użytkownik kliknął w link, albo znalazł pen drive z napisem lista płac i sobie sprawdził co na nim jest. Na to najlepszy red team nie pomoże.

To nie jest prawda. Odpowiednio zaplanowane ćwiczenia, współpraca z zespołem 'blue’ i ponawianie tematu pozwalają właśnie takie ryzyka wyeliminować lub zredukować o rzędy wielkości. To się nie dzieje z dnia na dzień, ale jak nie ma teamu, który by to robił, to się nie stanie samo z siebie.

Poza tym nawet najlepszy blue team osiąga w końcu kres możliwości i potrzebuje ludzi z inną mentalnością oraz o bardzo wysokim poziomie technicznym do testowania swojej pracy. Red Team to przecież też obrońcy, tylko ich zadaniem jest doskonalenie pracy reszty ekipy oraz utrzymywanie ich w ciągłej gotowości bojowej.

@Kris

Jeśli zabezpieczenia zadziałałyby poprawnie, kliknięcie takiego linku / otwarcie pliku / podpięcie pendrajwa nie spowodowałoby wycieku.

@Red_teamer

Zgadzam się z tym. Obrońcy mogą się łatwo uśpić razem z zarządem, a testowanie z roli „atakującego” ujawnia luki, co jest argumentem dla nieustającego uszczelniania systemów.

Pozostaje życzyć sobie, aby firmy w Polsce zatrudniały wewnętrzne zespoły RT i co jakiś czas jedynie zamawiały testy zewnętrzne – to jest znacznie efektywniejsze kosztowo. Ale tu pojawia się drugie życzenie: aby kierownicy od bezpieczeństwa rozumieli rolę red teamu i pozwalali rozwijać atak bez zgłaszania natychmiast każdej podatności.

No i oczywiście ostatnie życzenie do dżina: Niech te wewnętrzne red teamy monitorujące protection, detection & response blue teamu mają minimum trzy osoby na stanie aby mieć możliwość cokolwiek fajnego stworzyć w sensownym czasie.

Aktualnie w bankach i e-commerce jest cieniutko pod tym względem, a w przemyśle wręcz tragicznie :(

Dopóki nie ma stabilnych wersji bibliotek kryptograficznych udostępniających szyfrowanie homomorficzne, przechowywanie jakichkolwiek danych medycznych w formie elektronicznej na komputerach podłączanych w jakikolwiek sposób do sieci jest błędem samym w sobie.

Nie ma jeszcze technologii pozwalającej na zabezpieczenie danych medycznych porównywalne z zamkniętą na klucz szafą z papierowymi kartami.

Wygoda, przyjazność „dla zabieganych”, „innowacyjność”, „dostęp online jednym kliknięciem” to błyskotki, zaciemniające stan faktyczny stosowanych obecnie zabezpieczeń.

I niby szafa wypełniona dokumentami i zamknięta na klucz jest bezpieczniejsza od danych trzymanych na serwerze? O tempora…

Zależy, na jakim serwerze, w jaki sposób jest na tym serwerze trzymana. I od tego, jaka jest szafa, gdzie jest umieszczona i na jaki zamknięta jest klucz.

Z pewnością papierowe karty w szafie nie są podatne na skanowanie portów, na zgadywanie haseł dostępu, na błędy programistyczne w bibliotekach i źle napisane pliki konfiguracyjne, na nieskuteczne firewalle. Nie pozwalają też na kopiowanie setek megabajtów danych w kilka sekund i na wiele innych rzeczy. Więc pewne zalety mają.

A szafy z dokumentami są podatne na: ogień, wodę, ultrafiolet, wyniesienie części teczek, dostęp pracowników przebywających w lokalizacji szafy, fałszowanie, itp wszelkiego rodzaju ingerencje fizyczne.

Fałszuje to się wyniki badań przed ich włożeniem do szafy… Albo wypisuje się z czapy, bo próbka gdzieś zaginęła. Jak ktoś chce mieć „w miarę” miarodajne wyniki swoich badań, powinien je wykonać co najmniej w 3 RÓŻNYCH, NIEPOWIĄZANYCH ZE SOBĄ laboratoriach.

@wk Jeszcze na myszy i kunolisy są nieodporne.

Tak, jak @wk napisał.

Generalnie zarówno jedna jak i druga opcja przechowywania ma swoje + i – (szczególnie jeżeli chodzi o ich bezpieczeństwo) i każdy zdrowo myślący, dobrze o tym wie. Jednakże, gdy mamy taką samą ilość dokumentów w analogu i cyfrze, to jednak pod kątem uzyteczności, objętości, łatwości ich przechowywania jednak wersja cyfrowa stoi o wiele rzędów wyżej. change_my_mind.jpg? Sorry, obrazek zablokowany do pokazania, bo nie ma o czym dyskutować.

Dlaczego szyfrowanie homomorficzne ma byc rozwiązaniem? Zwykłe nie będzie dobre?

Tylko szyfrowanie homomorficzne pozwala na zbudowanie bazy danych na serwerze, do której mają wgląd (wraz z innymi operacjami bazodanowymi) uprawnieni użytkownicy łączący się z bazą, ale nie ma do niej wglądu administrator serwera.

Skanowanie nessusem i dyżury administratorów nie pomogły? Smutek

Szok i niedowierzanie! Ale jak to!?

Jestem zaskoczony co ma wewnatrz ta firma – dobrze by bylo dowiedziec sie jak sie tam dostali do niej..

Mnie osobiście zastanawiam, czemu ALAB nie realizuje obowiązku zawiadomienia podmiotów danych art. 34 ust. 1 RODO – Jeżeli naruszenie ochrony danych osobowych może powodować wysokie ryzyko naruszenia praw lub wolności osób fizycznych, administrator bez zbędnej zwłoki zawiadamia osobę, której dane dotyczą, o takim naruszeniu – zwłaszcza że tutaj nie ma już ryzyka – tutaj doszło do naruszenia praw lub wolności osób fizycznych. Myślę, że wielu pacjentów po prostu nie ma wiedzy na temat tego, iż zdarzenie ich dotyczy, co oznacza, że cały zapał na komunikowanie, jak się chronić … po prostu do tych osób nie dociera. Myślę, że gdyby ALAB zdecydował się na komunikację bezpośrednio z osobami które objęte są zdarzeniem mógłby tylko zyskać na tym np. w związku z prowadzonymi działaniami kontrolnymi, a tak … możesz sobie sprawdzić czytelniku fakt, czy dane dotyczące Twojej osoby wyciekły, ALE najpierw musisz wiedzieć, że w ogóle byłeś pacjentem ALAB … a to nie zawsze takie oczywiste jest.

Bo pewnie nie do końca wiedzą na teraz kogo informować tzn. ile osób…

Art. 34 ust. 3 lit c RODO: „Zawiadomienie, o którym mowa w ust. 1, nie jest wymagane, w następujących przypadkach: c) wymagałoby ono niewspółmiernie dużego wysiłku. W takim przypadku wydany zostaje publiczny komunikat lub zastosowany zostaje podobny środek, za pomocą którego osoby, których dane dotyczą, zostają poinformowane

w równie skuteczny sposób.”

https://www.alablaboratoria.pl/20456-pismo-informacyjne-w-sprawie-naruszenia-danych-osobowych

Ba, w systemie rządowym mogę sprawdzić tylko siebie.

Chciałbym sprawdzić, czy nie wykradziono wyników badań moich dzieci – no ale nieletnie dzieci nie mają swojego profilu zaufanego / ePUAP.

Bardzo dobrze przedstawiony problem.

Też ostrożnie bym firmę pochwalił, że nie poszła w kłamstwa i zaprzeczenia, tylko wzięła to na klatę i powiadomiła odpowiednie organy i opinię publiczną.

.

Pozostaje sprawa danych medycznych, które są danymi wrażliwymi.

Pół biedy, kiedy wyciekną wyniki prześwietlenia kości. Gorzej gdy wyciekną wyniki badań krwi na obecność wirusa HIV (albo pełnoobjawowego AIDS) lub innych „wstydliwych” chorób, głównie wenerycznych. Dla osoby która tego doświadczy, to może być „koniec świata”, zawodowe albo towarzyskie samobójstwo.

Procesy i odszkodowania za taki wyciek, jednak będą nieuniknione, jeśli tak intymne dane wrażliwe zostaną opublikowane. Myślę że będą, bo przestępcy nie będą mieli litości, zgodnie z myśleniem „skoro firma nie chce zapłacić okupu, to ją przeczołgamy”. Współczuję ludziom, których takie dane będą niedługo opublikowane. Już widzę jak trolle i różne niezrównoważone osoby, będą miały używanie.

Nawet gdy chodzi o wyciek – w porównaniu ze wspomnianym przez Ciebie zakażeniem HIV czy innymi groźnymi wirusami – „pierdół”, to i tak jest on naganny.

Należy zlikwidować centralne bazy danych o ludziach. Wszystkie, łącznie ze zdrowotnymi czy policyjnymi. Z trzech przyczyn:

1. dzisiejsza technologia nie jest w stanie ich zabezpieczyć,

2. są „single point of failure”,

3. dają olbrzymią, nikomu do jego zadań niepotrzebną, wiedzę, o całych populacjach ludzi.

Dlatego nie powinny również istnieć żadne bazy meldunkowe czy KSIP w obecnej ich formie.

Te ostatnie wprawdzie dałoby się zbudować bez gwałcenia prywatności (można – i należy – wykorzystać hasze, blockchain, odpowiednio zaprojektowane podpisy cyfrowe, klucze dzielone itd.), ale się tego nie robi, bo – poza realizacją słusznych zadań policji – używa się ich do jeszcze dwóch rzeczy:

1. do niegodziwej inwigilacji niewygodnych dla systemu politycznego ludzi (i środowisk, w których się ci ludzie obracają), inaczej mówiąc: do trzymania narodu za mordę,

2. do udzielania informacji na temat „figurantów” m. in. byłym policjantom będącym na emeryturze detektywami oraz miejscowym VIP-om (większym przedsiębiorcom, proboszczom, miejscowym sołtysom, radnym, posłom/senatorom itp.)

Dlatego nic się tu nie zmieni na lepsze, dopóki mamy III RP, policję zbudowaną na wzór peerelowskiej MO i mentalność Polski powiatowej, gdzie liczy się to, kto kogo zna i co może załatwić.

To co piszesz, to futurologia. To nierealne i albo nigdy, albo jeszcze dłuuuugo nie będzie. Szczególnie w PL, gdzie nawet stary, poczciwy „papier” ma się dobrze. Zresztą, uważam, że „papier” nie jest zły i jeśli się go odpowiednio przechowuje i zabezpiecza, to może być „backupem” ostatniej szansy, gdy zawiodą wszystkie systemy informatyczne. Na Ukrainie, kilka(naście) lat temu, po atakach hakerskich ze strony Rosji, gdy rządowe systemy informatyczne zostały mocno uszkodzone, właśnie w ten sposób, za pomocą „papieru” odtwarzano wypłaty i inne sprawy urzędowe.

Centralne systemy z danymi obywateli, będą zawsze, bo to składa się na podmiotowość każdego państwa. Bez nich, nie istnieje państwo. Były i będą z nami na zawsze.

.

Zamiast pisać fantastyczne pomysły, lepiej pomyśl i zaprojektuj bezpieczny system informatyczny, odporny na ataki takie jak ten, którego doświadczył ALAB i w konsekwencji, jego pacjenci, zwykli obywatele. Naukę proponuję zacząć od lektury klasyki, książki „Inżynieria zabezpieczeń” Rossa Andersona, wydaną przez WNT w serii „TAO”. Zamiast bujać w obłokach, bierz się do konkretnej roboty! Powodzenia!

> Centralne systemy z danymi obywateli, będą zawsze, bo

> to składa się na podmiotowość każdego państwa.

We współczesnych państwach jest dużo złych rzeczy, między innymi centralne bazy danych o ludziach. Nie są elementem podmiotowości państwa, a raczej jego opresyjności.

> Bez nich, nie istnieje państwo.

Istniały całkiem silne państwa, które centralnych ewidencji ludności nigdy nie stworzyły.

> Były i będą z nami na zawsze.

Sianie defetyzmu uważam za równie szkodliwe, co budowanie centralnych baz.

> Zamiast pisać fantastyczne pomysły

Wymienione przeze mnie wcześniej technologie już istnieją, więc nie należą do fantastyki, lecz do rzeczywistości.

> lepiej pomyśl i zaprojektuj bezpieczny system

> informatyczny

Skoro jestem przeciwny centralnym bazom z przyczyn zasadniczych (a nie implementacyjnych), to nie powinienem się zajmować projektowaniem systemu, który uważam za opresyjny z założenia.

> proponuję zacząć od lektury klasyki,

> książki „Inżynieria zabezpieczeń” Rossa Andersona

Czytałem najnowsze wydanie po angielsku. Po polsku zdaje się jest jeszcze niedostępne. Książka jest niezła, bez wątpienia, tyle że trochę nie na temat, jeśli chodzi o godziwość budowania centralnych baz danych.

> Zamiast bujać w obłokach,

Jedni mają ideały, inni nazywają to bujaniem w obłokach.

Coś wytknięcie policji tego nieoficjalnego pozwalania na grzebanie w KSIP-ie różnym detektywom i lokalnym VIP-om zabolało :)

Bo jest tajemnicą poliszynela, że tak się dzieje. A policja niewiele jest w stanie z tym zrobić, bo za dużo funkcjonariuszy robi tam sprawdzenia, żeby wyłapywać nadużycia.

O „grzebanie w KSIP-ie różnych detektywów” i „dużo funkcjonariuszy robiących tam sprawdzenia” i „nie wyłapywanych nadużyciach”, to rozumiem, że dowiedziałeś się od swoim ziomków spod monopolowego, co nie?

Cholerna gimbaza podpięta do netu…

@Duży Pies

O tym procederze wśród lokalnych policjantów wiem od lat, bo się z tym specjalnie nie kryją, zwłaszcza wobec ludzi, których uważają za „pewnych”. Podejrzewam, że sam jako policjant nieraz się zetknąłeś z tym, że liczy się, kto ma jakie plecy, na co naciska „góra” i z kim lokalny komendant pije i poluje, a nie to, co słuszne czy nawet legalne. Osobiście znam ludzi, którzy sobie takie nielegalne sprawdzenia załatwiali i załatwiają. Czasem to tacy osobnicy, o których bym o to nie podejrzewał.

To naganne, ale nawet gdyby KSIP był faktycznie – a nie tylko formalnie – zastrzeżony dla funkcjonariuszy, to i tak byłby zły w obecnym kształcie, bo jest jednym z narzędzi opresji.

Bardzo jest mi z tego powodu przykro, bo cierpi na tym Rzeczpospolita i – słuszne, ale niewdrożone – ideały zapisane w jej konstytucji, między innymi te o prywatności, czci, nienaruszalności mieszkania czy zbieraniu danych przez władze – a wszystko to jest gwałcone m. in. przez ustawę o policji i rozporządzenia do niej. Nie wspominając o codziennej praktyce funkcjonariuszy policji.

> dowiedziałeś się od swoim ziomków spod

> monopolowego, co nie?

Skoro zacząłeś temat pijących pod sklepem, to odpowiem: ziomki spod monopolowego też nie powinny być spisywane bez uzasadnionego powodu, a ich legitymowania, adresy i PESEL-e nie powinny zalegać w policyjnym archiwum przez 50 lat. A zalegają.

> Cholerna gimbaza podpięta do netu…

Inwektywy zachowaj dla siebie.

Korciło mnie żeby napisać coś więcej na temat KSIP i „grzebania” ale to jest temat trefny. Zejdźcie z tego bo komuś nieopacznie chlapnie się za dużo i będzie miał problemy.

@buster & all asshole

„to jest temat trefny” powiadasz?

W systemie KSIP każde sprawdzenie jest logowane, jest z tego ślad. Nie da się tam czegoś sprawdzić, bez ujawnienia się. Tak jest z każdym systemem i zaawansowanym oprogramowaniem (np. Cellebrite UFED Premium) we wszystkich służbach.

Każdy glina który używa tych systemów na lewo, naraża się.

BSW go przeczołga, a jeśli to coś dużego, to wylatuje ze służby.

Więc przestańcie tworzyć miejskie legendy o lewych sprawdzeniach w KSIPie, bo to żałosne.

@Duży Pies

Od razu mówię, że nie znam tego systemu i nie mam pojęcia, czy to co opiszę jest technicznie możliwe. Ale w innej branży widywałem praktykę logowania się cudzymi credentialami do systemów rejestrujących wejścia. Włącznie z użyciem cudzych kluczy fizycznych.

@buster

> to jest temat trefny.

Zgadzam się. Gdyby większość Polaków się dowiedziała, jakie dane, w jaki sposób i jak długo trzymane są w KSIP-ie, kto i kiedy w policji je sobie przegląda, oraz zrozumiała zagrożenia z tego wynikające, mielibyśmy powstanie narodowe.

> Zejdźcie z tego bo komuś

> nieopacznie chlapnie się za dużo

> i będzie miał problemy.

Piękny cytat. Trudno o lepszy dowód, jak bardzo opresyjna jest polska policja, skoro nawet pisać za wiele o tym jest niebezpiecznie…

@Duży Pies

> W systemie KSIP każde sprawdzenie

> jest logowane, jest z tego ślad.

No co Ty powiesz?? Naprawdę?? A na poważnie: przecież to oczywistość w wypadku takiej bazy.

Z racji zakresu gromadzenia, sposobu wykorzystywania i czasu przechowywania danych, jest to baza opresyjna sama w sobie, nawet gdyby zabezpieczenia działały i nikt tam nie grzebał nieuprawniony.

> Każdy glina który używa tych

> systemów na lewo, naraża się.

To prawda, ale ryzyko jest bardzo małe, bo sprawdzeń jest dużo, a BSW jest zajęte o wiele grubszymi sprawami niż gwałceniem prywatności kandydatów do pracy poprzez ich sprawdzenie w KSIP-ie na prośbę właściciela miejscowej montowni czy innego Januszexu.

Poza tym nawet po zastrzeżeniach BSW łatwo wymyślić wiarygodne wytłumaczenie. Tylko trzeba przy tym sprawdzaniu wiedzieć, jak to robić, żeby w razie czego mieć podkładkę w którejś z prowadzonych spraw.

> BSW go przeczołga,

> a jeśli to coś dużego,

> to wylatuje ze służby.

Teoretycznie masz rację, ale praktycznie już nie. W oczach BSW sprawdzanie – na prośbę znajomków – Bogu ducha winnych ludzi w KSIP-ie nie jest niczym „dużym”. Za to gdyby ktoś tak sprawdzał bratanków komendanta – oooo panie, to wtedy nawet sprawę w mediach potrafią ujawnić, żeby naród docenił jak to oni się tych słynnych „nielicznych czarnych owiec” pozbywają xD

> Więc przestańcie tworzyć miejskie

> legendy o lewych sprawdzeniach

> w KSIPie, bo to żałosne.

Jest żałosne, nawet bardzo. Szkoda, że nie jest miejską legendą, tylko smutną prawdą.

Czyli już raz dostali w dupsko ale nic ich to nie nauczyło. Przechowywanie danych wrażliwych w postaci niezaszyfrowanej to sredni pomysł bo zabezpieczenie całości systemu to raczej ciężki temat. No i podajcie ile chcieli ci tzw hakerzy bo jeśli 1 mln USD w btc i 2 elektryczne hulajnogi to sprawa jest jasna.

W wymienionych zabezpieczeniach nie ma nic na temat MFA, czyżby przykład Cisco nikogo niczego nie nauczył?

Jak się to czyta to się ma wrażenie że to artykuł sponsorowany.wspaniały Alab.Co za zabezpieczenia.Ogólnie super.Pracowników traktują fatalnie.Np.w Lublinie założyli pracownikom czipy które monitorują każdy ruch.Za wolno się ruszasz.beeeee

Eeee, nie tylko w Lublinie ale wszędzie… Odliczanie czasu w WC

Prawda jest taka, że wszystko tam jest na sznurek i gumę do żucia. Co z tego że systemy są i programy i nawet dyżury adminów jak nikt tego nie weryfikuje i nie czesze. Drugi atak w przeciągu krótkiego okresu czasu. Dobry inspektor szybko się połapie o co tak naprawdę się tam wydarzyło

Co ciekawe o zgrozo większość komentarzy piętnuje i krytykuje ofiarę. K…wa co z Wami? To tak samo jakby ktoś Wam się wkradł do domu, a policja przyjechała i Was oskarżyła i opieprzyła. ALAB to ofiara. Nikt nie piętnuje przestępców. Co jak co, ale chyba są jakieś granice. Publikowanie danych medycznych jest słabe. To największe sk…stwo. Najbardziej uderzy to w postronne osoby. Nie ma niezawodnych systemów. Nie ma niezawodnych alarmów itp. Tylko kwestia kto płaci i ile za zdobycie. Jeżeli można zhakować satelitę amerykańskich Sił Kosmicznych to o czym my mówimy?

Wg mnie masz rację. Nie ma zabezpieczeń nie do złamania – kwestia czasu i/lub kosztów.

To mówimy m.in. o tym, że nie należy w ogóle tworzyć dostępnych z Internetu baz danych, w których przechowywano by dane medyczne.

Potrafimy wdrażać standardy, by hotele nie zapisywały danych kart kredytowych klientów, a zgadzamy się na zapisywanie danych o zdrowiu?

Czyżby dla korporacji nasza prywatność była mniej ważna niż zaufanie do systemów kartowych? Oh, wait…

Wreszcie ktoś to zauważył…

Może dlatego, że są to ludzie „z firmy ofiary” i doskonale wiedzą jak to wygląda od środka, nie wpadłeś na to?

Zgadza się, ALAB to ofiara ale jeśli zostawiasz drzwi otwarte (czyt. nie szyfrujesz danych) to sam prosisz się o kłopoty i tobie też się należy opieprz. Szczególnie jeśli w domu trzymasz czyjeś dobra i twoim zadaniem było je zabezpieczyć (bo na to powinna iść część opłaty za usługę).

Z tego co widziałem w poprzednim artykule (screenshot) to wygląda jak by wyciekły PDFy z wynikami. Nawet jeśli dane w bazie są zaszyfrowane (w co i tak wątpię) to możliwe, że włamanie mieli w jakimś storage’u i stamtąd włamywacze pobrali sobie PDFy, które nie są raczej szyfrowane. Jeśli dostali się do jednego serwera, a Alab ze względu na rodzaj przechowywanych danych nie korzysta z publicznej chmury, tylko z własnej infrastruktury to nie zdziwię się jeśli przypadkiem zapomniało im się zaktualizować dostępy do jednego serwera i ktoś sobie na niego wbił z Shodana XD

Ludzie są wkurzeni, i czują się oszukani. Powierzyli swoje informacje firmie Alab która zobowiązana była utrzymać je tajemicy.

Po przeczytaniu o rodzajach zabezpieczeń i pamiętając jakiś screenshot ze strukturą katalogów, obstawiałbym wersję, że dane wyciekły z backupu.

Nie szkodzi że Rosja nadal poz@ jurysdykcją Polski ważne że od dziś Polska pod jurysdykcją Rosji

Brak odpowiednich zasobów ludzkich?

Alab czekal osiem dni na wydanie komunikatu do opinii publicznej, że ich dane wrażliwe krążą po sieci.

Alab ma problem z ochroną danych, brak wniosków z historii.

Tam to tak różowo jak malują w komunikacie nie wygląda.

Więcej wydali na przygotowanie tej strony niż ochronę danych.

Jak UODO tam wejdzie i upubliczni raport to dopiero się dowiemy.

Pudrowana rzeczywistość. Raporty tworzone pod oczekiwania zamawiającego. Szkolenia na żenującym poziomie. Brak indywidualnej odpowiedzialności decydentów. W bezpieczeństwie Oceniać system a nie pojedyncze ogniwa.

Najlepsze nawet aplikacje niewiele dadza, jesli jest problem z czynnikiem ludzkim.

Niestety, z tego co znajomy mi opowiada – czysty rak.

Ja na szczescie nie korzystalem z uslug Alab, po tym jak, zalozylem konto i Google mnie poinformowal, ze haslo do konta zostalo uiawnione (zhakowane?).

Niestety, niektorzy musieli (na przyklad przychodnia albo szpital bez zgody pacjenta tam probki wysylala).

Adam,

mimo wielu pochwał, w mojej opinii jednak surowo oceniasz sytuację ALABu.

Systemy i zabezpieczenia, które zostały wymienione nie mogą i nie będą gwarantować 100% skuteczności. Czy są zatem niepotrzebne, skoro „nie zadziałały”?

Czy nowoczesny EDR, SIEM, SOAR, sensowny monitoring, poprawnie skonsumowany intel, zaimportowane wszystkie dostępne „sigmy” i „yary”, 24h SOC, threat hunting, read teaming i purple teaming (w oczach skrolują mi się $$$ niczym w jednorękim bandycie) zadziałałyby?

Tego się nie dowiemy. Nie wiemy nawet czy wymieniłeś wszystko co ALAB miał na pokładzie. Czy stereotypowo kupili pudełka z górnych ćwiartek Garnera, podłączyli do prądu i poszli spać? Wątpię. Sensowna reakcja na incydent wskazuje, że coś o bezpieczeństwie wiedzą i nie „opierdalają” się w robocie.

Wstrzymałbym się z wyrokowaniem o skuteczności jakichkolwiek rozwiązań do czasu ujawnienia większej ilości informacji. Myślę, że możemy na to liczyć.

Nie mogę pokazać szczegółów, ale mam wiele niezależnych relacji, pokazujących totalny bałagan w infrastrukturze IT Alabu. To, co oficjalnie można było pokazać, to jej najjaśniejsza strona. Ta ciemniejsza powinna zostać pokazana w decyzji UODO ;)

Trzeba zadać pytanie, albo poszukać na Shodanie jak ALAB zabezpieczał dostęp zdalny VPN, czy login i hasło to wystarczające zabezpieczenie.

Nie chcę robić reklamy, ale polecam książkę o tytule „Ransomware, 2nd Edition: Understand. Prevent. Recover”.

Wyciek jest już faktem. Wygląda na to że RAWorld ujawnia dane paczkami proporcjonalnie do ilości dni, które upłynęły. Publiczne jest już 93 GB danych w tymj wszystkie badania (26GB).

Pozostaje się już więc bać co inni z tymi danymi zrobią, a nie że to wycieknie bo to już się stało.

„Nie będziemy płacić okupu” To nie sytuacja z zakładnikami o policją. To sytuacja kiedy prywatna firma przechowywała twoje „złoto”, ktoś je ukradł, a firma stwierdziła, że nie zapłaci żeby je odzyskać bo nie płaci szantażystom. Nie mamy twojego złota bo nam się nie opłaca go odkupować. Mają psi obowiązek odzyskać dane za wszelką cenę, którą mogą ponieść. Jeżeli to 10baniek to mają wyskoczyć z 10 baniek i tyle. Ich strata, a nie ofiar czyli ich klientów.

Ciekawe ,że nie zauważono wcześniej tak duży steram danych z sieci, przecież to nie realne pobrać tyle giga w krótkim czasie bez odpowiednich uprawnień w dodatku z różnych działów. Raczej ktoś musiał z wyższymi uprawieniami mieć wyciek.

Wypowiada się tu wielu fachowców (mam nadzieję), więc moje pytanie: urząd, w którym pracuję, ma podobne zabezpieczenia i infrastrukturę, przy czym u nas nie ma dyżurów IT, bo za mało ludzi i kasy (16:00 i do domu, nast. wizyta o 8:00). Pytanie brzmi: JAKIE zabezpieczenia powinny wobec tego być w Alabie i podobnych firmach, żeby było dobrze? Pytanie drugie: JAKIE zabezpieczenie uchroni nas przed pracownikiem-idiotą, który (mimo powtarzanych szkoleń, okólników itp.) klika we wszystko co popadnie? Będę wdzięczny za podpowiedzi, chętnie wdrożę.

Nie mam takiej wiedzy, żeby odpowiedziecieć dokładnie ale w moim odczuciu brakowało systemu albo monitoringu eksfiltracji danych po sieci. Brak jest informacji o wcześniejszej fazie ataku, ale wyciągnięto tyle GB że jeżeli nie robili tego przez rok to coś takiego powinno zostać zauważone. Plus musieli to przenosić gdzieś (czyli stałe wypychanie do jakiegoś IP, pewnie dynamicznego). Więc tutaj pewnym zabezpieczeniem jest baseline naszego ruchu sieciowego i wykrywanie anomalii. Jeżeli ktoś sprytanie będzie to pobierał, wtedy trzeba użyć innych mechanizmów pewnie.

Czy atak na jeden serwer w tym przypadku oznacza, że miał on dostęp do internetu? Czy przeszli przez inną maszynę żeby pobrać dane? Bo jeżeli sam serwer miał dostęp do netu to hardcore.