Tak jak się spodziewaliśmy proces założyciela Silk Road zapewnia nieprzerwany strumień ciekawych wiadomości oraz przykładów, jak nierozsądny przestępca może dostarczyć organom ścigania gotowych dowodów na swoją działalność.

Ostatnią rewelacją procesu Rossa Ulbrichta była próba udowodnienia, że przez dłuższy czas to Mark Karpeles, założyciel Mt Gox, był na celowniku śledczych szukających twórcy Silk Road. Dzisiaj obie strony procesu złożyły dokumenty dotyczącego tego zagadnienia a sędzia musi zdecydować, czy wątek będzie mógł być dalej poruszany.

Zaufanie dla szyfrowania dysku gwoździem do trumny

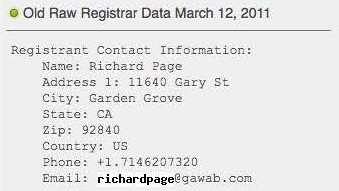

Głównym dowodem łączącym Mt Gox z Silk Road miał być fakt, że domena silkroadmarket.org, reklamująca właściwą stronę w sieci Tor, była zarejestrowana w firmie Kalyhost, należącej do Marka Karpelesa. Domena była zarejestrowana na fałszywe dane, zatem istniało prawdopodobieństwo, że Karpeles może mieć z nią coś wspólnego.

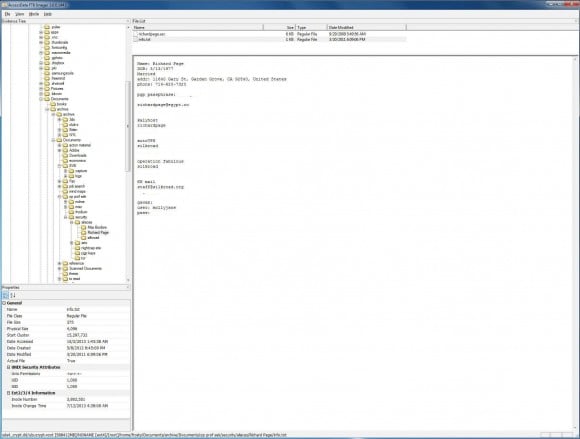

Aby obalić tę teorię, oskarżenie uchyliło rąbka tajemnicy i pokazało fragment pliku z dysku Rossa Ulbrichta. Przypomnijmy, że Ulbricht został „oderwany” od komputera przez agentów FBI w miejscu publicznym i nie zdążył go zablokować.

Jeśli powiększycie powyższy obrazek, to zobaczycie, że jest to zrzut ekranu z programu FTK Imager, popularnego narzędzia do analizy dysków. Pokazuje on fragment struktury folderów oraz zawartość pliku znajdującego się w ścieżce

/home/frosty/Documents/archive/Documents/op prof sek/security/aliaces/Richard Page/info.txt

Nazwa folderu jest dość ironiczna – „security” zdecydowanie nie zadziałało, ponieważ w pliku znajdują się dokładnie te same dane, które podano przy rejestracji domeny silkroadmarket.org wraz z hasłami dostępu do poczty, klucza PGP i konta w firmie hostingowej. Widać również, że Richard Page nie był jedynym aliasem używanym przez Ulbrichta – innym był Max Borders.

Ross Ulbricht tak bardzo ufał swojemu zaszyfrowanemu dyskowi, że powierzał mu wszystkie największe tajemnice. Z innych fragmentów dowodów wiemy, że znajduje się tam również jego pamiętnik oraz szczegółowy spis działań podejmowanych w trakcie administracji serwisem. Jeśli zatem jego obrona nie wyciągnie jakiegoś niezwykłego asa z rękawa, marnie widać szanse na umiarkowany wymiar kary.

Inną ciekawą informacją zawartą w nowych dokumentach jest donos od Mt Gox, wskazujący na konto, które mogło być używane przez Silk Road. Oskarżenie wiąże je z osobą Ulbrichta, ponieważ logowano się na nie z adresów IP do niego należących. Co ciekawe, konto to zostało rzekomo okradzione w maju 2013 z około 2 milionów dolarów. Kwestie przepływów BTC i tego, jak wskazują na powiązanie Ulbrichta z Silk Road, przedstawimy już wkrótce.

Komentarze

Nie miał szans. Powinien był używać siatki konspiracyjnych lokali, a wrażliwe pliki mieć jeszcze dodatkowo zaszyfrowane i montować je tylko, gdy na nich pracuje, a nie samo FDE.

was not like J-23, it fell

Jaki manager haseł z szyfrowaniem polecicie do trzymania haseł nie w plikach txt? Mile widziana wersja na macosx albo cli.

keepassx – działa właściwie wszędzie, choć jako gui.

KeepassX jest straszliwy, spróbowałbym raczej uruchomić to na mono albo odpowiedniku. Generalnie keepass (w wersji 2) wydaje się najsensowniejszy na windows (ma znakomite klienty nawet na Androida, BB, iOS), ale chętnie zobaczyłbym tu wątek z rekomendacjami :)

KeePassX jest bardzo fajny, na Linuksie przynajmniej.

KeePassX jest tak wolny na linuksie, że bez zmniejszenia liczby iteracji nie da się go używać.

keepass.info

Dobrze jest używać czegoś jak Tails – system sam się wyłącza i czyści pamięc jeśli wyciągnie sie nośnik (pendrive). Wtedy na szybko można wyciągnąć nośnik, albo nawet „przywiązać penka do siebie”, tak żeby sam wypadł jak się gwałtowniej ruszymy lub ktoś nas szarpnie…

Laptop bez baterii i linka do przewodu zasilającego. Gwarantowany killswitch.

Tylko że jak ogarnięci to i z ramu swoje wyciagną ;)

Dane w RAMie padają po odłączeniu zasilania

cold boot attack

Najpierw trzeba wyczyścić RAM, potem odciąć zasilanie. Bateria, która trzyma 60-90 sekund, Tails lub system z podobnym rozwiązaniem i sznurek do kabla zasilającego i pendrive z tailsem.

Jeśli ktoś woli coś innego niż Tails to można napisać prosty program lub skrypt, który uruchomi dd zapisujące do ramu i potem zamknie system.

Jak dla mnie wysoki poziom bezpieczeństwa zapewinia system uruchomiony w wirtualce, której cały ruch jest tunelowany przez TOR + VPN, z taką konfiguracją systemu, że wyjęcie pendriva czyści RAM i zamyka system, a bateria starcza na góra 100 sekund. Dobrze jest też siedzieć tak, aby ekran był tyłem do potencjalnych „agentów”, jeśli wpadną na akcję z kamerami to nagranie z ekranu (góra kilka sekund do czasu włączenia mechanizmu zabezpieczjącego) może być użyte jako dowód. Najlepiej jest chyba siedziec przy ścianie z murem za plecami.

Jeszcze bezpieczniejsza wersja to mały ładunek wybuchowy obok RAMu, odpalany przez pociągnięcie linki, a jeszcze bezpieczniejsza wersja to ładunek wybuchowy niszczący RAM i dysk twardy. Łatwiej jest zniszczyć SSD, ale wydaje mi się że szyfrowanie jest „lepsze” na HDD.

Bardzo dobrą rzeczą jest Poradnik Bezpiecznej komunikacji Jolly Rogersa. Został os stworzony na potrzeby podziemnych bazarów. Szkoda, że admini go nie czytali lub nie chcieli się stosować do tego co jest tam napisane.

Ile mu grozi?

W sumie z prokuratorem pięciu typów :-)