Czasem można trafić w sieci na strony, których już samo istnienie w formie publicznie dostępnej stanowi spore zaskoczenie i zagadkę. Nie inaczej było w przypadku systemu zgłoszeń serwisowych Netii zawierającego dane klientów.

Jeden z naszych Czytelników podesłał nam linka do pewnej witryny. Okazało się, że po wykonaniu kilku trywialnych kroków każda osoba znająca ten adres mogła, bez żadnego uwierzytelnienia, poznać treść zgłoszeń przekazywanych między pracownikami Netii i często zawierającymi dane abonentów firmy.

Co w internecie robi ta witryna

Link przekazany przez Czytelnika o treści

http://zglos.dtwk.pl

przekierowywał na adres

http://zglos.dtwk.pl/piernik.php

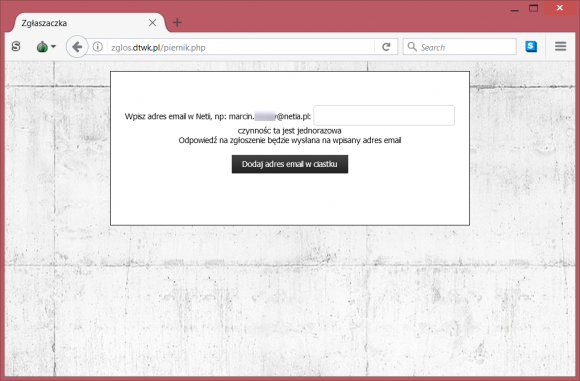

który z kolei wyglądał tak:

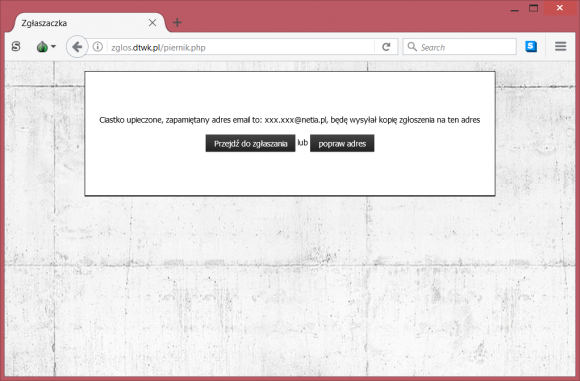

W oparciu o wskazówkę Czytelnika wpisaliśmy w pole adres email o treści [email protected] i wysłaliśmy formularz. W odpowiedzi otrzymaliśmy taką stronę:

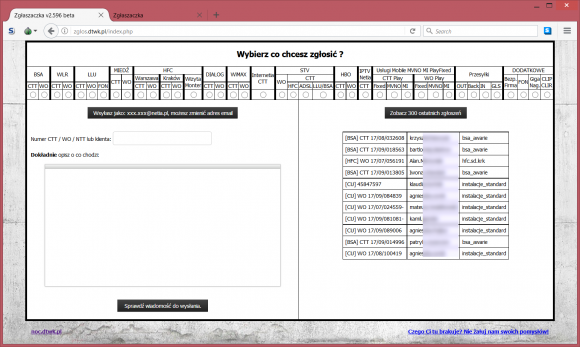

Pozostało już tylko przejść do zgłoszenia by zobaczyć ten oto interfejs:

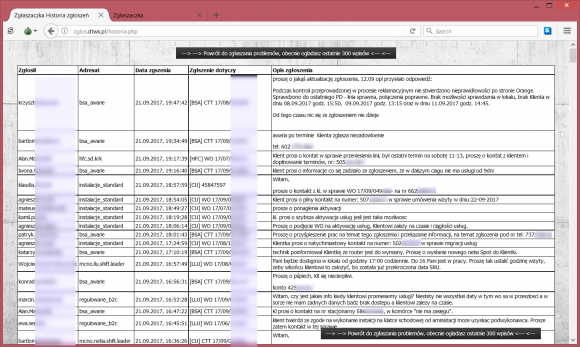

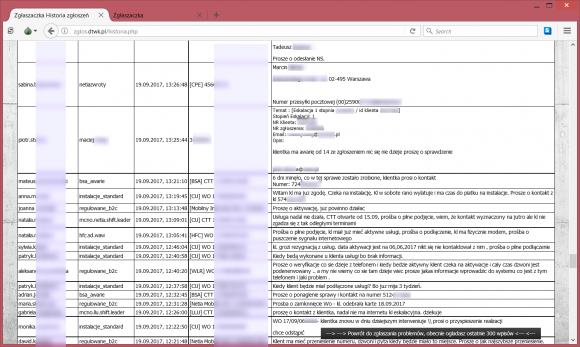

To nie wyglądało dobrze. A kliknięcie w guzik „Zobacz 300 ostatnich zgłoszeń” pokazało nam to, co obiecywało – 300 świeżych zgłoszeń od klientów. Na przykład takich:

lub takich:

Zgłoszenia miały różną zawartość – często występowały w nich numery telefonów, czasem także adresy email, świadczenia usług itp. Dodatkowo w tabelce były także personalia osób przyjmujących zgłoszenia.

A to nie koniec

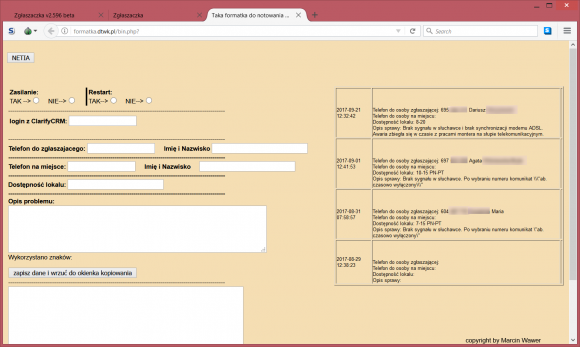

Temat szybko zgłosiliśmy Netii (dziękujemy za ekspresowy kontakt), a w tym samym czasie przyjrzeliśmy się domenie dtwk.pl i innym jej subdomenom. Trafiliśmy tam między innymi na taki serwis:

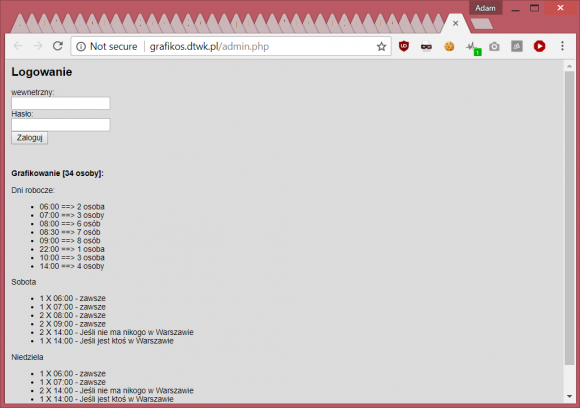

Danych klientów było tam dużo mniej, ale nadal były one dostępne publicznie. Na innej stronie znaleźliśmy interfejs do zarządzania grafikami zespołu:

Po co to jest w sieci

Na wielu innych witrynach w tej samej domenie trafiliśmy na przeróżne komunikaty wskazujące, że witryny te w ogóle nie powinny być dostępne z sieci publicznej. Poniżej mała galeria wariantów ostrzeżeń i paneli logowania:

Nie mamy pojęcia, dlaczego i w jaki sposób opisywane powyżej witryny zostały udostępnione w publicznej sieci. Nie był to chyba najlepszy pomysł. Netia na nasze zgłoszenie zareagowała bardzo szybko – w ciągu kilkudziesięciu minut strony zostały zablokowane.

Podstawy podstaw

Znalezienie w Google witryn dużej firmy udostępniających bez uwierzytelnienia dane osobowe klientów nie powinno mieć miejsca w XXI wieku – ale niestety nadal się zdarza. Strach pomyśleć, co by było, gdyby ktoś przetestował te strony pod kątem ataków SQLi lub podobnych. Netia miała już w swojej historii podobne przypadki – i nie kończyły się one zbyt dobrze.

Jeśli chcecie, by Wasz zespół takiej wpadki uniknął, to wyślijcie ich na nasze szkolenie z bezpieczeństwa aplikacji WWW – już w październiku i w listopadzie w Warszawie.

Czas trwania: 3 dni (21h), Prowadzący: Adam z z3s, Przemysław Sierociński

Liczba uczestników: maksymalnie 12 osób, cena: 3900 PLN netto

Komentarze

Świzdu gwizdu dane poszły w pizd*

To nie strona do zgłaszania a do ponaglania zgłoszeń.

Jej adres znali tylko pracownicy.

Chyba nie tylko (jak widać na załączonych obrazkach).

Przecież to jest totalna amatorszczyzna. Jeśli coś jest ogólnodostępne w internecie to prędzej czy później ktoś to znajdzie, nie ma znaczenia, że strona jest przeznaczona tylko dla pracowników Netii. Jeśli powinni mieć dostęp do niej tylko pracownicy to należy ją zabezpieczyć w taki sposób, by uniemożliwić osobom postronnym dostęp. A jak widać w tym artykule tak nie było.

Lepsze zabezpieczenia już miały moje pierwsze pseudo-strony pisane na zaliczenie na pierwszym roku studiów…

Co się dziwisz, wszystkich lepszych wywali w programie zwolnień grupowych jakiś czas temu. Wyznacznikiem była pensja. To teraz nasz takie kwiaty.

Pomijajac to, ze te witryny byly dostepne publicznie i wygladaja jakby stworzono je w 1980 roku, to mi przychodzi jescze jedno WTF:

piernik?

ciastko zostalo upieczone?

Co to kurna jest?

W mojej firmie pracowali jakiś czas temu graficy którzy nie chcieli się bawić w FTP więc znaleźli skrypt w PHP, wrzucili na serwer i on ładował obrazki na FTP, a w odpowiedzi wyrzucał do nich link. Był to skrypt zrobiony przez fana gwiezdnych wojen, bo wszędzie były teksty w stylu: „Jeśli chcesz załadować zdjęcia, musisz naprawde tego chcieć.

Zamknij oczy, poczuj sie Jedi a zdjęcie zaraz będzie na serwerze.”

Oczywiście skrypt sobie latał dostępny z zewnątrz bo siedział na serwerze, miał tylko ograniczenie rozszerzenia pliku, ale tyle razy było na Z3S wspominane jak to ominąć, że to nie było żadne ograniczenie.

To jest ograniczenie. Wszystko zależy jak ten skrypt jest napisany. Nie każdy uploader da się obejść, raczej bardzo małą ich część.

Chory kraj, każdy ma w d… jakąś tam ochronę danych osobowych.

Po co zatrudniać specjalistę w danej dziedzinie, jak można wziąć kogoś na staż za darmo.

Oczywiście takie osoby też powinny pracować, ale powinny mieć opiekuna i tworzyć takie pożal się boże panele admina w sieci lokalnej, a nie udostępniać publicznie…

Niby tyle kursów i szkoleń z zakresu bezpieczeństwa, ale jak kierownik projektu czy ktokolwiek kto w min. stopniu poczuwa się do min. odpowiedzialności (tekst Durczoka :) za takie projekty w firmie ma to totalnie w d. to mamy takie efekty.

Jak widać, „programista” z kiepskim poczuciem humoru (powinien zostać piekarzem) miał wolną rękę i robił co chciał.

Testy? A na co to komu, żadna kara przecież firmy za to nie spotka.

Dlaczego to można się domyślać, możliwe, że eksperymentowali, niech się wypowie jakiś ex-pracownik co mu się lojalka skończyła, z pracą zdalną lub zamykaniem zgłoszeń (o ile to te zgłoszenia) przez PDA u serwisanta, a szef kazał to otworzyli stosowny port stosownego komputera otwierając cały podsystem. Natomiast dlaczego nie użyli do tego VPNa jest sprawą dziwną, bo to jest z reguły standard.

Ta firma powinna sobie w łeb strzelić!

Kretyni!

Juz raz moje dane wyciekły przez papudraków!

i jeszcze inne kwiatki są w sieci

https://start.futuro.pl/admin.php

gdzie futuro.pl >> netia.pl

Strona dziurawa jak sito.

https://www.ssllabs.com/ssltest/analyze.html?d=start.futuro.pl

Dostała ocenę F

– piernik

– ciastko upieczone

– taka formatka

– zgłaszaczka

Nawet na wewnętrzną, jakąś poboczną witrynę to brzmi…

No koń jaki jest, każdy widzi :)

Było pewnie tak. Jakiś pracownik zrobił w intranecie portal dla CC (różne funkcje, w tym grafikowanie itp.). Minęło kilka lat, pracownik może odszedł, portal został. Ktoś u władzy wpadł na pomysł że portal znacznie ułatwia prace w CC wewnętrznym, więc udostępnijmy go dla zewnętrznych CC. Dyrektor wydał polecenie, pewnie prezes się uśmiechnął na niskie koszty więc IT zgodnie z poleceniem wystawiło serwis (który może wcześniej nie miał nawet domeny) na świat. A tymczasem serwis zapewne nigdy nie miał działać poza departamentem. IT pewnie nie wiedziało jakie dane przetwarza serwis, biznes nie miał pojęcia co to znaczy udostępnienie serwisu…

Z tego co wiem teoria ta jest jak na razie najbliższa prawdy.

Portale były ukryte za siecią, ktoś grzebał (zmiana tła, dodanie checkboxa) i sie zajebał nie ukrył, tyle. Z afery jest to ważne, że żaden bezpiecznik się nie zorientował że wewnętrzne adresy które były w sieci korpo, znalazły się nagle poza nią – tyle z monitorowania sieci.

Nawet gdyby netia miała zewnętrzne cc – którego nie ma, to dawniej i teraz wszystkie są łączą zdalnie przez sieć korpo. Wypłynięcie tych portali to błąd ludzki, pytanie czy netia będzie się bawić w dochodzenie, czy jak zwykle zamiecie wszytko pod dywan.

Adam na stronki Netii wchodzi przez Tora, jak na bezpiecznika przystało ;)

to odpowiedzialne, tak dzielić się niezałataną podatnością z exit nodem?

Nie pisz głupot!

Myślisz że Torowy exit node zaszkodzi tej dziurawej stronie na którą z clearnetu wejdziesz z najbardziej zadupiastego miejsca na Ziemi?

.

A byłem kiedyś klientem tego telekomu… Ale teraz, w ni chu chu, nie chcę ich znać!

piernik.php – to ma być zabezpieczenie (hasło nie do złamania). Tfu – to nie jest hasło tylko nazwa pliku php. Dno

„rzekoma luka” – aha, czyli wystawienie wszystkich danych klientow jest o dzis „rzekoma” luka.

JA PIERD..E!!!

Wyjaśnienie Netii pachnie ściemą. Wystarczy zobaczyć, z kiedy pochodzą dane zaindeksowane przez wyszukiwarkę, albo wręcz z kiedy jest cache Google (widzę połowę lipca)…

Nawiasem ciekawe czy robią coś z tym, że numer p. Marioli jest widoczny w wynikach wyszukiwania…

Co tam u was siedzie na infie