Wczoraj przez ponad godzinę (a dla niektórych nieco dłużej) na głównej stronie linkedin.com zamiast znanego wszystkim serwisu widniała oferta sprzedaży domeny. Nie był to jednak atak hakerów, a zwykła pomyłka pracownika dostawcy.

Wczoraj wieczorem internet obiegła lotem błyskawicy wiadomość o przejęciu wpisów DNS serwisu LinkedIn. Plotkę zapoczątkował niecodzienny wygląd strony głównej serwisu.

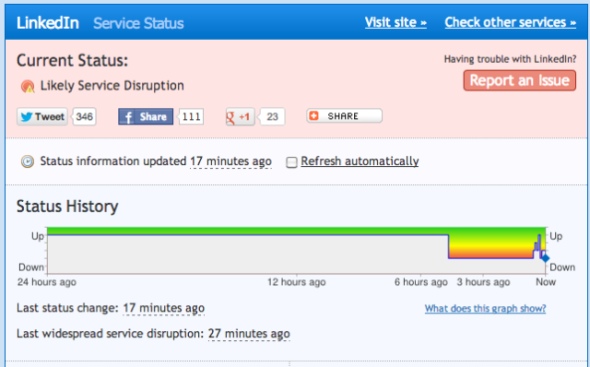

Biorąc pod uwagę zeszłoroczną wpadkę serwisu, na skutek której niezidentyfikowani sprawcy skradli na pewno część (a prawdopodobnie całość) haszy haseł użytkowników serwisu, nietrudno było przypisać wczorajsze wydarzenie hakerom. Przez pierwszą godzinę w sieci dominowały opinie, że ktoś przejął kontrolę nad wpisami DNS domeny linkedin.com. Kiedy emocje opadły, pojawiło się fundamentalne pytanie: skoro została przejęta domena, to czemu nie wskazuje obecnie na serwis kradnący hasła użytkowników lub przynajmniej nie sprzedaje reklam? Wyjaśnienie pojawiło się dosyć szybko.

Analiza wpisów DNS serwisu pokazała, że jego nowa lokalizacja to 204.11.56.17, adres należący do firmy Confluence Networks. Firma ta świadczy bliżej niezidentyfikowane usługi wymiany ruchu pomiędzy serwerowniami. Wkrótce potem w sieci pojawiło się oświadczenie firmy Network Solutions, odpowiedzialnej za zarządzanie m.in. domeną linkedin.com. W oświadczeniu tym możemy wyczytać, że w ferworze walki z atakiem DDoS niewielka liczba domen została omyłkowo przekierowana na niewłaściwy adres IP. Wśród tej „niewielkiej liczby domen” oprócz linkedin.com znalazła się także domena fidelity.com, należąca do dużego amerykańskiego funduszu inwestycyjnego. Innymi ofiarami błędu mogły stać się popularne w USA serwisy yelp.com oraz craigslist.org. Z kolei według CISCO problem mógł dotknąć 5000 domen! Jak więc widać, nie każde niepokojące zjawisko w sieci jest dziełem włamywaczy…

Komentarze

„w ferworze walki z atakiem DDoS niewielka liczba domen została omyłkowo przekierowana na niewłaściwy adres IP”

Och, omskło im się :)

A przy tym pieniążki z reklam nieświadomych użytkowników wpadły ;-)

” Nie było to jednak tak hakerów, a zwykła pomyłka pracownika dostawcy.” – Tu jest błąd składniowy(czy jak to poloniści tam określają);)

Raczej literówka :)

Nadal nie do końca poprawione:) „Nie BYŁO to jednak atak…” a powinno być nie był:)

Dzięki, poprawione

W sumie poza pomyłką, jeszcze istnieje co najmniej jeden potencjalny problem – czy ew. komunikacja do linkedina (do tego z sajtem sprzedaży domeny) była chroniona SSLem? Chodzi tu o ew. logowania, czy inną potencjalnie wrażliwą komunikację na ten sajt…

Logować się nie było gdzie, bo nie było wystawionego formularza. Ciekawy za to pewnie był los poczty, ale niestety tej informacji zabrakło w źródle newsa.

Kluczowe jest sesyjne cookie, które nie jest secure. Polecałbym się przynajmniej przelogować.