Jeśli masz na komputerze zainstalowanego Dropboksa, to jego proces regularnie skanuje wszystkie katalogi oraz pliki we wszystkich folderach na wszystkich dyskach, również poza katalogami wskazanymi przez użytkownika.

Jesteśmy dalecy od promowania teorii spiskowych, ale jak na razie brak sensownego wytłumaczenia dla dziwnego zachowania Dropboksa, który przejawia niecodzienne zainteresowanie wszystkimi plikami i katalogami na komputerach użytkowników.

Długie macki Dropboksa

Pewien turecki użytkownik testował rozwiązanie DLP i zauważył, że każdy nowo utworzony plik jest sprawdzany przez Dropboksa – również poza folderami, które wskazał do synchronizacji. Zauważył również ruch sieciowy, potencjalnie skorelowany ze zbieraniem informacji o plikach i folderach. Co prawda wysnuł dość daleko idące wnioski zahaczające o teorie spiskowe, ale nasze testy wykazują, że coś jest na rzeczy.

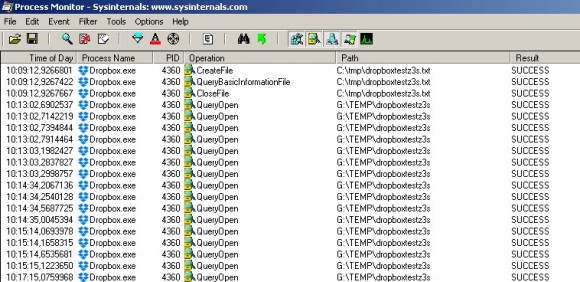

Użytkownikom Dropboksa na platformie Windows proponujemy prosty eksperyment. Wystarczy pobrać program Process Monitor, uruchomić go i włączyć filtr wyświetlania odwołań wyłącznie do unikalnej nazwy pliku. Następnie można taki plik lub katalog utworzyć w różnych lokalizacjach i czekać na działanie Dropboksa. Tak powinien wyglądać po chwili ekran Process Monitora.

Czego szuka Dropbox?

W naszych testach za każdym razem, gdy stworzyliśmy nowy plik lub katalog, Dropbox wykonywał na nich kilka operacji. W przypadku plików sprawdzał ich atrybuty (nie zauważyliśmy odczytywania zawartości), w przypadku folderów regularnie weryfikował ich zawartość. Dotyczyło to wszystkich podłączonych do komputera napędów.

Jedna z teorii mogących wyjaśniać zachowanie programu mówi, że autorzy Dropboksa zastosowali wiele „brzydkich sztuczek”, by ich program działał intuicyjnie dla użytkownika (np. w celu oznaczenia plików w trakcie aktualizacji przez umieszczenie na ich ikonach symbolu kółeczka). Omijali oficjalne API lub je zastępowali niestandardowymi rozwiązaniami, przechwytywali pamięć innych procesów by nimi manipulować – krótko mówiąc obserwowane objawy mogą byc wynikiem zwykłego działania programu, które nie ma nic wspólnego z inwigilacją użytkowników. Trzeba jednak przyznać, że wygląda to co najmniej dziwnie.

Co z ruchem sieciowym?

Tu niestety możliwości diagnostyki są bardzo ograniczone. Aplikacja Dropboksa stosuje bezpieczny mechanizm weryfikacji certyfikatów SSL, przez co nie można podsłuchać jej ruchu za pomocą standardowych metod takich jak lokalny atak MiTM. Raczej trudno sądzić, by aplikacja synchronizowała pliki znajdujące się poza drzewem katalogowym do synchronizacji przeznaczonym (na pewno ktoś zauważyłby terabajty dodatkowego ruchu), lecz przesłanie do serwera listy plików lub ich skrótów może przejść niezauważone. Być może komuś uda się oszukać aplikację (znane są takie przypadki) i zweryfikować zawartość pakietów, na razie jednak brak jest możliwości weryfikacji czy zebrane informacje są przekazywane poza komputer użytkownika.

Wobec braku sensownego wyjaśnienia powyższych zjawisk pozostaje nam tylko czekać na tłumaczenie inżynierów Dropboksa – mamy nadzieję, że są w stanie uzasadnić zachowanie swojej aplikacji.

Aktualizacja 2015-03-04: Linuksowa wersja aplikacji najwyraźniej zachowuje się kulturalnie.

Aktualizacja 2015-03-05: Pełne i wnikliwe wyjaśnienie tego, co robi Dropbox, znajdziecie na forum 4programmers.

Warto zajrzeć: Dyskusja na Hacker News

Za wskazanie tematu dziękujemy Jarkowi i Adrianowi.

Komentarze

Czy takie zachowanie jest tylko w wersji pod Windows, czy zagrożone są wszystkie systemy?

Lokalnie hookujac funkcje do szyfrowania sslem mozna podsluchac ruch przeciez. Wiadomo ze Wireshark nie pomoze ale inline hook pozwoli nam ujrzec czyste dane jeszcze przed zaszyfrowaniem.

Ja obstawiam lenistwo programistów … założyli 'hook’ na 'tworzenie pliku/folderu’ jako globalny (bo w sumie tak łatwiej): „FindFirstChangeNotification” Dalej tylko podpieli dysk C:, D: … i każdy inny 'bo tak’.

Mogli też użyć każdej innej biblioteki (skoro jest cross-platform), która posiada 'bug’ (i nie jest to zależne od samego DropBox’a), i mimo że ustawimy 'folder’ to biblioteka i tak będzie czytać każdy plik … bo tak naprawdę 'wyłapuje’ zmianę pliku/folderu, ale nie wie gdzie ta zmiana jest, więc musi czytać każdy plik.

„że każdy nowo utworzony plik jest sprawdzany przez Dropboxa”

Co potwierdza moją tezę, że program nie wie 'co się zmieniło’, wie tylko że coś jest … dopiero dalej może potwierdzić zaprzeczyć że folder jest lub nie jest monitorowany.

Długie macki sięgają tego samego API co używają: Antywirusy, Firewall, i każde inne oprogramowanie 'monitorujące’ do którego DropBox należy.

A się śmieją ze mnie w pracy, że piszę firmware sterowników przemysłowych pod MS-DOSem. Przynajmniej ten system jest tak stary, że nie pójdą na nim żadne wirusy/trojany/szpiegi. Język C to język C, pisany w Eclipse czy w edit.com to nie ma żadnego znaczenia.

Paranoia level: VERY HIGH ;-)

Działa, nie potrzebuje opteronów i terabajtów RAM ;)

Taaa…bo i tak nie obsłuży więcej niż 32(?) MB :P

Klasyczny DOS 64MB.

Ale są obejścia.

Pytanie: Co z TSR’ami?

No i dobrze. Paranoja ma przyszłość :P Choć przypuszczam,że po prostu Minsafo jest na stażu i dostał taki komputer jaki został a teraz racjonalizuje ;D

PS: Na pewno da się wszystko przy tego typu sterownikach zrobić na DOSie ?

Przy okazji – Edit.com ma ograniczoną liczbę wierszy. 65 tysięcy dwieście ileś linijek i tyle (liczbę wierszy + może jakieś błędy obsługuje liczba 16 bitowa więc musi być mniejsza od 65535). Firmware to firmware niby,kod powinien być w miarę krótki,ale mam wątpliwości. Co do RAMu – sterowniki przemysłowe nie mogą być pamięciożerne.

„Przynajmniej ten system jest tak stary, że nie pójdą na nim żadne wirusy” – a właśnie że nie.Stare wirusy pójdą jak marzenie. Bazy wirusów zresztą zawierają z reguły tylko definicje najpowszechniejszego paskudztwa…

Pamiętam klasycznego MS-DOSa 6.22, ale używałem też DR-DOSa – był lepszy ale marketingowo przegrał z Microsoftem. W ogóle to MS-DOS napisała jakaś mała firemka programistyczna, Microsoft odkupił od nich ten system.

Siejecie panikę tylko, Dropbox nie skanuje wszystkiego na całym dysku, on robi hooka na explorer.exe i za każdym razem jak poruszacie się poprzez eksplorator po katalogach to Dropbox robi QueryOpen. Użyjcie np Total Commandera i zobaczcie że nie ma wtedy żadnej aktywności ze strony Dropboxa

U mnie zrobił QueryOpen na wszystkich folderach i podfolderach całego dysku G którego nie dotykałem żadnym eksplorerem.

Ja używam tylko Total Commandera i przez godzinę monitorowałem Process Monitor robiąc różne rzeczy i nic w ogóle nie robił po za swoim folderem, a jak tylko otworzyłem okno eksploratora to od razu zaczął robić Query tego co otworzyłem. Nie wiem co masz pod literą G, ale jeżeli to jakiś dysk wymienny to może go skanował bo ma funkcję dodawania automatycznie plików z dysków wymiennych

Albo jak podpinany jest dysk wymienny, explorer rusza w poszukiwaniu pliku autorun, bądź wykonuje inne czynności potrzebne w userspace do obsługi dysku, a że Dropbox ma w nim hooka, naturalne jest że będzie przejmował zapytania

https://news.ycombinator.com/item?id=9136546

Przeciez dropbox byl na liscie PRISM ujawnionej przez Snowdena.

Poza tym kto przy zdrowych zmyslach trzyma cokolwiek swojego na amerykanskich serwerach?

http://www.drop-dropbox.com/

No spróbowałem. Nie widzę opisywanego działania Dropboxa. (system W8.1).

Dropbox na Twitterze zaprzecza: https://twitter.com/dropbox_support/status/572793207727259649

Zaprzecza tylko synchronizacji poza folderem, a nie o tym piszemy.

Jak dla mnie to zaprzecza wszystkiemu co tam napisano, ale zobaczymy jak się jeszcze śmiesznie będą tłumaczyć.

Pewnie powiedzą „sry, ale poszliśmy na łatwiznę i chcemy by jak Janusz podpinał aparat lub pendrive z fotkami z wakacji, by dropbox mógł wykrywać zdjęcia i proponować użytkownikowi ich wysłanie na dropa”

Bo dokładnie tak jest.

Sprawdziłem jak sprawy się mają pod Linuksem i wygląda to ok: http://maciej.lasyk.info/2015/Mar/03/dropbox-and-security-of-your-files-in-linux/

z3s, nihil novi!

Toć od dawna wiadomo że Dropbox to spyware.

Były już przesłanki w 2011, 2012 i 2014 roku.

Teraz to wisienka na torciku.

Query open to już robił DB od początków jego istnienia. Żeby tylko to robił, eh.

Btw. jeśli program jest darmowy, to produktem jesteście wy, drodzy użyszkodnicy :)

W niejednej „darmowej” usłudze płaci się danymi o sobie ;)

nie można podsłuchać SSLa ? nie wystarczy użyć wiresharka? trzeba oczywiście mieć kluczyk ale przecież znajduje się w softwarze, nie sądzę żeby jego wydobycie było aż tak trudne. Na pewno używają do ssla jakiejś dllki i wystarczy podsłuchać wywołania żeby zdobyć klucz i potem można dekodować całą transmisję bez problemu.

Ew. jeśli korzysta z systemowego crypto API, to można użyć oSpy (który się ślicznie wczepia w funkcje szyfrujące) – https://code.google.com/p/ospy/

Przecież SSL operuje na algorytmach asynchronicznych. Co Ci da znajomość klucza publicznego? Czym innym jest wpięcie się do bibliotek szyfrujących po to, żeby wyłapać w pamięci treść przed zaszyfrowaniem, ale to co mówisz sugeruje że nie bardzo wiesz jak działa SSL.

A co z OS X ? Ktos sprawdzał ?