Są w sieci serwisy, które na podstawie analiz DNA pozwalają użytkownikom znaleźć swoich krewnych, a policji namierzyć sprawców zabójstw. Ktoś włamał się do jednego z nich i zmienił wszystkim ustawienia prywatności. I to dwa razy. Dlaczego?

Dwa lata temu w obszernym artykule opisaliśmy pierwszy udokumentowany przypadek, gdy poszukiwany od 40 lat wielokrotny zabójca został namierzony dzięki dostępowi organów ścigania do sporej bazy DNA zwykłych internautów. Internauci, chcąc sprawdzić, skąd pochodzą (w USA , gdzie klientów takiej usługi jest najwięcej, to często skomplikowane historie) lub z kim są spokrewnieni, korzystają z serwisów internetowych badających DNA. Zamawiamy usługę, otrzymujemy zestaw do pobrania próbki, odsyłamy i kilkanaście dni później otrzymujemy raport – a czasem także informację, że mamy nieznane rodzeństwo lub innych krewnych. Do tych samych baz zaczęły jednak sięgać organy ścigania, budząc spore kontrowersje. Jedna z tych baz padła kilka dni temu ofiarą włamywaczy, użytkownicy drugiej także zostali zaatakowani.

Dziwny atak na GEDmatch

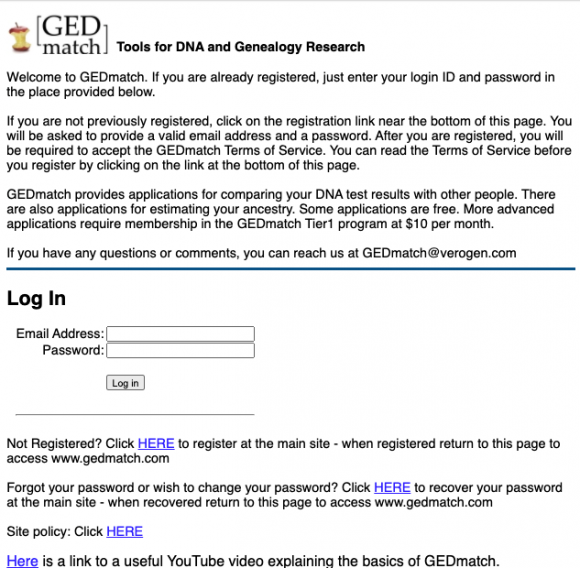

GEDmatch to serwis, którego użyto do namierzenia Golden State Killera. To także jedna z największych baz wyników analiz DNA – istnieje od wielu lat, a jej użytkownicy dobrowolnie wgrywają do niej swoje wyniki w nadziei na znalezienie rodziców, wspólnych przodków czy pochodzenia etnicznego. Chcecie wiedzieć lepiej, jak to działa? Ten film wszystko ładnie wytłumaczy. Serwis – niedawno kupiony przez firmę zajmującą się wspieraniem organów ścigania w lokalizowaniu sprawców brutalnych przestępstw – oferuje swoim użytkownikom możliwość wyrażenia zgody na udostępnienie ich profilu organom ścigania. Wystarczy zaznaczyć odpowiednią opcję w swoim profilu. Jeśli ktoś tego nie chce, wystarczy, że opcji nie zaznaczy. Tak przynajmniej było do 19 lipca 2020.

Tak wyglądała strona serwisu jeszcze całkiem niedawno. Od paru dni znajdziecie tam tylko komunikat o treści:

The gedmatch site is down for maintenance. Currently no ETA for availability.

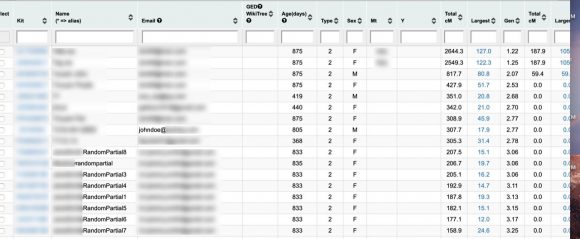

19 lipca nagle wszystkie wgrane profile DNA zmieniły status na „publiczne” – czyli dostępne do porównania zarówno dla innych użytkowników, jak i dla organów ścigania. To bardzo dziwne zdarzenie, stanowiące głębokie naruszenie prywatności i poufności informacji. Co więcej, do dostępnego zestawu trafiły także profile wgrywane przez firmę pracującą na zlecenie organów ścigania – czyli użytkownicy mogli na przykład dowiedzieć się, że ktoś z ich krewnych (lub oni sami) jest poszukiwany. Problem dotyczy około miliona użytkowników – z 1,2 mln tylko 200 tys. wyraziło wcześniej zgodę na dostępność ich profili.

GEDmatch wydał komunikat o błędzie i jego usunięciu. Tymczasem dobę później prywatne profile pojawiły się ponownie. Tym razem GEDmatch najwyraźniej zorientował się, że dwukrotnie ten sam błąd nie mógł wystąpić i wydał kolejny komunikat, mówiący o naruszeniu bezpieczeństwa przez wyrafinowanego napastnika. Serwis został wyłączony i od paru pozostaje niedostępny.

To nie takie proste

Sytuacja jest jednak jeszcze bardziej skomplikowana. Jeden z blogerów opisuje wpisy na grupach poświęconych genealogii, gdzie użytkownicy ujawniają swoje niecodzienne dopasowania w GEDmatch, o których zostali powiadomieni w czasie incydentu. Jeden z użytkowników otrzymał ok. 3000 nowych „dopasowań” o stopniu pokrewieństwa wskazującym co najmniej na bliskie kuzynostwo.

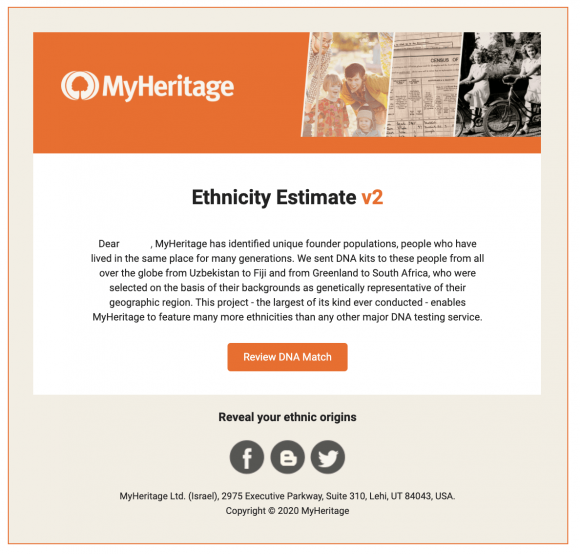

To nie koniec incydentu. Jeden z największych serwisów genealogicznych, umożliwiający także wyszukiwanie za pomocą DNA, poinformował, że jego użytkownicy padają ofiarami ataków phishingowych. Rozsyłane e-maile są wysyłane prawdopodobnie tylko do tych użytkowników, którzy mieli konta także w serwisie GEDmatch.

Śledztwo MyHeritage wskazuje, że wiadomość zawierała elementy dostępne wyłącznie na kontach użytkowników GEDmatch i tylko do takich użytkowników trafiła. Link do rzekomego „logowania” prowadził do podstawionej, fałszywej witryny pod adresem MyHeritaqe.com (zwróćcie uwagę na literę „q” zamiast „g”). Dzięki temu, że na fałszywej witrynie atakujący użyli grafiki ze strony prawdziwej, MyHeritage ocenia, że w link kliknęło 105 użytkowników, a 16 podało swój login i hasło przestępcom.

Podsumowanie

Z reguły – opisując atak – możemy wskazać, o co zapewne chodziło napastnikom. Tutaj mamy z tym problem. Po co ktoś (i to dwukrotnie) włączał możliwość dopasowania dowolnego profilu na GEDmatch? Skąd brały się fałszywe dopasowania na kontach użytkowników? Dlaczego atak dotknął także użytkowników MyHeritage? Gdyby popuścić wodze fantazji, to można spekulować, że obcy wywiad, nie mając dostępu porównywalnego z FBI, także chciał kogoś sprawdzić. Czy można w tym celu hakować całą firmę? Takie przypadki zdarzały się już wcześniej – na przykład OVH odnotowało poważny incydent bezpieczeństwa 22 lipca 2013, tego samego dnia amerykańskie służby namierzyły serwer Tormaila (Freedom Hosting), a dzień później serwer SilkRoad w serwerowni OVH (wcześniej opisywaliśmy już szerzej ten „zbieg okoliczności”).

Choć pokusa poznania swoich krewnych lub pochodzenia może być spora, to warto zastanowić się trzy razy, zanim przekażecie swój profil DNA serwisowi w internecie. Nie da się też zaprzeczyć, że technika organów ścigania pozwoliła już rozwiązać wiele poważnych spraw zabójstw czy gwałtów i ująć ich sprawców. Firma wspierająca organy ścigania informuje, że średnio namierza jednego sprawcę tygodniowo.

Komentarze

Ale jak to działa, że namierzają sprawców? Mordercy też chcą poznać swoich przodków i wrzucają tam swoje DNA???

Nie, ale wystarczy, że zrobi to np. ich kuzyn czy wnuk kuzyna.

Np. tak:

https://zaufanatrzeciastrona.pl/post/golden-state-killer-zly-policjant-ktory-nie-przewidzial-rozwoju-technologii/

może to ci dobrzy hacktywiści, po włamaniu zobaczyli że nie da się skasować danych bo są w offline i offsite backupach, więc postanowili przemówić ludziom do rozumu