Podsłuchiwanie rozmów i SMS-ów przedstawicieli obcego rządu to gratka dla obcego wywiadu. Gdy jednak czujny kontrwywiad łapie potencjalnego podsłuchiwacza, może się okazać, że to wcale nie o podsłuchiwanie ważnych osób chodziło.

Technologie komórkowe, z jakich na co dzień korzystamy, nie gwarantują nam takiej poufności rozmów i czatów, jak szyfrowane komunikatory. Do podsłuchiwania rozmów i wiadomości tekstowych, szczególnie w starszych wersjach protokołów GSM (2G, 3G czy 4G), co prawda, potrzeba dość specjalistycznego sprzętu i fizycznej bliskości ofiary, ale nie są to operacje znajdujące się poza zasięgiem służb wielu państw. Nic zatem dziwnego, że w wielu miejscach kontrwywiad, którego zdaniem jest zapobieganie takim incydentom, próbuje wykryć operacje podsłuchiwania sieci GSM, szczególnie w okolicach dzielnic rządowych. Gdy zatem Norwegowie namierzyli fałszywą stację bazową sieci GSM, wożoną samochodem po rządowej dzielnicy Oslo, ruszyli do akcji.

Anomalie sieciowe

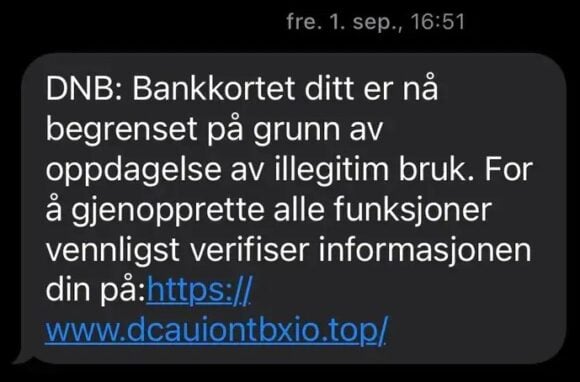

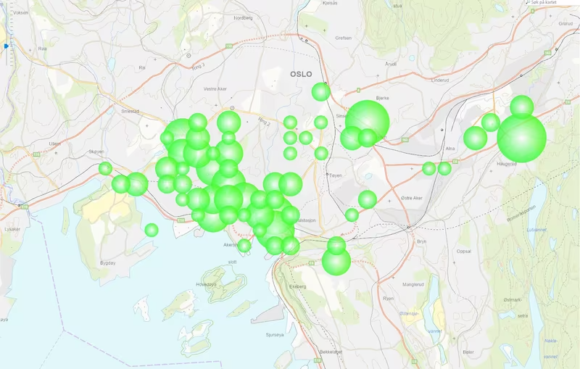

W drugiej połowie sierpnia 2023 w norweskiej NSM (agencja rządowa zajmująca się cyberbezpieczeństwem, nie mamy niestety na razie polskiego odpowiednika) zapaliły się czerwone lampki. Systemy wykrywania nieautoryzowanych stacji bazowych sieci GSM zgłosiły obecność podejrzanego źródła sygnału w Oslo. Dalsze śledztwo wykazało, że ktoś jeździ ze sprzętem umożliwiającym podsłuchiwanie telefonów w dzielnicy rządowej, koło Kancelarii Premiera oraz Ministerstwa Obrony. Poniższa mapka pokazuje obecność fałszywej stacji bazowej w okolicach Oslo.

Pojazd pochodził z wypożyczalni, a za kierownicą siedział 25-letni obywatel Malezji. Jeździł nie tylko po Oslo – od czasu do czas odwiedzał także Bergen, drugie co do wielkości miasto Norwegii.

NSM przekazało śledztwo innej służbie, PST (Policyjna Służba Bezpieczeństwa, odpowiednik polskiego ABW, zajmująca się głównie kontrwywiadem i bezpieczeństwem sektora rządowego). Po dłuższej obserwacji Malezyjczyk został zatrzymany 8 września podczas powrotu z Bergen do Oslo.

Szpiegostwo? Jakie szpiegostwo…

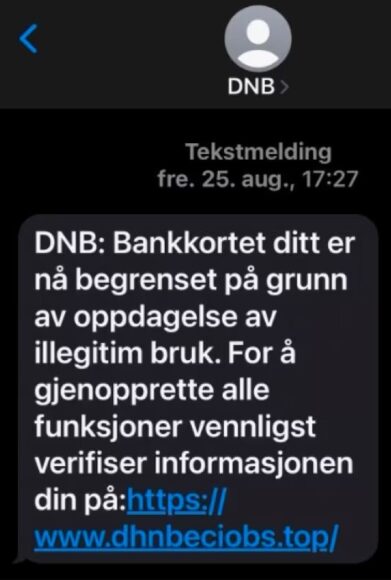

Zatrzymany przyznał się do popełnianych czynów, jednak nie do tych, które mu zarzucono. Okazało się, że wożony przez niego sprzęt nie służył do szpiegowania norweskiego rządu, a jedynie do wysyłania fałszywych wiadomości SMS. Sprawcy podszywali się w nich pod takie instytucje jak DNB, DHL i Bank Norwegian, by namówić ofiary do kliknięcia w link i podania na docelowej stronie danych swojej karty kredytowej. Wiadomości wyglądały tak:

Tekst wiadomości w przypadku podszywania się pod banki brzmiał:

Twoja karta została zablokowana z powodu wykrycia nieautoryzowanego użycia. Aby odblokować kartę, zweryfikuj jej dane pod adresem https://www.dhnbeciobs.top

W przypadku firmy DHL było to:

Niestety twoja paczka została zatrzymana z powodu nieprawidłowej informacji adresowej. Potwierdź dane dostawy pod adresem https://www.dhlchecks.top

Według norweskich służb w trakcie swego działania aparatura Malezyjczyka rozesłała 244 746 fałszywych wiadomości SMS, a co najmniej 103 osoby dały się oszukać (a raczej tylu poszkodowanych udało się zidentyfikować).

Jak działał fałszywy BTS

Jak wynika z informacji prasowych fałszywa stacja bazowa wożona wynajętym Volkswagenem działała na częstotliwościach 4G i 2G. Najpierw na częstotliwości 4G przyjmowała połączenia od telefonów znajdujących się w bezpośredniej okolicy pojazdu (jako źródło najsilniejszego sygnału komórkowego była preferowana przez urządzenia ofiar). Następnie fałszywa stacja oszukiwała telefony, informując, że może się połączyć tylko w technologii 2G, a gdy urządzenia nawiązały już takie połączenia, wysyłała im fałszywe wiadomości SMS. Obniżenie standardu połączenia było niezbędne, ponieważ wstrzyknięcie fałszywych SMS-ów w nowszych protokołach jest dużo bardziej skomplikowane.

Epilog

Sprawca został niedawno skazany na 3 lata więzienia. Co ciekawe, mimo jego zatrzymania oszustwa wykorzystujące skradzione numery kart płatniczych nadal mają miejsce. Mocodawcy Malezyjczyka, do których trafiały wyłudzone dane kart, najwyraźniej korzystają z plonów swojej akcji.

Historia wydaje się wam znajoma? Nie bez powodu, bardzo podobne zdarzenie miało miejsce rok temu w Paryżu. Co zabawne, opisałem je wtedy w artykule, którego – sam nie wiem, dlaczego – nie opublikowałem, macie go zatem w bonusie poniżej, w tym także zdjęcia sprzętu.

IMSI Catcher w samochodzie w centrum miasta i setki tysięcy złośliwych SMS-ów

Francuska policja przez przypadek odkryła w zatrzymanym samochodzie dziwną skrzynkę z migającymi światełkami. Skrzynka okazała się być sprzętem używanym przez służby specjalne. Do czego służyła przestępcom?

30 grudnia 2022 w centrum Paryża patrol saperów „wysadził” tajemnicze urządzenie. Po trwającym wiele tygodni śledztwie zatrzymano kilka osób odpowiedzialnych za zakup i eksploatację nielegalnej, mobilnej, fałszywej stacji bazowej sieci komórkowej i ustalono, jakie pomysły były realizowane z jej użyciem.

Przypadkowa wpadka

30 grudnia 2022. Tydzień wcześniej w Paryżu doszło do zamachu na kurdyjskie centrum kultury, w którym zginęły trzy osoby. Około godziny 20, koło stacji metra Strasbourg Saint-Denis w 10. dzielnicy, paryska policja zatrzymuje do kontroli drogowej Forda C Max, w którym tylną szybę zasłania duża, czarna walizka, leżąca na tylnej półce pojazdu, połączona z walizką białą. Uwagę policjantów przyciąga też router Wi-Fi leżący na tylnej kanapie, podłączony do czarnej walizki oraz do deski rozdzielczej samochodu. W czarnej walizce z kolei mruga sporo światełek. Dmuchając na zimne, policja wzywa saperów, a saperzy robią to, po co zostali wezwani – neutralizują zagrożenie, „detonując” walizkę (media nie informują o metodzie, ale najczęściej używany jest strumień wody pod bardzo dużym ciśnieniem, który rozbija niebezpieczne urządzenie na małe, niegroźne kawałki).

Zagrożenie usunięte, droga odblokowana, ale to nie koniec historii. 23-letnia kobieta o imieniu Zoé, kierująca pojazdem, przyznaje, że to nie jej samochód. Zostaje tymczasowo zatrzymana, dodatkowo okazuje się, że jest pod wpływem marihuany. Zeznaje, że do jeżdżenia powoli po centrum Paryża została wynajęta za kilkaset euro trzy dni wcześniej przez nieznane jej bliżej osoby.

Samochód zostaje odholowany na posterunek, a o całej sprawie zostają powiadomione „odpowiednie służby”, które mają zająć się wątkiem zbierania informacji za pomocą zaawansowanych technologii telekomunikacyjnych. Dziennikarz Amaury Bucco publikuje na Twitterze zdjęcia tajemniczych urządzeń. Na tylnym siedzeniu widać coś, co wygląda na router Xiaomi Mi Router 4A.

Z kolei skrzynia z bagażnika wygląda dużo poważniej i sprzęt w niej faktycznie przypomina tzw. „jaskółkę”, czyli IMSI Catcher.

Prawdopodobnie to urządzenia jednej z wcześniejszych generacji, umożliwiające podsłuchiwanie ruchu 2G, osiągające efekt poprzez oszukiwanie podłączonych telefonów, że sieci 3G, 4G czy 5G są niedostępne.

Przez kilka tygodni nie wiadomo było, czy kiedykolwiek da się ustalić, kto stał za IMSI Catcherem podróżującym po ulicach Paryża. W połowie lutego pojawiły się jednak przecieki ze śledztwa, wskazujące, że to nie zaawansowane technologicznie służby specjalne, a zwykli, choć bardziej pomysłowi cyberprzestępcy.

Akcja na dużą skalę

14 lutego zatrzymano kolejne 4 osoby podejrzane o udział w przestępstwie. Do zatrzymań doszło w Paryżu i jego najbliższych okolicach. Pięcioro oskarżonych w wieku od 21 do 31 lat (piąta była znana już policji Zoé z Forda C Max) usłyszało zarzuty, jeden z podejrzanych nadal pozostaje na wolności. Zarzuty dotyczyły zorganizowanego oszustwa, nieuprawnionego posiadania urządzenia technicznego w celu przechwytywania danych komputerowych, nieuprawnionego korzystania z częstotliwości lub instalacji radiowych oraz utrudniania działania zautomatyzowanego systemu przetwarzania danych.

W trakcie zatrzymania policja przejęła także trzy samochody i motocykl o łącznej wartości ok. 100 000 euro, osiem komputerów, dwanaście telefonów, kilka tysięcy euro w gotówce i trzy diamenty oraz zajęła 12 000 euro na koncie firmy dwójki z zatrzymanych.

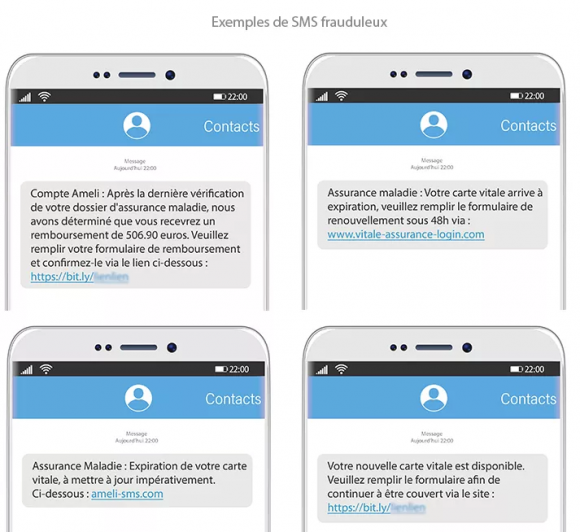

Według śledczych przechwycony w grudniu IMSI Catcher zdążył zarejestrować numery telefonów prawie 17 000 paryżan. Urządzenie było także używane do wysyłania wiadomości SMS z linkami phishingowymi. Między wrześniem 2022 a lutym 2023 przestępcy rozesłali za jego pomocą 424 000 SMS-ów, w których podszywali się pod francuski system opieki zdrowotnej, zwany Ameli (Amelia). Oto przykłady złośliwych wiadomości SMS z wcześniejszych, analogicznych kampanii:

Nie trzeba nawet znać francuskiego, by zobaczyć, że francuski phishing przez SMS nie różni się specjalnie od polskiego – przestępcy albo zakładają domeny z odpowiednimi słowami kluczowymi, albo używają skracaczy linków i wysyłają SMS-y pod pretekstem odbioru wypłaty odszkodowania, weryfikacji konta, aktualizacji danych czy odbioru karty umożliwiającej realizację świadczeń zdrowotnych. Linki z wiadomości prowadziły do stron służących do wyłudzenia danych osobowych oraz danych umożliwiających nieautoryzowany dostęp do bankowości elektronicznej. Schemat postępowania sprawców wydaje się być zatem do tej pory – oprócz użycia IMSI Catchera – bardzo podobny do działania oszustów atakujących Polaków SMS-ami „od PGE” czy „od DPD”.

Dwa IMSI Catchery i karetka

Dwóch głównych podejrzanych to prezes firmy zajmującej się nowymi technologiami i marketingiem internetowym oraz jego wspólnik. Według firmowej strony WWW spółka dysponuje profilami 20 milionów klientów. Podczas przesłuchania zarówno oni, jak i technik, który instalował IMSI Catchera w samochodzie, nie przyznali się do winy. Prezes twierdził , że pracował nad techniką masowej wysyłki SMS-ów reklamowych, która była audytowana przez CNIL (francuski odpowiednik UODO). Jego firma kupiła w marcu 2021 co najmniej dwa IMSI Catchery. Dostawcą była z kolei firma z kontami bankowymi w Chinach i rzekomo doświadczeniem w handlu bronią. Każdy IMSI Catcher miał kosztować 20 000 euro.

Decyzją sądu z piątki zatrzymanych trzech panów trafiło do aresztu, a dwie panie zostały objęte nadzorem sądowym. Okazuje się, że Zoé nie była jedyną kierującą mobilnym punktem podsłuchowym – przestępcy mieli jeszcze co najmniej jedno identyczne urządzenie i wynajęli drugą kobietę do jego obwożenia po okolicy. Sędzia uznał, że kobiety nie stanowiły części spisku.

Operatorzy telekomunikacyjni już wcześniej widzieli zakłócenia

Co ciekawe, według informacji dziennikarzy, już we wrześniu 2022 jeden z francuskich operatorów sieci komórkowych zgłosił odpowiednim organom obserwowane zakłócenia w swojej sieci, które interpretował jako fałszywą stację bazową. Kiedy jednak policja zatrzymała w grudniu samochód z IMSI Catcherem, zakłócenia nie ustały. Na tej podstawie ustalono, że urządzeń musi być więcej. Policji udało się ustalić, że drugi IMSI Catcher, należący do tych samych sprawców, podróżował po Paryżu w starej karetce, co miało utrudnić jego wykrycie.

Komentarze

Bardzo ciekawe metody.

Nikt nigdy nie wie czy nie stanie się ofiarę złoczyńców.

Dlaczego przestępcy muszą teraz jeździć po mieście z takimi urządzeniami, zamiast masowo wysyłać smsy phishingowe normalnymi sposobami?

Coraz lepsze filtrowanie takich śmieci po stronie samych operatorów i softu w telefonach.

Jak wykryć fałszywe bts?

Warto pewnie dodać, że nawet nowe telefony mają włączoną domyślnie możliwość używania 2G i trzeba to ręcznie w ustawieniach wyłączyć. Przynajmniej tak mi się wydaje, że było w moim niedawno kupionym Pixelu. A w wielu starszych telefonach chyba nie da się zablokować wyłącznie 2G, więc problem jeszcze z nami pozostanie jakiś czas.

Nie da się wyłączyć w Androidzie/iOSie możliwości łączenia się z siecią 2G?

motorola moto e20 / android 11

*#*#4636#*#* /informacje o telefonie/ ustaw preferowany typ sieci /- do wyboru ponad 20 możliwości w tym GSM only; WCDMA only; CDMA only; LTE only

No niestety, w Samsungu Galaxy A34 5G trybów pracy sieci jest 5:

1. 5G/LTE/3G/2G (automatyczne połączenie)

2. LTE/3G/2G (automatyczne połączenie)

3. 3G/2G (automatyczne połączenie)

4. Tylko 3G

5. Tylko 2G

Widać, że 2G jest (prawie) zawsze; pewnie jako ostatnia deska ratunku.

W telefonie pewnie się da, choć w większości opcji 2g i tak zostaje. Gorzej z operatorami. Od jesieni 2023 plus i orange wyłączają 3g. Potrwa to do 2025. A 2g zostawiają. Pewnie dla wygody. Bo taki nadajnik 2g ma większy zasięg niż 4g. Powiedzmy, żeby pokryć obszar nadajnika 2g, trzeba postawić 5 nadajników 4g. 2g zostaje jako wyjście awaryjne. W piwnicach nie dociera 4g, a 2g jak najbardziej. Internetu nie pooglądasz, ale zadzwonić zadzwonisz.

Za jakiś czas… zminimalizują tą jaskółkę, i przyczepią ją do drona. W nocy zmiana lokacji na inny dach wieżowca. I namierzenie sprawcy będzie znacznie trudniejsze.

Preferowane 5G i LTE+ oraz do tego ręcznie wybrany operator i jest git :)

Niestety. 5G działa na takiej samej zasadzie jak 2G, czyli kanały i sektory.

Polecam blog obywatel i służby w którym opisuje auto na dyplomatycznych blachach krążące po Warszawie w okolicach ważnych instytucji – ciekawe co ma w środku :)

Czemu właśnie „jaskółka”? Tłumaczenie, czy nasi to wymyślili?

To pytanie raczej do językoznawcy albo kulturoznawcy.

Od kiedy na dobre zaczęto tego używać w Polsce, tak nazywano te urządzenia. Od dawna jest to używany zwrot środowiskowy. Każdy wie o co chodzi.

Jaskółkę to można skonstruować samemu, choć wymaga to dużej wiedzy z elektroniki i łączności, czyli to temat dla wybranych. Jeśli cię złapią na używaniu czegoś takiego, masz przejeb…

Jaskółka, będąca zwinna i szybka, w kontekście szpiegostwa i monitorowania, jest symbolem szybkiego i skutecznego „chwytania” informacji. W przypadku IMSI Catcher, urządzenie to „łapie” sygnały telefonów komórkowych w swoim zasięgu, podobnie jak jaskółka chwyta owady w locie. Ta metafora podkreśla dyskretność i efektywność urządzenia w zbieraniu danych z sieci komórkowej.

Co Wy tak wszyscy o tym 2G? Nie ma jaskółek na 3G?

3G jest „rozpykany” i można łatwo pośredniczyć/podszyć się pod stację bazową. Wystarczy BLADERF + Raspberry + gotowe darmowe oprogramowanie, i to wszystko w cenie do 10K PLN.

Oczywiście 2G a nie 3G. Mój błąd.

Ciekawym tematem ze względu na imsi catchery jest także samo podsłuchiwanie sieci GSM przez ambasady USA. Teraz już się kryją ale jeszcze parę lat temu na dachach budynków ambasad można było dostrzec anteny GSM w wielu kierunkach. Przypomnę że USA specjalnie obniżało siłę kryptografii w sieciach 2G do 56 bitów.