Gdy dostajemy złośliwe wiadomości, najczęściej nie mamy pojęcia, skąd, kiedy ani w jaki sposób nasze dane wyciekły. Odpowiedzi na te pytania pozostają wieczną tajemnicą. Czasem jednak okoliczności wskazują na możliwe rozwiązanie – i tak jest tym razem.

Jeśli coś wygląda jak kaczka, chodzi jak kaczka, pływa jak kaczka i kwacze jak kaczka, to chyba można pokusić się o wysunięcie hipotezy, że prawdopodobnie jest to kaczka. Ale przejdźmy do szczegółów.

Złośliwe SMS-y

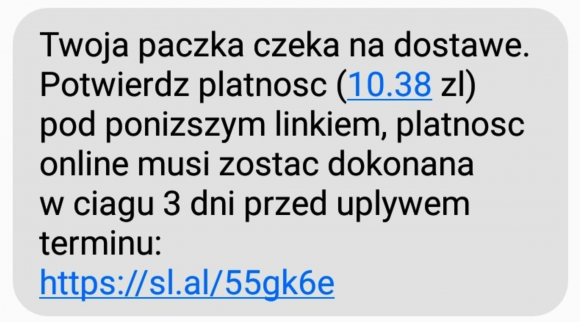

Kilka godzin temu otrzymaliśmy zgłoszenie od jednego z czytelników. Tomasz był klientem firmy PAWO, zajmującej się modą męską, posiadającej kilkadziesiąt salonów w całej Polsce oraz sklep internetowy. Był przyzwyczajony do regularnych SMS-ów z informacjami o promocjach, lecz dzisiaj dostał coś jeszcze. Wiadomość wyglądała tak:

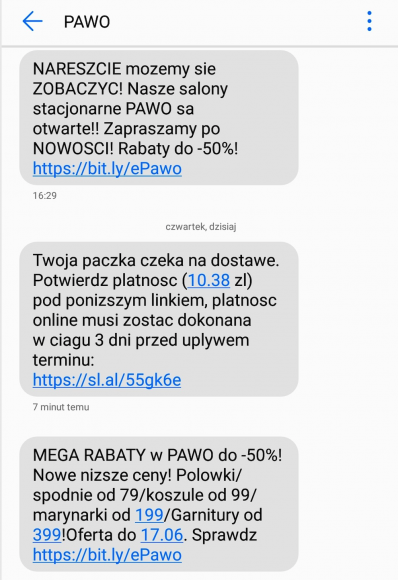

Co ważne, nazwa nadawcy tej wiadomości to PAWO – identycznie, jak w przypadku oryginalnej komunikacji od tej firmy. Powoduje to, że smartfony automatycznie układają wiadomości prawdziwe w jednym wątku z fałszywymi. Wygląda to tak:

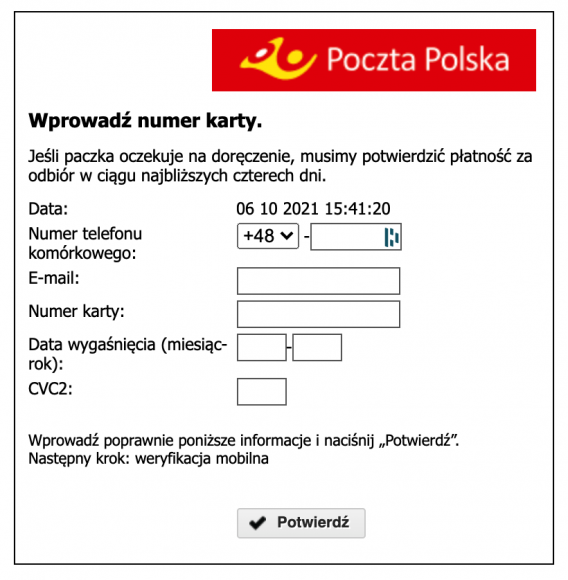

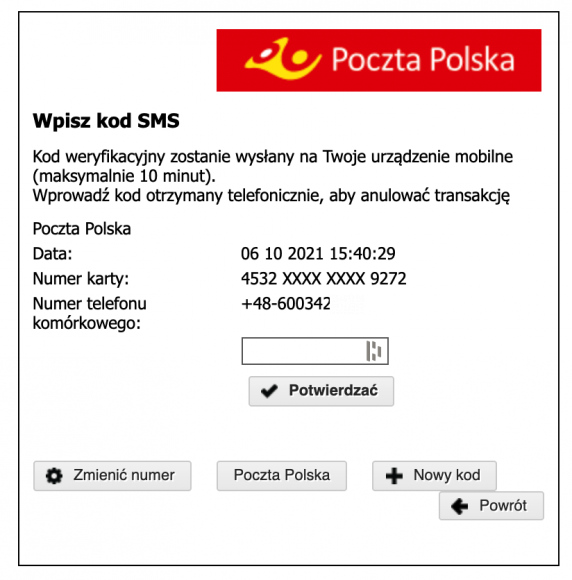

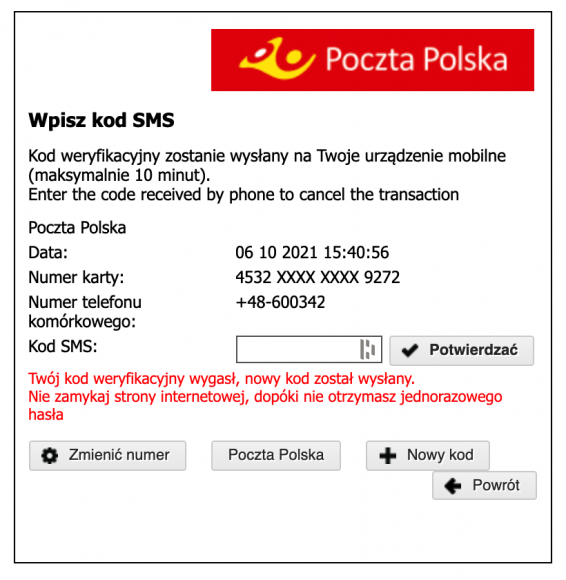

Co dzieje się, gdy ofiara kliknie w linka w domenie sl.al? Najpierw jest przekierowana na przejętą stronę, gdzie następnie podejmowana jest próba wyłudzenia od niej danych karty płatniczej oraz autoryzacji (prawdopodobnie) transakcji online lub powiązania karty z wirtualnym portfelem. Wygląda to tak:

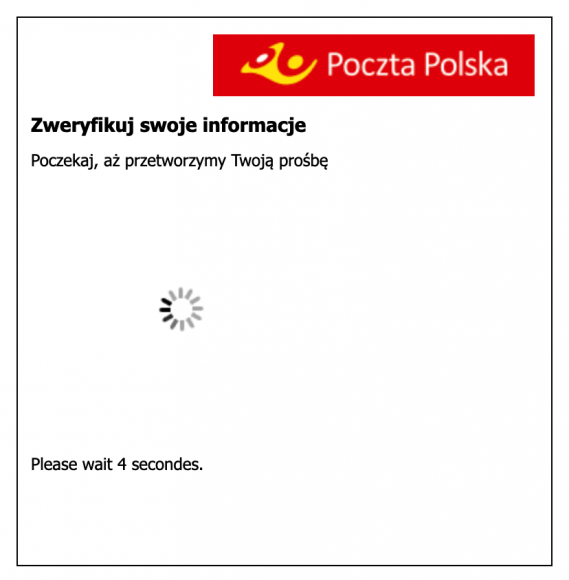

Po wprowadzeniu danych pojawia się okienko weryfikacji.

Na kolejnym ekranie jesteśmy proszeni o przepisanie kodu SMS (prawdopodobnie autoryzacja transakcji lub powiązania karty np. z Apple Pay czy Google Pay).

Próba wpisania losowej liczby kończy się komunikatem o błędzie.

Oszustwo wygląda na analogiczne do wielce popularnego schematu „na OLX” – wyłudzenie danych karty, tylko pretekst nieco inny.

Skąd wyciekły dane

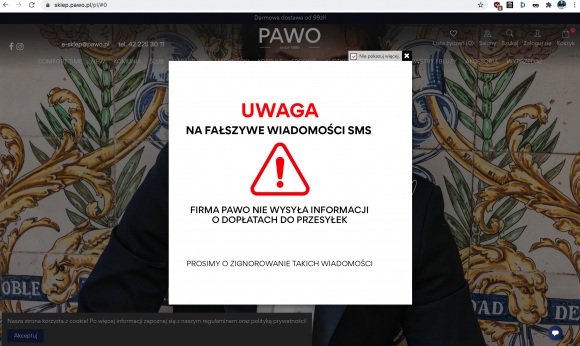

Pierwsza osoba, która zgłosiła nam problem, wskazała, że jest klientem firmy PAWO. Skontaktowała się z nami druga osoba, która także otrzymała wiadomość i także jest klientem firmy PAWO. Na stronie PAWO znaleźć możemy ostrzeżenie o ataku.

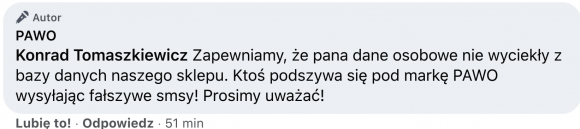

Podobny komunikat znajduje się na firmowym profilu w serwisie Facebook, gdzie już kilka osób wspomniało, że są klientami firmy i także otrzymali takiego samego SMS-a. Do tej pory nie spotkaliśmy żadnej relacji osoby, która SMS-a otrzymała, a klientem PAWO nie jest. To wskazuje, że najprawdopodobniej na liście ofiar znajdują się głównie lub wyłącznie klienci tej firmy. Czy dane mogły wyciec z innego źródła? Pewnie tak – na przykład pośrednika obsługującego procesy logistyczne czy innego podwykonawcy. Pełną wiedzę na ten temat ma zapewne firma PAWO, lecz niestety do momentu publikacji artykułu nie otrzymaliśmy odpowiedzi na zadane jej pytania.

Epilog?

Warto w tym miejscu przypomnieć historię podobnych ataków na klientów sklepu morele.net, który mimo analogicznych dowodów na źródło wycieku przez wiele dni wypierał te ustalenia i zaprzeczał jakoby to z jego bazy dane trafiły w ręce przestępców. Był to jeden z powodów, dla którego kara nałożona przez UODO była tak wysoka.

Aktualizacja: PAWO na razie zaprzecza, jakoby było źródłem wycieku. Czekamy na rozwój sytuacji.

Aktualizacja 2, 14 czerwca

Otrzymaliśmy oficjalną odpowiedź na nasze pytania, którą cytujemy w całości:

W odpowiedzi na przesłane pytanie na wstępie informujemy, iż w dniu wczorajszym problem dotyczący nieautoryzowanej wysyłki wiadomości tekstowych sms został usunięty i odpowiednio zabezpieczony.

Problem wystąpił po stronie naszego partnera biznesowego, który udostępnia firmie PAWO platformę internetową do wysyłania wiadomości tekstowych i mailowych do Klientów.

Wyjaśniamy, że problem wystąpił wyłącznie na płaszczyźnie numerów telefonów, nie zaś danych osobowych Klientów.

Prowadzimy aktualnie postępowanie sprawdzające zmierzające do ustalenia przyczyn zaistnienia opisanego wyżej stanu rzeczy.

Komentarze

No to hipotetyczne pytanie do speców RODO:

Załóżmy, że Firma P korzysta z usług bramki SMS od Firmy B. Mają podpisaną umowę, NDA, przetwarzanie/powierzenie danych…. Załóżmy że wysyłka smsów odbywa się przez udostępnione przez firmę B API przypisane do konta Firmy P.

Nastąpił wyciek numerów telefonów (bądź wysyłka smsów) poprzez to API lub konto Firmy P na bramce Firmy B. Kto odpowiada za wyciek danych? UODO oczywiście w pierwszej kolejności zapuka do firmy P. Ale czy podpisane papierki zwalniają ja z odpowiedzialności i przerzucają ja w pełni na firmę B?

Odpowiedzialność zleceniodawcy jest akurat dobrym rozwiązaniem. W przeciwnym wypadku jedynym kryterium wyboru dostawcy byłaby cena, a prawdopodobnie usługi byłyby świadczone przez spółki – wydmuszki, nie ponoszące żadnej odpowiedzialności.

RODO wymaga, żeby zleceniodawca sprawdził zleceniobiorcę. Odpowiada przede wszystkim zleceniodawca. Ale nikt mu nie broni zastrzec sobie w umowie, że jeżeli zleceniobiorca będzie musiał ponieść wszystkie koszty wynikające z jego zaniedbania. I tak się to robi, czasami widzę w umowach takie zapisy, że naprawdę dziwię się, że zleceniobiorcy w ogóle je podpisują.

Ale widzę też umowy, w których zleceniodawcy biorą wszystko na siebie. Ale jeżeli nie czyta się umów, albo ktoś boi się zaproponować zmianę, to nie jest to wina ustawodawcy.

Nie muszą kłamać. Mogą zwyczajnie nie być świadomi włamania.

Ale to bardzo źle o nich świadczy. Mają wyciek i nie wiedzą o tym a na dodatek kłamią że nie mają?

PAWO zaprzecza, a debile w tym czasie będą wpisywali w formularzu dane z karty. Myślę, że nawet gdyby ostrzeżenia przed tego typu oszustwami puszczać przed i po każdym bloku reklam w mediach to nadal by wpisywali.

Skoro firma rozsyła SMS-em informacje o promocjach, to powinna w takiej sytuacji puścić do każdego SMS o przestępcach. Najprostsze rozwiązanie i skuteczniejsze niż komunikat na www. Wątpię żeby wtedy ktokolwiek „dopłacił”.

Może warto zgłosić na numer 799-448-084. Info:

https://www.cert.pl/posts/2020/03/ostrzezenia_phishing/

Napisałem, bo domena jeszcze nie jest blokowana…

A która domena? Skracacz linków czy normalne strony przejęte przez włamywaczy?

Oczywiście, że powinny być blokowane strony przejęte, te na których podejmowane są próby wyłudzenia (nie napisaliście, że jest to inna domena a ja nie znam takiego skraczacza linków, dlatego sprawdzałem tylko domenę sl[.]al). Przy okazji – darmowy AV na komórce (u mnie Sophos – do tego się nieźle nadaje) wykrywa zagrożenie po kliknięciu w ten link: Mal/HTMLGen-A.

Przesyłanie takich SMS-ów do CERT pozwoli szybciej blokować takie strony. Wiem, że nie jest to idealne rozwiązanie, ale jak dzięki temu ochroni choć jednego użytkownika więcej, to już coś.

Zaskakująco długi termin dali na wpłatę. Aż 3 dni. To raczej zmniejszy ilość osób, które się nabiorą, gdyż będą miały czas na przemyślenie tej sytuacji. Czy jednak to nie będzie miało wpływu, gdyż problemy z logicznym myśleniem w kwestii bezpieczeństwa transakcji finansowych są zbyt duże u ofiar?

W kilka minut po otrzymaniu sms-a przesłałem informacje do PAWO. Pewnie nie byłem jedyny i bardzo szybko na ich stronie pojawił się komunikat. Przekazałem im też informacje, z których wynika, że jest mało prawdopodobne, żeby nie doszło do wycieku lub wręcz wykorzystania ich systemu. Najwidoczniej wolą jednak udawać, że ich to nie dotyczy.

Dlaczego nie wierzę, że PAWO nie ma problemu:

-PAWO od bardzo dawna przesyłało mi SMS-y i jest raczej mało prawdopodobne, żeby atakujący przypadkiem wybrał mnie, a nie inne osoby, których w bazie PAWO nie ma.

-Dwie minuty po SMS-ie z żądaniem „potwierdzenia płatności” dostałem z PAWO standardowego sms-a z informacją o mega rabatach. Obydwa SMS-y przyszły z tego samego numeru z którego od lat (w historii mam 6, ale pewnie dłużej) dostaję wiadomości od PAWO. Najprostszą hipotezą jest wykorzystanie przez atakującego systemu lub konta PAWO i rozesłanie złośliwych wiadomości wraz z wiadomościami, których rozesłanie planowało PAWO.

Przy okazji, wiele lat temu, podawałem im moje dane, świadomie zaznaczyłem, że wyrażam zgodę na mailing a nie na marketing telefoniczny. Oczywiście, od lat przysyłają mi sms-y. Nigdy nie miałem czasu się tym zająć. Mam nadzieję, że przy okazji tego wycieku PUODO zwróci też uwagę na to na co osoby wyrażały zgodę (chociaż to akurat raczej sprawa UKE)

Fałszywy SMS przyszedł kilka sekund wcześniej przed właściwym, którego widać na drugim zrzucie ekranu. Tak jakby mieli coś podłączone – wiadomość właściwa + wiadomość śmieć. Obie skasowałem, a do PAWO napisałem z prośbą o usunięcie moich danych, choć teraz to już pewnie bez znaczenia.

Wszystko wskazuje na wyciek z PAWO lub atak na ich infrastrukturę i jej przejęcie. Czy mają świadomość, raczej tak, bo wiedzą nawet więcej niż my. Dlaczego podają informacje że to nie z wycieku lub przejęcia kontroli nad ich infrą – wuj go wie. Mam nadzieje że PUODO dowali karę ze 2 razy większą tylko z powodu tych kłamstw (tak to kłamstwa jeśli poszlaki wskazują na ich infrę a oni nawet nie sprawdzili i twierdzą że jest ok) jeśli okaże się że to jednak wyciek lub atak na ich infrę.

Też dostaję smsy, jestem klientem PAWO. Na szczęście do takich spraw mam odobny numer i starą nokię. Co zrobić? Odszkodowanie?

Nie dostałem takiej wiadomości, ani żadnej prawdziwej w tym czasie. To też uprawdopodabnia, że ktoś podczepił się pod system z którego korzystają do wysyłania wiadomości.

https://imgur.com/YhvoUt6

Mam ostatnie 5 ich SMSów, w 2 ostatnich z zeszłego roku nie mieli żadnych linków, do ataku mieli linki „bit.ly”, a w wiadomości po ataku mają tylko link do ich głównej strony.