W połowie lipca w sieci pojawił się plik zawierający loginy i hasła kilkudziesięciu użytkowników Chomikuj.pl, wskazujące na wyciek z tego serwisu. Choć dane były prawdziwe, to wycieku nie było, a za incydentem prawdopodobnie stał nam znany „Thomas”.

Od pewnego czasu obserwujemy i opisujemy ataki na polskich internautów, prowadzone przez osobę ukrywająca się pod pseudonimem Thomas. Część z nich opiera się o rozsyłane pliki DOC, wyposażone w makro infekujące czytelników oraz odpowiedni przekaz socjotechniczny, mający nakłonić do uruchomienia makra. Tym razem przynętą była lista haseł użytkowników Chomikuj.pl.

Wyciek, którego nie było

Około 18 lipca w sieci pojawił się plik pod nazwą

chomikuj.pl Database Part 1 1-15000 Users.doc

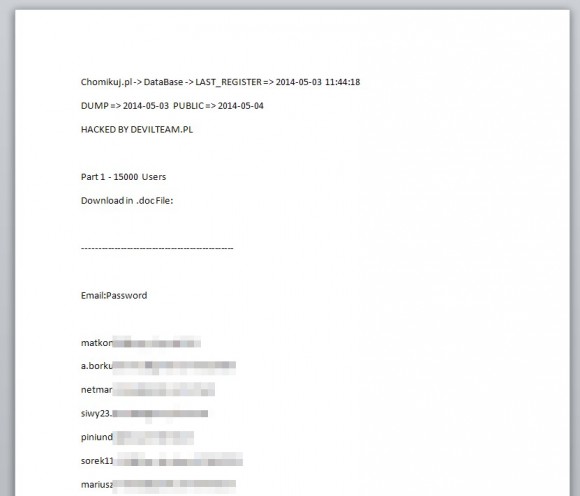

Zawartość pliku wyglądała następująco:

Treść dokumentu sugerowała, że na początku maja doszło do włamania do Chomikuj.pl, a za incydentem stoi ktoś powiązany z serwisem devilteam.pl. Co ciekawe, lista 40 par email:hasło prawdopodobnie była prawdziwa (ich hasła zostały już zresetowane przez serwis). Co więcej, oryginalny plik był również umieszczony w serwisie Chomikuj.pl.

W oparciu o dwa niezależne źródła ustaliliśmy, że w rzeczywistości do włamania nie doszło, „kierownictwo” devilteam.pl o sprawie nie ma pojęcia, zaś loginy i hasła prawdopodobnie zostały wykradzione z zainfekowanych komputerów. Po co zatem ktoś opublikował taki dokument?

Przynęta do infekcji

Plik DOC zawierał kod makro, które po uruchomieniu pobierało z sieci i wykonywało plik ze złośliwym oprogramowaniem. Widzieliśmy już wiele prawie identycznych przypadków – zmieniała się tylko metoda zachęcania użytkowników do uruchomienia makro. Tak jak we wcześniejszych opisywanych przez nas incydentach autorem pliku DOC jest tajemniczy „Thomas”. Plik wykonywalny był pobierany z adresu

http://bogumil.webd.pl/msword.exe

Ten sam adres był już wykorzystywany do serwowania chociażby także nam znanych „raportów z Krajowego Rejestru Dłużników”. Wygląda zatem na to, że ten sam atakujący ciągle szuka nowych ścieżek pozyskiwania swoich ofiar. [Uwaga! Nie zalecamy odwiedzania strony bogumil.webd.pl, ponieważ próbuje poprzez aplet Javy infekować użytkowników]

Nie jest do końca jasne, czyj komputer miał w tym wypadku wpaść w ręce włamywacza. Mogła to być zarówno próba zachęcenia do pobrania pliku przez większą rzeszę użytkowników jak i atak wycelowany w bardzo wąską ich grupę. Za tą pierwszą teorią przemawia fakt umieszczenia pliku w Chomikuj.pl, jednak został stamtąd dość szybko usunięty, a nie znaleźliśmy śladów jego dalszej dystrybucji. Jeśli widzieliście powyższy dokument zanim zajrzeliście do naszego serwisu, to dajcie proszę znać.

Z pomoc w opracowaniu artykułu dziękujemy zespołowi CERT Polska.

PS. Pozdrawiamy Thomasa i prosimy o kontakt w mniej natarczywej formie niż tysiące różnych żądań do serwera.

Komentarze

Dobrze, że otworzyłem ten plik na Linuksie uff :)

Ahh, ta ciekawość mnie kiedyś dobije…

A który plik? Ten o którym piszemy? Widziałeś go wcześniej?

Do mnie Adamie przedwczoraj znów przyszła emailem rzekoma faktura. Już chyba 3 lub 4 w okresie pół roku. Oczywiście email zawierał 2 załączniki ze złośliwym oprogramowaniem. Chciałem wysłać go do Niebezpiecznika, ale serwer odrzucił, nie wiem czemu. Usunąłem już ten shit ze skrzynki. Następnym razem prześlę do Ciebie jak chcesz albo do CERT. Wiem że CERT i ABW mają rozproszony system ARAKIS http://www.cert.gov.pl/cer/system-arakis-gov/310,System-ARAKIS-GOV.html do wykrywania zagrożeń sieciowych i mogą dodawać sygnatury złośliwego kodu żeby szybciej reagować nań. Każdy może dołączyć do ARAKIS jeśli jest jednostką budżetową, nieważne czy to Komenda Wojewódzka Policji, Sąd Okręgowy albo Inspekcja Transportu Drogowego. Namawiam do przyłączania się do ARAKIS-a. Trzeba wypełnić formularz zgłoszeniowy i przyjdą panowie z ABW i zainstalują sondę (taki mały nettop) na styku intranetu i internetu w danej jednostce.

Ze strony CERT: „Podmioty zainteresowane dołączeniem do projektu proszone są o przesłanie stosownej informacji na adres [email protected] . Udział w projekcie ARAKIS-GOV jest bezpłatny.”

Pozdrawiam

Duży Pies

Dodany jako 'Gosc’ dnia 4 maja – http://pastebin.com/TX2uSmPe

Nawet z linkiem do mediafire http://www.mediafire.com/view/c1z59ea44eoba1w/chomikuj.pl_Database_Part_1_1-15000_Users.doc

A tu analiza z virustotal -https://www.virustotal.com/pl/file/21da6c7a7cd59932f494ca0c9ec403de4666e580a7b5976575a40b1902f44f7c/analysis/1407569549/

Zajrzałem nieco głębiej w tą sprawę i doszedłem do prawdopodobnej tożsamości „Thomasa” oraz jego kontaktów „hakerskich”, a także tych realnych. W poniedziałek przekażę sprawę policji, więc można się spodziewać jego aresztowania w następnym tygodniu. To był jego (mam nadzieję) ostatni wybryk. Pozdrawiam. Dawid Sz.

@dsz … jesli udalo Tobie sie dotrzec do niej, to juz wiesz, ze w nastepnym tygodniu to nie nastapi.

Może to zbieg okoliczności, ale z tego co pamiętam to niesławny alladyn2 rownież korzystał z pliku o nazwie msword.exe, ma ktoś dostęp do analizy tego pliku?

Czy w sieci są w ogóle zagraniczne serwisy takie jak chomikuj? Chodzi mi o nieograniczoną powierzchnię na swoje pliki które nie są usuwane po kilku tygodniach nielogowania się na konto?

Pytam, bo ten serwis wydaje się dosłownie światowym ewenementem. Nawet chinole czegoś takiego nie mają…

Smiać mi się chce jak widzę co wyprawia ten script kiddie.

Czy naprawdę tak cięzko nauczyć sie chociaż jednego jezyka programowania a nie wykorzystawać non-stop gotowy kod?

Zobaczę tą stronę & plik na VMie (Win XP), może się „uda coś zdziałać” :P

1. To strona sklepu z zabawkami

2. Nie ma tam żadnego apletu Java

3. Nie ma pliku msword.exe (ale może webarchive uchwyciło)

Sa to zwykle konta przejete w wyniku infekcji ich wlascicieli przez Andromede