Na blogu dyrektor bezpieczeństwa Oracle pojawił się przedziwny wpis, w którym potępia ona używanie inżynierii wstecznej do analizy kodu produktów Oracle oraz wyśmiewa programy bug bounty. Wpis został usunięty, ale niesmak pozostał.

Oracle nigdy nie należało do firm, które dobrze współpracują z niezależnymi badaczami bezpieczeństwa, lecz wpis, który pojawił się dzisiaj rano na blogu Mary Ann Davidson, szefowej bezpieczeństwa Oracla, zaskoczył wszystkich. Wpis został po kilku godzinach usunięty, lecz internet nie zapomina.

Czy ich zhakowali?

Wpis Mary Ann Davidson miał tak kuriozalną treść, że w sieci pojawiły się komentarze pytające, czy doszło do włamania i jakiś komik przejął konto szefowej działu bezpieczeństwa. Niestety wpis okazał się prawdziwy. Co napisała Mary Ann?

Pod tytułem „Nie, naprawdę nie możecie” narzeka ona na klientów, którzy samodzielnie lub z pomocą firm trzecich przeprowadzają proces inżynierii wstecznej kodu Oracle i przysyłają jego wyniki, wskazujące na błędy bezpieczeństwa. Co w tym jest zdaniem szefowej bezpieczeństwa złego? Otóż klienci ci łamią licencję programu, która zakazuje prowadzenia inżynierii wstecznej. Co zatem robi Oracle, gdy otrzyma od klienta informacje wskazujące na użycie inżynierii wstecznej? Wysyła mu list od swoich prawników, w którym wzywa do zaprzestania takich działań oraz do usunięcia wszelkich wyników prowadzonej w ten sposób analizy. Co prawda jeśli błąd faktycznie istnieje, to zostanie on naprawiony, jednak Oracle nie planuje dziękować za jego zgłoszenie.

Co więcej, Mary Ann pisze, że tylko wewnętrzne zespoły Oracle posiadają wystarczające kompetencje, by prowadzić analizę bezpieczeństwa kodu swoich programów. Podobno Oracle samodzielnie znajduje 87% wszystkich błędów, 10% zgłaszają klienci a jedynie 3% pochodzi od niezależnych badaczy. Z tego też powodu autorka wpisu wyśmiewa programy bug bounty, porównując je do fanek (tu firmy) obrzucających boysband (tu badacze) swoją bielizną. Oryginalne porównanie.

Wpis zawiera w zasadzie jeden ważny wątek, którym jest otrzymywana przez Oracle duża liczba fałszywych, niezweryfikowanych zgłoszeń o błędach, często generowanych przez automatyczne narzędzia. Tu trudno się nie zgodzić z autorką – zasada „przykładowy kod albo błąd nie istnieje” wydaje się mieć tutaj zastosowanie.

Długa historia konfliktu z badaczami

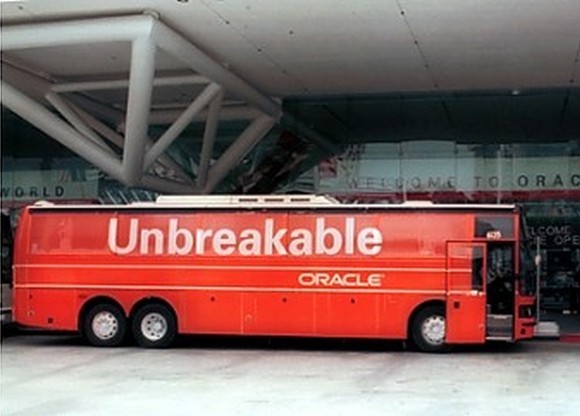

Oracle nie pierwszy raz przedstawił podobne stanowisko. Mary Ann już w 2005 narzekała na fatalną współpracę z badaczami i krótkie terminy narzucane przez nich na naprawę błędów. W walce z Oracle szczególnie zasłużył się David Litchfield, który, gdy Oracle rozpoczął kampanię reklamową pod hasłem „Nie do złamania”, w ciągu kilku tygodni opublikował kilkadziesiąt poważnych luk bezpieczeństwa w produktach tej firmy (w bazie OSVDB znajduje się ich prawie 4 tysiące…). Gdy Oracle zabrał się za ich łatanie, okazało się, że mimo spędzenia długiego czasu na tworzeniu łat, w co najmniej jednym przypadku metodą załatania błędu było ignorowanie zapytań zawierających spację identycznych z zapytaniami znajdującymi się w przykładowym kodzie wykorzystującym błąd dostarczonym przez badacza. Sam błąd pozostał nieusunięty – Oracle jedynie uniemożliwiło działanie jednego konkretnego eksploita. Z praktykami Oracle długo borykała się również firma Veracode, autor oprogramowania do analizy wstecznej kodu aplikacji.

Epilog

Wpis Mary Ann po kilku godzinach zniknął. Jak poinformował wiceprezes firmy, wpis „nie odzwierciedlał zasad firmy ani relacji, jakie buduje z klientami”. Tymczasem internauci obstawiają, że Oracle jest już pewnym kandydatem do przyszłorocznej nagrody Pwnie za najgorszą reakcję dostawcy. Inni sugerują, by publikowane od dzisiaj eksploity na produkty Oracle opatrywać licencją zabraniającą przeprowadzania na nich operacji inżynierii wstecznej. Niektórzy twierdzą, że swoim wpisem Mary Ann Davidson zrobiła więcej dla wolnego i otwartego oprogramowania niż wszyscy szefowie działów bezpieczeństwa razem wzięci. A może był to tylko sprytny spisek, by namówić wszystkich obrażonych badaczy, by za darmo przyjrzeli się kodowi produktów Oracle?

Komentarze

Dziś czytałem opinie na temat idea cloud. Generalnie wszyscy narzekają ze zle działa, ze wylogowuje, ze błędy itp. No i jeden gość napisał ze to stoi na Jetty czyli na czymś od początku do końca napisane tylko w Javie. Tu to znalazłem http://getka.pl/idea-cloud-nowy-serwis-idea-banku/ . Przyznaje ze to ciekawe napisać serwis bankowy w Javie. Poly pocket i Raz i Polsilver – czekamy na Wasz ruch :) oby znowu pieniądze klientów były bezpieczne!

„Przyznaje ze to ciekawe napisać serwis bankowy w Javie”

Większość serwisów bankowych jest napisanych w Javie, tak jak większość dużych skomplikowanych serwisów korporacyjnych

„Przyznaje ze to ciekawe napisać serwis bankowy w Javie.”

A w czym go mieli napisać? W HTMLu?

Flash :)

Oczywiście że w Javie – to najgorsze co spotkało ludzkość. Niby da się uruchomić na milionach urządzeń, niby jest w miarę uniwersalne ale w praktyce jest toporne, ociężałe, dziurawe, zjada tony RAMu i mocy obliczeniowej.

Piszesz o zdolnościach „programistów” „wykwalifikowanych” przez nasze „uczelnie”, nie o Javie samej w sobie.

Tu może masz rację. Może i kod w Javie da się optymalizować, ale nadal pozostanie to Java. Posiada ona duże możliwości, ale jednocześnie jej vm są dziurawe jak ser szwajcarski. Pomijam już kwestię kompatybilności VM między sobą (co dobrze widać na stronie pewnego polskiego banku).

Javy używa się, bo jest tania, prosta i… i ekonomicznie uzasadniona. W końcu godzina pracy dobrego programisty kosztuje, a koszta się redukuje…

Też uważam że to dziwne. Przy zalewie takich technologii jak wordpress, joomla, phpbb jakiś mózgowiec z banku wymyślił sobie javę. A wystarczyło skorzystać z wymienionych i dopisać tylko w php część transakcyjną.

Jeszcze dorzuciłbym do kontaktu z konsultantami banku coś sprawdzonego przez wiele lat, np. polchat….

Troll Alert!

@Kamil, prosimy o Twoja propozycję platformy pod e-banking. Z uzasadnieniem.

„Bug bounties are the new boy band (nicely alliterative, no?) Many companies are screaming, fainting, and throwing underwear at security researchers**** to find problems in their code and insisting that This Is The Way, Walk In It: if you are not doing bug bounties, your code isn’t secure. Ah, well, we find 87% of security vulnerabilities ourselves, security researchers find about 3% and the rest are found by customers.”

Ale co? Ona właśnie skrytykowała programy bug bounty, jako dowód jego nieefektywności wskazując firmę która go nie prowadzi. Aż mi brakuje emotki.

I ktoś tu chyba w wyliczeniu pominął luki nie zgłaszane im, tylko sprzedawane na rynku 0dayów.

Ale w sumie to zarządzający Oracle pewnie wiedzą co im się opłaca a co nie.

Jak ktoś nie widział to śmieszna stronka trochę w temacie.

http://java-0day.com/

Wow, rekord Javy to 723 dni bez 0-daya? Z pewnością to było przed przejęciem Suna – widać po praktykach Oracle :)

Kamil spec od jawy a walnal jak chory w kubel. Che che pomylil bledy w kliencjiej javie z aplikacjami J2ee enterprise…

Głupie i aroganckie wpisy korporacyjnej zdziry, nikogo już chyba nie dziwią. Prawdopodobnie podobne wypowiedzi krążą na korytarzach innych korp.

.

Baza Oracle – dobra i często niezbędna – do zastosowań korporacyjnych. W zastosowaniach small business/home business, w zastosowaniach półprofesjonalnych, nie jest niezbędna. Można spokojnie użyć innych darmowych relacyjnych baz: MariaDB, PostgreSQL, dostępnych na wszelakie platformy i OSy (Windows/Linux/Solaris/BSD/MacOS).

.

Martwią mnie inne produkty Oracle’a, takie jak Java i MySQL, których się sporo używa. W przypadku MySQL, można jeszcze zmigrować do bazy MariaDB, która jest w pełni „zamienna” z MySQL. Z Javą już tego nie zrobisz. A Java jak wiemy, jest dziurawa jak iracki tankowiec…

Nie można? IcedTea? OpenJDK?

Widze, że zasada nie znam się to się wypowiem dalej obowiązuje :)

Taka mała wrzutka do przemyślenia:

1. Wzorcową implementacją javy jest OpenJDK, to co ma Oracle jest sporo za OpenJDK. Z migracją na nie oraclową jave nie ma problemu.

2. Baza Oracle jest niezbędna? Wtf? Oracle na tą chwile to tylko pieniądze wyrzucone w błoto. Poczynając od kosmicznych cen licencji idących w setki tysięcy dolarów dla byle serwera, ich pokracznych zasad licencyjnych które blokują wiele rozwiązań, na koszcie utrzymania i administracji kończąc.

Za te same pieniądze da się postawić cały klaster baz danych który wydajnością zjada Oracla na dzień dobry.

I żeby nie było, dobry przykład to facebook i jego mysql.

3. Większość systemów bankowych jest pisana w javie i o dziwo głównym powodem jest skalowalność, wydajności i bezpieczeństwo.

Że niby na wordpressie i joomli nie ma błędów? Na takich systemach

codzienne skany aplikacji to konieczność!

Niestety jeszcze takiego języka programowania nikt nie wymyślił który by sam z siebie poprawiał błędy programisty.

Widzę że zasada „coś tam wiem, to się popiszę na forum” dalej obowiązuje:

ad 1. Skoro OpenJDK jest takie dobre, czemu biznes używa głównie Oracle’a? Jakieś sensowne wytłumaczemie?

ad 2. W wielu dużych korpach, używa się baz Oracle’a. Skoro można je zastąpić – tak, wiem że często można – czemu więc masowo się ich nie zastępuje, tymi darmowymi? Ja nie twierdzę że bez Oracle’a się nie da, po prostu stwierdzam stan faktyczny.

.

Przykład Fejsa jaki podałeś – „facebook i jego mysql” – jest niewłaściwy. Facebook używa wielu technologii: oprócz bazy relacyjnej, także Apache Hadoop’a i baz NoSQL. Czyli nie jest tak jak piszesz: Fejsa nie napędza sama baza MySQL.

@Duży psie:

> Skoro OpenJDK jest takie dobre, czemu biznes używa głównie Oracle’a? Jakieś sensowne wytłumaczemie?

Wytłumaczeniem jest środkowy palec z którego wyssałeś tą statystykę :) A tak serio, gdy masz projekt rozwijany przez lata, za którym stoją duże pieniądze, to migracja nie koniecznie jest prostą decyzją.

> W wielu dużych korpach, używa się baz Oracle’a. Skoro można je zastąpić – tak, wiem że często można – czemu więc masowo się ich nie zastępuje, tymi darmowymi?

Bo managerzy w korpo muszą mieć dupochrony, elementarne duży psie.

Moje pytania były retoryczne, bo dokładnie miałem na myśli, to co wyżej napisałeś. Więc nie myśl że mnie nie czymś zaskoczyłeś.

Już lepiej wyłącz komputer i idź spać, bo i tak już nic ciekawego nie napiszesz.

Duży Psie, nie martw się. Można zawsze .NET i PHP. A te jak wiemy, sa bez skazy jak USS Enterprise. ;-)

Coś w tym jest że zawsze istotne stanowiska w dużych firmach zajmują korpo tępaki.

Jakaś forma dążenia do autodestrukcji czy coś ;D

Zasada Petera: https://pl.wikipedia.org/wiki/Zasada_Petera

Ludzi się awansuje na kolejne stanowiska, dopóki się nie podłożą jakimś dużym debilizmem. Wtedy zostają sobie na obecnym (chyba że szwagier prezesa albo kuzyn kogoś z rady nadzorczej).

Zasada Petera: Ludzi się awansuje na kolejne stanowiska, dopóki się nie podłożą jakimś dużym debilizmem. Wtedy zostają sobie na obecnym (chyba że szwagier prezesa albo kuzyn kogoś z rady nadzorczej).

Może chciała nawrzucać coś twórcom exploit kitów, ale coś pomieszała. W końcu który z nich nie zna Javy ;)

Kryzys jest, wiecie…

Dać kobiecie stanowisko…