Historia podobno lubi się powtarzać, ale że już po paru godzinach – tego się nie spodziewaliśmy. No dobra, tak na serio to patrząc na jakość tego portalu, spodziewaliśmy się, że to się wydarzy. Tym razem pomógł tryb serwisowy, dostępny dla każdego.

Nie dawniej jak dzisiaj opisywaliśmy, w jaki sposób można było pobrać konfigurację serwisu Albicla.com, nowego Facebooka (Twittera?) dla konserwatywnej części polskiego społeczeństwa. Krótko po tym artykule otrzymaliśmy od anonimowego informatora wskazówkę, jak zapoznać się z nowym zestawem haseł serwisu.

Debug dla każdego!

Nasz tajemniczy informator najwyraźniej miał okazję zapoznać się z kodem źródłowym serwisu, ponieważ sztuczkę, którą zaprezentował, trudno było odgadnąć. Samo jej wykonanie jest dość proste. Tym razem albo będzie potrzebny edytor ciasteczek, albo wiersz poleceń. Mianowicie trzeba wykonać takie oto polecenie:

curl 'https://albicla.com/dev/login' -H 'Cookie: debug=1'

To tajemnicze polecenie pobiera stronę pod adresem dev/login, ustawiając jednocześnie ciasteczko o treści debug=1. Jaki jest efekt takiego zapytania?

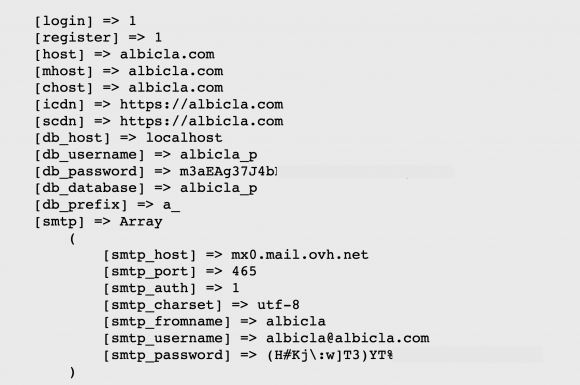

W odpowiedzi dostajemy spory zbiór parametrów serwera, w tym także konfigurację najważniejszych ustawień – tę samą, którą ujawniał opisywany przez nas kilka godzin temu inny błąd.

Jak widzimy, porównując oba zrzuty ekranu, hasła zostały zmienione. Hasło do poczty ma teraz aż 35 znaków! Ale co z tego, skoro nadal można je trywialnym sposobem pozyskać z serwera.

Inna zmiana to przeniesienie serwera bazy danych na localhosta (wcześniej był na publicznym adresie IP). Przeniesienie występuje w nowej konfiguracji – a czy możliwość zdalnego dostępu do serwera bazy danych wyłączono? My już nie sprawdzaliśmy.

Przechowywanie haszy haseł użytkowników

Według naszego informatora tryb diagnostyczny pozwalał także na podglądanie danych użytkownika, na którego akurat się zalogowaliśmy, w tym hasza hasła w formie zapisanej w bazie. Hasz hasła to…

md5(md5(password))

ponieważ, jak powszechnie wiadomo, podwójne MD5 jest dwa razy mocniejsze niż pojedyncze.

Wyjaśnienie dla osób mniej świadomych postępów w świecie bezpieczeństwa – przechowywanie haseł w formacie MD5 było modne około roku 2000, a od wielu lat uznawane jest za niebezpieczne z uwagi na małą złożoność obliczeniową algorytmu (można je dość szybko zgadywać).

Wnioski

Wniosek pierwszy. Pozostawienie na produkcyjnym serwerze kodu diagnostycznego można od biedy zrozumieć – w końcu portal dopiero wystartował, jednak umożliwienie dostępu do niego każdemu posiadaczowi trywialnego „sekretu” jest dalekie od dobrych praktyk bezpieczeństwa.

Wniosek drugi. Pozostawienie na serwerze tylnej furtki po tym, jak kilka godzin wcześniej załatano błąd umożliwiający pobranie kodu źródłowego jest karygodnym błędem. Po takim incydencie należy założyć, że atakujący poznał cały kod źródłowy i dokonać odpowiednich poprawek.

Wniosek trzeci. Jeśli po tym z kolei incydencie serwer będzie dalej dostępny i dalej nikt nie przeprowadzi autoryzowanych testów bezpieczeństwa, to spodziewamy się wkrótce kolejnego artykułu na ten sam temat.

Prognoza

A wiecie, dlaczego sytuacja się nie zmieni? Wyjaśnił to sam współtwórca serwisu, Tomasz Sakiewicz:

Tak jak wspominałem nie wszystkie funkcjonalności są od razu gotowe, bo chcieliśmy uruchomić portal w ostatniej godzinie rządów lidera wolnego świata. Od nas teraz zależy czy ten świat będzie dalej wolny, szczególnie w internecie. Tak jak się spodziewaliśmy przeżywamy niebywały atak hakerów i trolli internetowych. Próbują nam przeszkadzać, jak się da, ale to świadczy też o naszej sile. Jednego im się nie udało: nie mogli nas przemilczeć. Problemy będą, bo od czego są wrogowie…

Przy takim podejściu pozostaje nam rekomendować niepozostawianie w bazach serwisu żadnych waszych istotnych danych.

Komentarze

To pewnie wina skompromitowanego Vegetki, a nie sory, on byłby na to za głupi

oni żyją w innym świecie……….. wyeksmitujmy ich z naszego kraju na syberie, tam będzie im dobrze…..

> Naruszyliśmy potężne interesy

> dokonaliśmy wyłomu

XD

Można się pośmiać z reakcji pana Sakiewicza na Twitterze:

twitter.com/TomaszSakiewicz/status/1352199943935700993

> Z takim podejściem pozostaje nam rekomendować nie pozostawianie w bazach serwisu żadnych waszych istotnych danych.

Akurat tę radę warto zastosować do każdego komputera nad którym nie mamy kontroli. Dzisiaj te komputery są popularnie zwane „chmurami” albo „serwisami społecznościowymi”.

Można się pośmiać, ale zasadniczo to nie wiadomo, śmiać się czy płakać – tym gościom peron odjechał równie daleko jak płaskoziemcom, oraz ewidentnie nie chce dla nich pracować żaden developer o umiejętnościach przerastających przeciętnego licealistę…

To musi być jakaś dywersja. Niemożliwe, aby ktoś poważny mógł robić takie błędy. Chyba, że to pisał jakiś mało uzdolniony nastolatek, albo ktoś po jakimś „bootcampie” :)

Najbardziej mnie jednak ciekawi cena.

Proszę nie obrażać ludzi po bootcampach xD

wiecie jak usunąć stamtąd konto? bo przycisk edytuj profil nawet nie działa XD

wpisz w przegladarce po adresie „delete_account” podobno działa

Z tego co słyszałem, jakimś cudem na serwisie pojawił się profil „delete profile”, jeśli wejdziesz na stronę tego profilu, twoje konto jest usuwane. Nie wiem czy wciąż mają twoje dane i mogą nimi zarządzać, czy twoje dane są magicznie usuwane z ich bazy danych, nie wiem, ta strona to jakiś żart XD

Ja z kolei słyszałem, że działają te same kody, co na usunięcie „śledzika” z NK.

Zapomniał Pan Sakiewicz powiedzieć że to wina Tuska i jak to oni mówią Peło. Kiedy się skończy ten bu… w naszym kraju.

Ten portal o dziwnej nazwie zaczyna przypominać akcję marketingową niezależnej organizowaną na zasadzie „nieważne jak mówią byle nie przekręcają nazwy”.

Wypuścić byle co po kosztach, narobić szumu, podłapać się na dyskusję o tym co powinno być dopuszczalne w necie, może zgarnąć jakiś grant od rządu… a potem zamknąć, zwalić wszystko „na lewaków” i dalej ciągnąć mit o „niepokorności”

Zgadza się, ten portal ma po prostu być, on nawet nie za bardzo musi działać, byle pan Sakiewicz mógł na ten portal wyciągnąć pieniądze z państwowej kasy.

Zapewne to ruskie agenty z Kremla od Putina podkladaja nogi dzielnym patriotom walczacym o chwale Malego Imperium Lechickiego…

Ruskie agenty to pewnie by bardzo chętnie po cichu korzystały z backdoora. Postami i DMami z takich prawicowych serwerów bardzo łatwo potem szantażować.

Probowal ktos moze zalozyc usera „drop database”? :]

Zezwalają tam na wyjątkowo długie hasła. 17,296,328 znaków już nie wchodzi, bo captcha wywala, ale połowę tego można już ustawić jako hasło

Wygląda na to, że trzymają hasło jako pole text i nie mają checków na długość.. Można w ten sposób zawalić im dysk..

a czy przypadkiem nie przechowują hash md5 (podwójnie wzmocniony ;) z tego co pamiętam to ile im tam tekstu nie nawalisz nie ma wpływu na miejsce w bazie. Ale może już nie pamiętam.

racja, mój brainfart.

Mam dziwne wrażenie że jeszcze nie raz usłyszymy o tym pięknym portalu na łamach ZTS

„A co na to twórca portalu? Tomasz Sakiewicz jest świadom, że Albicla ma pewne ułomności. „Nie wszystkie funkcjonalności są od razu gotowe, bo chcieliśmy uruchomić portal w ostatniej godzinie rządów lidera wolnego świata.” – wyjaśniał.

Jego postawa raczej nie napawa optymizmem wobec powstałych problemów.

„Przeżywamy niebywały atak hakerów i trolli internetowych. Próbują nam przeszkadzać, jak się da, ale to świadczy też o naszej sile. Jednego im się nie udało: nie mogli nas przemilczeć. Problemy będą, bo od czego są wrogowie…” – dodał.”

IGNORANCJA TO SILA!!!!

AdamH: heheszki heheszkami, może warto przepytać „Słowo Niezależne Sp.z o.o.” czy zgłosili już wycieki do UODO?

Tez chcialbym sie dowiedziec czy zgloszono do UODO. Jezeli nie to kiedy to zrobia? Czas leci;

Też jestem ciekaw czy i kiedy to zgłoszą.

Pamiętajcie też, że szefem UODO został kolejny zausznik Jarosława Kaczyńskiego.

Łooo ale tu specjalistów programistów.

Wiesz jeden z drugim co robi ten portal? On odpowiada żywotnym potrzebom całego społeczeństwa. To jest portal na skalę naszych możliwości. Wiecie co my robimy tym portalem? My otwieramy oczy niedowiarkom. Patrzcie, mówimy, to nasze, przez nas wykonane i to nie jest nasze ostatnie słowo! I nikt nie ma prawa się przyczepić, bo to jest portal NARODOWY, to jest odpowiedź na tego lewackiego pejzbuka.

A ten Haertle to kto? Pewno jakiś agent od Makreli. Won do Berlina.

Nie będą nam tutaj w obcych językach (programistycznych) narzucali, jaki portal mamy mieć w Polsce i jak mają być prowadzone polskie portale.

A tak na poważnie to w tym przypadku od polityki się nie ucieknie.

Panie Adamie szkoda na nich czasu. Są szczelnie zamknięci w bańce informacyjnej. Na niezależna.pl jakiekolwiek komentarze dotyczące ułomności tego portalu nie przechodzą. Zdecydowana większość nie ma pojęcia o tym co się dzieje. Może gdyby wiedzieli to wymusiliby pozytywne zmiany. Zresztą większość i tak nie zrozumie problemu (niestety) bo często mają kłopoty ze zrozumieniem samego tytułu artykułu który komentują. To będzie taka społeczność. Powstanie portalu ma mieć wydźwięk propagandowy i może w przyszłości da to jakieś pieniądze z reklam.

Bądźcie tu na z3s ekspertami w swojej dziedzinie i z dala od polityki. Plizzz.

Nalezy opracować narodowy, Polski jezyk programistyczny.

Można by go nazwac na przyklad 'C boolean’

Już naprawione :C

#1 Access Denied

Przypomnę że kiedyś tak śmiano się z tych ich żałosnych gazetek.

Teraz z tymi nieustannymi dotacjami dla nich i Rydzyka – to już nie jest takie śmieszne.

Coś co kiedyś było określane złodziejstwem i karane teraz jest naszym narodowym „smaczkiem”.

Jeszcze trochę i sprzeda się jeden specjalista z drugim i obudzimy się w świecie gdzie są jedne media dla wszystkich i drugie dla ekstremy finansowane przez nowoczesnych terrorystów naszych czasów.

I znów usłyszymy o równorzędnych poglądach, wolności wyboru itp…

HeHe ;> A mi takie coś wypluło:

Notice: Undefined variable: neww in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 201

Notice: Undefined variable: newh in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 201

Warning: imagecreatetruecolor(): Invalid image dimensions in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 201

Notice: Undefined variable: sx in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Notice: Undefined variable: sy in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Notice: Undefined variable: dstw in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Notice: Undefined variable: dsth in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Notice: Undefined variable: srcw in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Notice: Undefined variable: srch in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Warning: imagecopyresampled() expects parameter 1 to be resource, bool given in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 202

Warning: imagejpeg() expects parameter 1 to be resource, bool given in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 213

Warning: file_get_contents(/var/www/vhosts/albicla.com/www/albicla.com/public/imgcache/800×800/a/uploads/posts/1611248925_test-jpg.jpg): failed to open stream: No such file or directory in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 236

Warning: imagedestroy() expects parameter 1 to be resource, bool given in /var/www/vhosts/albicla.com/www/albicla.com/public/!app/app.img.php on line 238

Wolnego Swiata im sie zachcialo? A co im sie w niewoli nie podoba?

„przechowywanie haseł w formacie MD5 było modne około roku 2000, a od wielu lat uznawane jest za niebezpieczne z uwagi na małą złożoność obliczeniową algorytmu (można je dość szybko zgadywać).”

Odnoszę wrażenie, że nie bardzo wiecie, czym są funkcje haszujące…

O złożoności obliczeniowej którego algorytmu tutaj mowa? Co chcecie „dość szybko zgadywać”. Orientujecie się, jaka jest różnica między odpornością funkcji haszującej na kolizje od tzw. preimage resistance?

Noo co ty, tu nikt tego nie wie. Tu sami lamerzy w temacie.

A poważnie: ty tak poważnie?

Tak, na poważnie. Jeśli wytyka się innym błędy, jak robi to autor, to wypada mieć jakieś blade pojęcie o temacie. A nie sadzić babole o

„przechowywaniu haseł w formacie MD5”.

Jest oczywiste, że używanie (nawet podwójnego) MD5 jako funkcji haszującej hasło jest mało bezpieczne. Poza tym wygląda, że nie używają soli, co czyni hasła podatnymi na kolejne rodzaje ataków.

Od tego są bcrypt, scrypt i argon2, żeby ich używać – specjalnie skonstruowane tak, żeby zmniejszyć prawdopodobieństwo złamania hasła. MD5 to funkcja po pierwsze stara, po drugie powstała w zupełnie innym celu.

Zgadza się, że MD5 jest coraz rzadziej używane w kryptografii (chociaż np. jako funkcja haszująca w HMACach nadal się sprawdza), ale z innych powodów niż wymyślone przez autora artykułu. MD5 jest uważane za słabą funkcję haszującą, ponieważ od kilkunastu lat wiadomo, jak wydajnie generować kolizje i to takie, które mają sensowną strukturę (np. 2 certyfikaty X.509, które mają ten sam skrót MD5). Jak autor artykułu chciałby zaaplikować ten atak do łamania haseł?

Najlepsze znane ataki na znajdowanie przeciwobrazu (i to nie jest bruteforce) wymagają, z tego co pamiętam, ponad 2^100 operacji, czyli są czysto teoretyczne.

Przy odgadywaniu haseł te ataki nie mają żadnego znaczenia. Chodzi o wydajność procesu obliczania skrótu – dla MD5 jest duża, pozwalając odgadywać hasła z 8 losowych znaków metodą brute force w czasie kilku minut.

A i ja tak średnio wierzę w to, że gdzieś w aplikacji jest liczone md5(md5(password)). To może być np. H(sól + H(password)), co już wygląda w miarę standardowo (nawet jeśli H = md5), a tajemniczemu informatorowi mogło się po prostu „zapomnieć”, że jest tam jeszcze taki „składnik”, który sporo jednak zmienia.

@adamh

Wydajność procesu obliczania MD5 też nie ma większego znaczenia (cytuję za Danem Bernsteinem: „Does hash speed really matter? Usually it doesn’t!” https://cr.yp.to/talks/2008.06.05/slides.pdf). Obliczenie skrótu SHA-512 wymaga ok. 3x większej liczby cykli niż obliczenie skrótu MD5 (dla krótkich wejść). To znaczy, że można zbrutować hasze krótkich haseł w kilkanaście minut (w porównaniu do kilku minut dla MD5). Jaka to różnica? A mimo to SHA-512 jest współcześnie używana również do haszowania haseł.

By robiło to jakościową różnicę (i to dla takiego domorosłego hakera z laptopem i przeciętnym GPU) to obliczanie MD5 musiałoby być jakieś 2 rzędy wielkości szybsze niż współczesne funkcje haszujące. Tylko kto wtedy chciałby korzystać z tak wolnych funkcji…

I właśnie dlatego do przechowywania haseł na stronie WWW rekomendowany jest argon czy bcrypt. Porównaj liczbę złamanych haseł po wycieku haszy MD5 czy SHAcokokwiek (rząd z reguły 80-90% i lepiej) vs bcrypt (maks 40-50%).

Jak wykonać ten debug?