Czy możecie sobie wyobrazić większe cmentarzysko starych, niezaktualizowanych WordPressów niż strony WWW, które często powstały tylko na potrzeby kampanii wyborczej i to kilka lat temu? Niestety tak właśnie wygląda sytuacja.

Na stronie Polskiej Obywatelskiej Cyberobrony, społecznej inicjatywy wspierającej cyberbezpieczeństwo RP, pojawił się właśnie raport dotyczący stron WWW polskich parlamentarzystów. W ramach badania, które przeprowadzono w listopadzie–grudniu 2019 r., znaleziono za pomocą Google’a i skryptu automatyzującego wyszukiwanie 148 stron internetowych posłów na Sejm IX kadencji. Tylko tyle, bo – jak tłumaczą twórcy raportu – część posłów nie posiada własnej strony albo nie dało się jej zidentyfikować.

Wszystkie witryny przeskanowano z użyciem programu WhatWeb oraz autorskiego oprogramowania agregującego wyniki. Ustalono dzięki temu, że 96 stron posłów stworzono w oparciu o różne systemy zarządzania treścią (ang. Content Management System, CMS). Najpopularniejszym okazał się WordPress, warto przy tym odnotować, że spośród 79 bazujących na nim stron 16 – czyli 20% – działało na nieaktualnej wersji. Wstępne skanowanie pozwoliło także na znalezienie błędów związanych z protokołami komunikacji (np. brak przekierowania z HTTP na HTTPS – 111 przypadków) oraz typowych problemów z certyfikatami TLS (jak choćby brak zgodności CN z nazwą hosta – 68 wystąpień). Strony oparte na WordPressie dodatkowo przeskanowano narzędziem WPScan w celu wyszukania błędów konfiguracyjnych i luk bezpieczeństwa.

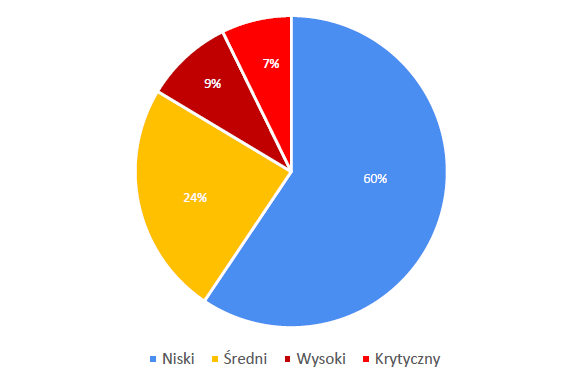

W sumie wykryto 1062 podatności, w tym 165 unikalnych. Luki podzielono na kategorie pod względem poziomu krytyczności. Towarzysząca raportowi infografika głosi, że „ponad 15% zagrożeń to problemy o wysokim lub krytycznym znaczeniu”. Na infografice i w raporcie znajdziemy stosowny wykres:

bez uwzględniania podatności niesklasyfikowanych

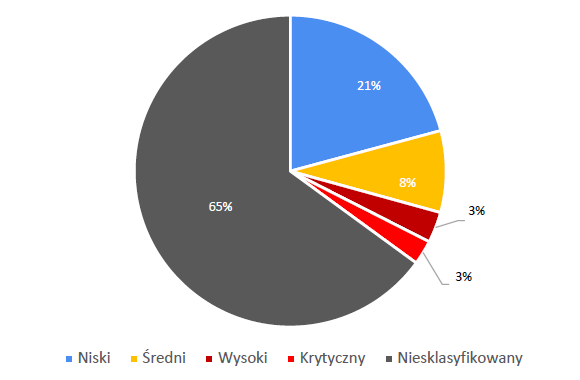

Szkopuł w tym, że spośród 1062 znalezionych podatności aż 690 trafiło do grupy „Inne niesklasyfikowane”. Bardziej prawdziwy jest więc poniższy wykres – również z raportu, ale wyglądający mniej spektakularnie:

z uwzględnieniem podatności niesklasyfikowanych

Warto też zwrócić uwagę na pomieszanie wyników. Autorzy badania podają listę najczęściej występujących problemów bezpieczeństwa:

– brak wymuszania komunikacji szyfrowanej z wykorzystaniem protokołu HTTPS;

– brak przekierowywania z komunikacji protokołem HTTP na komunikację szyfrowaną z wykorzystaniem protokołu HTTPS;

– brak nagłówka X-Frame-Options;

– problemy z certyfikatem SSL, w tym brak zgodności CN z nazwą hosta oraz brak zaufanego łańcucha bezpieczeństwa.

Błędy te, jak już wspominaliśmy, mogły zostać wykryte podczas wstępnego skanowania, którym objęto wszystkie strony posłów (czyli 148). Poważniejsze luki – jak zdalne wykonanie kodu, SQL Injection bez uwierzytelnienia itd. – można było zidentyfikować w trakcie skanowania szczegółowego, ale poddano mu tylko 79 stron opartych na WordPressie. Nie wiadomo, jakie podatności zostałyby znalezione na pozostałych 69 stronach (niewykluczone, że równie groźne). Mamy więc dwa zbiory danych: 148 stron z błędami o niskim poziomie zagrożenia i 79 stron zawierających luki o różnym znaczeniu. Nie można tych zbiorów tak po prostu połączyć na jednym wykresie, jak zrobili to twórcy raportu. Dwója ze statystyki, bo doszło w ten sposób do manipulacji danymi. Inaczej mówiąc, badacze wykonali dobrą robotę, weryfikując bezpieczeństwo stron posłów, ale zgromadzone dane zaprezentowali niepoprawnie.

Potencjalne scenariusze ataków, czyli co może grozić posłom

Autorzy badania nie zapomnieli o przedstawieniu najbardziej ich zdaniem istotnych scenariuszy ataków, które da się przeprowadzić, wykorzystując znalezione podatności:

- Całkowite przejęcie kontroli nad stroną internetową – możliwe według twórców raportu na 12 przebadanych witrynach (8%). Nie trzeba chyba nikomu wyjaśniać, że atakujący, któremu uda się to osiągnąć, będzie mógł zrealizować także pozostałe scenariusze.

- Kradzież danych przechowywanych na serwerze – możliwa w przypadku 19 stron (13%). Badacze wyjaśniają, że „wrażliwe informacje mogą obejmować dane osobowe odwiedzających osób kontaktujących się z posłami wraz z treścią komunikacji, przechowywane przez posła dokumenty lub także treść jeszcze nieopublikowanych komunikatów do odwiedzających strony internetowe”. Naszym zdaniem potencjalni atakujący – za pomocą phishingu – mogą postarać się wyciągnąć przede wszystkim dane samego posła bądź osób zarządzających jego stroną. Istnieje spore prawdopodobieństwo, że loginy i hasła używane przez nich na poselskiej stronie będą pasować także do skrzynek mailowych itp.

- Podmiana prezentowanych treści na stronie internetowej – możliwa na co najmniej 34 witrynach (23%). „Przykładem wykorzystania takich możliwości jest prezentacja poglądów politycznych włamywacza, które zostaną odebrane przez odwiedzających jako poglądy posła. Może to prowadzić do utraty dobrego imienia lub nawet utraty mandatu poselskiego, jeśli będą one obraźliwe lub będą naruszać obowiązujące regulacje prawne” – uważają twórcy raportu. To bardzo realny scenariusz ataku, niejednokrotnie wykorzystywany w praktyce również na polskim gruncie, przypomnijmy choćby fałszywy list polskiego generała na stronie Akademii Sztuki Wojennej (nie muszą to być zresztą poglądy atakującego, bardziej chodzi o sianie dezinformacji).

- Infekowanie odwiedzających złośliwym oprogramowaniem – możliwe na 34 wziętych pod uwagę stronach (23%). Autorzy raportu zaznaczają, że dystrybuowane w ten sposób oprogramowanie może pełnić wiele różnych funkcji, np. wykradać poufne dane albo szyfrować na komputerze pliki, żądając okupu za ich przywrócenie. Naszym zdaniem byłaby to gra niewarta świeczki i to z bardzo prostego powodu: strony posłów cieszą się raczej nikłym zainteresowaniem internautów. Chyba że ktoś chciałby zainfekować w ten sposób sprzęt samego posła lub administratorów jego strony – no, to mogłoby się powieść.

Pełny raport pt. „Stan bezpieczeństwa stron internetowych posłów RP 2020” możecie pobrać ze strony Polskiej Obywatelskiej Cyberobrony.

Wnioski

Widząc tytuł raportu nie spodziewaliśmy się innych rezultatów badania niż te, które w raporcie przedstawiono. Strony posłów nie są centrum aktywności w sieci – powstają „bo wypada” (przynajmniej w niektórych kręgach), a potem ulegają zapomnieniu. Ktoś mógłby stwierdzić „no i co z tego, przecież nikt tam nie zagląda”. Niestety takie witryny, nawet z zerem odwiedzin miesięcznie, niosą ze sobą autorytet polskiego posła i mogą być wykorzystane np. w operacjach dezinformacyjnych. Wystarczy wrzucić na nie kilka spreparowanych „manifestów” niezgodnych z polską racją stanu i rozesłać linki do mediów. Nasi wschodni sąsiedzi nieraz już takie sztuczki robili. Wypada zatem rozważyć takie ryzyka i im zapobiec, zanim będzie za późno.

Niestety, wygląda na to, że mimo przekazania raportu miesiące temu wszystkim potencjalnie zainteresowanym odbiorcom, autorzy badania nie otrzymali żadnej odpowiedzi – nawet nie zostali wysłani do diabła. Czy raport wywarł jakikolwiek efekt na stan bezpieczeństwa badanych witryn? Tego niestety nie wiemy, może ktoś przeprowadzi badanie ponownie i znajdzie odpowiedź. Ogólnie – smutna historia.

Komentarze

Zdzwilbym sie gdyby bylo inaczej. Plus jest taki, ze tam zadnych skarbow nie ma i przy pierwszej kompromitacji strony pewnie poznikaja i czesc wroci naprawiona, a czesc nie wroci w ogole.

Fajnie że zgłosili takie pentesty adminom.

Natomiast bawi mnie jeden z zapisów tego raporciku:

„W procesie informowania właścicieli stron internetowych o zagrożeniu Stowarzyszenie działało zgodnie z zapisami ustawy o krajowym systemie cyberbezpieczeństwa…”

Droga redakcjo – posłowie to operatorzy kluczowi czy jak?:D

Poslowie moga miec dostep do roznych tajemnic panstwowych ale pewnie maile odbieraja im asystenci.

@ Andonas

„Droga redakcjo – posłowie to operatorzy kluczowi czy jak?”

Tak. posłowie to kluczowi operatorzy rozumu i emocjii wyborców.

Takie zgłoszenia nie dotyczą tylko OUK-ów. Te dotyczące OUK-ów i DUK-ów (odpowiednio operatorów i dostawców usług kluczowych) mają jedynie przywilej priorytetowego potraktowania

Problem polega na tym, że nikt poważny nie chce nic robić dla posłów. Nie z powodu przekonań politycznych bynajmniej. Są dwa powody. Jest powszechnie znany w środowisku agencji reklamowych oraz firm informatycznych fakt, że kandydat na poseła/partia zamawia i zapłaci … nigdy. To pierwszy powód. Drugi jest taki, że taki chce „profesjonalną” i „unikalną” stronę, z ciężkim sercem oferując „aż” 500zł za stronę, dodatkowo w 80% domagając się jeszcze właśnie WordPress’a. I absolutnie nie chcę słyszeć o dodatkowych kosztach na dobry serwer, bądź przynajmniej zakup certyfikatu (lepsze serwery dają to w cenie, choćby Let’s Encrypt).

Co więc dostają? Ucznia lub studenta, dla którego 500zl lub mniej to „kasa” i usługę adekwatną do ceny. Niestety, zapłaty zazwyczaj i tak się nie doczekają. A już z pewnością nie będą dbać o tą stronę, aktualizować itd.

Na tych stronach najzwyczajniej w świecie nie ma nic więcej niż to co widać

A czemu niby brak przekierowania z HTTP na HTTPS to błąd? Jesli na danej stronie nie ma formularza i jest to tylko niejako wizytówka to nie rozumiem po co wymuszać HTTPS i jeszcze mówić że to niedobre.

Bo https to dzis standard nie tylko z powodu posiadania formularzy na stronie.

Aha, czyli nie ma to jakos wplywu na bezpieczenstwo tylko wszyscy tak robia to ja tez?:)

I jakim cudem nie było na nie ataków dyżurnych ruskich hackierów?

– brak wymuszania komunikacji szyfrowanej z wykorzystaniem protokołu HTTPS;

– brak przekierowywania z komunikacji protokołem HTTP na komunikację szyfrowaną z wykorzystaniem protokołu HTTPS

Przecież to samo. Ktoś to czyta, czy klepiecię w klawiaturę, aby klepać?

Pretensje proszę kierować do twórców raportu, bo to cytat.

widocznie nie są łakomym kąskiem dla potencjalnego hakera, co na ich stronach jest wartościowego? (danych osobowych nie ma) jedynie co to wpisy jakieś dodać, czy ktoś w ogóle odwiedza ich strony poza nimi samymi ?:O

Gratulacje dla zespołu POC, świetna robota!