Od godziny 14 docierają do nas raporty o masowych infekcjach ransomware. Raportów tych jest dużo więcej niż w przypadku WannaCry. Wygląda na to, że ofiar będzie więcej, szczególnie w Polsce gdzie mamy sporo zgłoszeń.

Jak to zwykle bywa w pierwszych godzinach cyberafery, wszędzie dominuje zamieszanie. Nawet najsprawniejszym analitykom zbadanie sposobu działania złośliwego oprogramowania zajmuje wiele godzin a pierwsze wnioski nie zawsze sa trafne (pamiętamy, jak przy WannaCry niejeden widział próbki w emailach, których nie było). Poniżej spróbujemy podsumować aktualną wiedzę opisując, co jest informacją sprawdzoną, a co spekulacją.

Infekcja globalna, ofiary lokalne

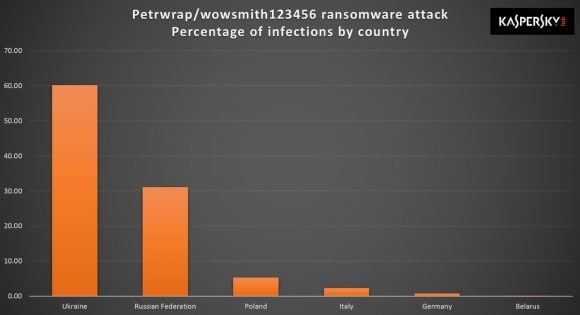

Pierwsze informacji o ataku dotarły do nas z Ukrainy. Około 14 dostaliśmy zgłoszenia o ofiarach takich jak ukraińskie banki, stacja telewizyjna czy ministerstwa. Wkrótce jednak zaczęły do nas docierać zgłoszenia z kolejnych krajów, w tym także z Polski. Chociaż wygląda na to, ze ofiar na Ukrainie było wyjątkowo dużo, to niemało jest ich także w Rosji i w Polsce. Najnowsza infografika firmy Kaspersky pokazuje, że wśród jego klientów pod względem liczby infekcji Polska jest na trzecim miejscu.

Z doniesień naszych Czytelników i informacji dostępnych publicznie widzimy, że w Polsce ofiarami infekcji mogły paść takie firmy jak dom mediowy MediaCom i spółki z tej samej grupy kapitałowej, Kronospan, Intercars z branży motoryzacyjnej, TNT i Raben z branży logistycznej oraz co najmniej 10 innych firm których nazw nie możemy tu przytoczyć. Porównując skalę ataku z WannaCry śmiało stwierdzamy, że w Polsce nowa kampania powoduje znacząco większe straty i zainfekowanych jest o wiele więcej firm.

Na Ukrainie potwierdzono już infekcje w dziesiątkach organizacji. Ofiarami padły ukraiński Gabinet Rady Ministrów, firmy sektora energetycznego, banki, firmy telekomunikacyjne, Ministerstwo Spraw Wewnętrznych, systemy w elektrowni w Czernobylu czy system ekranów informacyjnych na kijowskim lotnisku. Wśród ofiar w innych krajach wiemy między innymi o rosyjskim gigancie Rosnieft, międzynarodowej firmie spedycyjnej Maersk i kilkunastu innych ofiarach.

Jak przebiega atak

Tu robi się ciekawie, ponieważ nikt do tej pory nie pokazał całego łańcucha ataku. Pierwszą fazą jest prawdopodobnie (i podkreślamy to słowo) dostarczenie złośliwego kodu w formie dokumentu MS Office emailem. Nie widzieliśmy próbki, ale to całkiem możliwe biorąc pod uwagę skalę infekcji. W drugiej fazie złośliwe oprogramowanie skanuje sieć i albo:

- używa exploita jak WannaCry (EternalBlue) – ten wariant dominuje w opiniach ekspertów na Twitterze

- zrzuca z pamięci zainfekowanego komputera hasła i używa ich do rozprzestrzeniania się przez PsExec/WMI – to opinia naszych Anonimowych Analityków którzy też walczą z zagrożeniem

Jeśli ofiara ma uprawnienia administratora, to szyfruje MBR oraz pliki i zostawia swoją notatkę o okupie, jeśli praw administratora nie ma to tylko szyfruje pliki i nie zostawia notatki (obserwacja naszego zespołu AA). Poniżej kilka znalezionych w sieci i otrzymanych od Was zdjęć ekranów zainfekowanych komputerów.

Inne teorie opisujące możliwe sposoby dostarczenia ransomware na zainfekowane komputery obejmują:

- instalację z poziomu botnetu (przez już zainfekowane stacje),

- instalację przez przejęte zdalne pulpity (dostęp do RDP można kupić od przestępców),

- nieznany exploit (mało prawdopodobne).

Co ciekawe, w najnowszej komunikacji Kaspersky sugeruje już, że nie mamy do czynienia z ransomware Petya, a z nowym rodzajem (wstępnie potwierdzają to także Anonimowi Analitycy).

Czy warto płacić

Autorzy kampanii chcą, by przelać im 300 dolarów w bitcoinach na konto

1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX

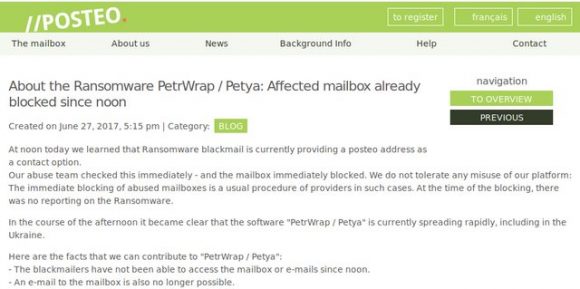

a następnie wysłać emaila z indywidualnym kluczem widocznym na ekranie oraz nazwą użytego portfela BTC na adres [email protected]. Ale by radzimy, by tego nie robić – ponieważ skrzynka przestępców jest już od paru godzin zablokowana, o czym poinformowała firma obsługująca jej domenę.

Co ciekawe, niektórzy płacą – od godziny 13 kilkanaście ofiar zdecydowało się przelać środki przestępcom. To prawdopodobnie stracone pieniądze. Ofiarom radzimy jednak nie tracić nadziei – zapewne w ciągu 24 – 48h będzie wiadomo, czy są szanse na odzyskanie danych.

Różnice i podobieństwa z WannaCry

Na razie nie mamy kompletu wiedzy by w pełni porównać te dwie kampanie, ale krótkie podsumowanie tego co wiemy na ich temat:

- prawdopodobnie wektor ataku był inny (WannaCry dostawało się z zewnątrz lub przez zainfekowany komputer),

- WannaCry nie wykradało haseł z pamięci zainfekowanego komputera,

- prawdopodobnie skala infekcji WannaCry była mniejsza – przynajmniej na terytorium Polski i Ukrainy (w pierwszych godzinach po ataku wiemy o dużo większej liczbie ofiar w naszej okolicy).

Co dalej

Jeśli już sprawdziliście backupy i aktualizacje, to pozostało Wam już tylko szkolić pracowników i rozwijać zdolność detekcji znanych zachowań przestępców w swojej sieci. W razie potrzeby – służymy pomocą.

Z cyklu „przydatne informacje” – kolekcje IOC od IBM i od AlienVault

Komentarze

Dziś od rana kilkaset maili z xls’ami

Faktura_FV 27_2017(5).xls

Tytuły faktura/f-ra/zamowienie itp.

Czy ataki wordowy to atak przez makra? Jak się nie wyrazi zgody na użycie makr można czuć się w miarę bezpiecznym? Bo jak nie to ja dziękuję bardzo, wszyscy mają formularze kontaktowe na stronie i każdy może tam wrzucać co mu się podoba…

Zazwyczaj tak, i zazwyczaj zablokowane makra uniemożliwiają infekcję tą drogą.

*********** KILLSWITCH

Local kill switch – create file „C:\Windows\perfc”

It kills WMI vector. Still need to patch MS17-010 for full protection.

Więcej informacji:

https://www.virustotal.com/pl/file/027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745/analysis/

https://www.hybrid-analysis.com/sample/027cc450ef5f8c5f653329641ec1fed91f694e0d229928963b30f6b0d7d3a745?environmentId=100

https://twitter.com/PolarToffee/status/879709615675641856

Skąd informacja o szyfrowaniu MBR (proszę wskażcie źródło)? Pytam bo nie do końca rozumiem czemu miałoby to służyć.

Kusi mnie ustawic to na tapete i wyslac MMSem do kolegow z IT z pytaniem „co tero”

Niebezpiecznik pisze żeby płacić :P

Kondolencje dla wszystkich działów IT.