Większość z Was pewnie pamięta falę wiadomości udających powiadomienia o nadesłanej przesyłce rzekomo wysyłane przez Pocztę Polską. Tę kampanię oraz wiele innych prowadzonych przez tych samych sprawców przeanalizował CERT Polska.

Przed chwilą w sieci pojawił się obszerny raport autorstwa zespołu CERT Polska poświęcony Grupie Pocztowej, nazwanej tak ze względu na jeden z podstawowych rodzajów jej przestępczej działalności. Przyjrzyjmy się jego ustaleniom.

Nie tylko poczta

Główny sposobem działania przestępców przez dłuższy czas pozostawało rozsyłanie spamu podszywającego się pod urzędy pocztowe różnych krajów i nakłaniającego do instalacji złośliwego oprogramowania. Co ciekawe, oprócz wersji dla systemów Windows, grupa proponowała także odpowiednie złośliwe oprogramowanie dla Androida. Celem ataków byli nie tylko Polacy – zaobserwowano kampanie podszywające się pod urzędy pocztowe z Australii, Hiszpanii, Wielkiej Brytanii oraz Danii. W innym wariancie wykorzystywano również wiadomości udające mandaty za wykroczenia w ruchu drogowym.

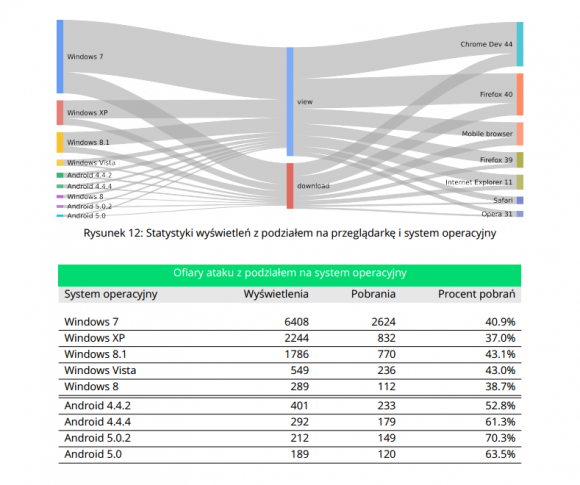

Dzięki temu, że firma Logical Trust przechwyciła logi z niektórych serwerów użytych w kampaniach spamerskich możemy spojrzeć na częściowe statystyki ich skuteczności. Spośród nieco ponad 15 tysięcy odwiedzin na serwerze zawierającym rzekome informacje o przesyłce (w postaci pliku EXE) ponad 40% zakończyło się pobraniem pliku. Nie wiemy, jaki procent użytkowników plik uruchomił – trudno jednak założyć, ze wszyscy byli badaczami bezpieczeństwa.

Pliki wykonywalne pobierane przez zaatakowanych użytkowników mogły zawierać całe spektrum złośliwego oprogramowania. Znaleźć tam można było między innymi TorrentLockera, Andromedę, Slave’a, Banatriksa i OpFake (Android). Ta sama grupa specjalizowała się również w rozsyłaniu swojego oprogramowania w wielokrotnie przez nas opisywanych wiadomościach zawierających archiwum zabezpieczone hasłem, najczęściej powołując się na nieopłacone faktury lub dokumenty sądowe.

Korelację działania grupy umożliwiały nie tylko podobne metody dystrybucji czy też analogie w wykorzystywaniu złośliwego oprogramowania. Również domeny używane przez grupę były rejestrowane w podobny sposób przy użyciu podobnych danych a same strony ze złośliwym oprogramowaniem lub pełniące funkcję serwerów C&C znajdowały się w tym samym fragmencie sieci. Szczególnie charakterystyczny był adres IP 46.161.30.225, pod którym znaleźć można było domeny

- wholetdiedogsout.com,

- bounaromnabouna.org,

- pocztapolska.biz.

Inne charakterystyczne adresy używane przez grupę to:

- poczta-polska.info,

- polskapoczta.net,

- poczta-sledzenie.com,

- polska-poczta.com.

Podsumowanie

Trzeba przyznać, że grupa prowadzi szeroką działalność na wielu frontach. Nadal widujemy jej wiadomości oraz ruch do wymienionych powyżej serwerów C&C. To pokazuje, że nawet zdemaskowanie lokalizacji infrastruktury przestępców niekoniecznie musi prowadzić do jej zablokowania lub usunięcia. Miejmy zatem nadzieję, że może ten raport pomoże trochę przeszkodzić w realizacji przestępczych celów.

Komentarze

Adamie, ze smutkiem obserwuję jak sypiesz artykułami o kolejnych phishingach.

Kiedy w końcu coś ciekawego?

To naprawdę spory problem w większości polskich firm – jestem bardzo zainteresowany informacjami w tym temacie. Dla niektórych to jest bardzo ciekawe.

Czyli szkolisz pracowników pod konkretny atak? Kilka godzin po rozesłaniu go? SRLY?

Dokładnie tak, robimy kampanię informacyjną pod konkretny atak – w razie nasilenia. Blokujemy w razie możliwości maile, dostęp do domen o których wiemy, że są zarażone. Na kilka tysięcy osób pracujących mieliśmy przypadki do policzenia na jednej ręce, że złapali coś z tych wszystkich kampanii. Moim zdaniem niezły wynik.

Hehe, zero komentów od rana. Wszyscy przeglądają swoją historię postów na pewnym forum i szukają biletów do miejsc bez umów ekstradycyjnych? ;)

To forum było jednym z wielu. Do tego o wyjątkowo słabej treści merytorycznej. Poza forum świat toczy się dalej, czekaj na dalszą porcję ataków :)

Ciekawe¡

Coraz więcej takich afer związanych z pishingiem, ale jak kolega zgłasza próby pishingu do jednego z większych banków w PL, to bank ma na to wyj**e, bo przecież nie musiał Pan podawać danych…..

Polecam przeczytać oficjalne stanowisko banku odpowiadające na podejrzenie wyłudzenia informacji.

http://www.wykop.pl/link/2743689/bezpieczenstwo-wg-bzwbk/

„Nadal widujemy jej wiadomości oraz ruch do wymienionych powyżej serwerów C&C.”

W jaki sposób „widujecie” ruch do serwerów C&C? Jakieś konkretne narzędzia do monitoringu ruchu?

Ostatnio otrzymane próbki uruchamiane w sandboksach łączą się do niektórych z tych adresów.

Dzisiaj przyszło:

Received:

from poczta-ex.co.uk ([5.175.234.189] helo=laura-163181824643712593773682362817271) by 79.10.static.offers4now.net with esmtpa (Exim 4.72) (envelope-from ) id 1ZmLVa-0006FA-AT for …@wp.pl; Wed, 14 Oct 2015 14:50:18 +0200

Z odnośnikami w treści

http://soundinvestments4.com/wp-content/themes/genesis/system.php?id=numerek

http://diply.com/?id=długi_numerek

Ten drugi w tym:

Jezeli ta wiadomosc Cie nie dotyczy, kliknij link, by zapobiec wykorzystaniu tego adresu e-mail.

Wiadomosc zostala wyslana zgodnie z pkt. 4 par. 3 Regulaminu swiadczenia Uslugi, na podstawie danych podanych na stronie http://www.energa.pl/doladujenergie. Jezeli nie jest Pan/Pani zamierzonym adresatem niniejszej wiadomosci, prosimy o jej usuniecie oraz poinformowanie nadawcy.

phishing+trojan+socjo+vulnerability=kasa do podziału chętny kto?