Większość ataków na systemy bankowe, o których czytamy, dotyczy komputerów zwykłych użytkowników. Istnieje jednak grupa włamywaczy, która poprzeczkę postawiła wyżej i okradła już około 50 małych banków na kwotę 25 milionów dolarów.

Dwie firmy zajmujące się analizą czarnego rynku przestępczości komputerowej, Fox-IT oraz Group-IB, opublikowały raport opisujący oryginalną rosyjskojęzyczną grupę przestępczą nazwaną Anunak, która specjalizuje się w atakach na wewnętrzne systemy banków.

Krótka historia

Według autorów raportu grupa wywodzi się z innej, rozbitej struktury, zajmującej się głównie kradzieżami pieniędzy z kont bankowości elektronicznej za pomocą konia trojańskiego Caberp. Przestępcy, po aresztowaniu wielu członków grupy, przekwalifikowali się i postanowili skoncentrować swoją działalność na systemach bankowych. Łatwiej bowiem zainfekować jeden system i ukraść z niego 2 miliony dolarów, niż zainfekować tysiąc systemów i z każdego ukraść 2 tysiące. Sukcesy grupy mierzone skalą strat ich ofiar robią wrażenie – prawdopodobnie w ciągu ostatnich 2 lat okradli oni banki i inne instytucje na kwotę ok. 25 milionów dolarów, z czego 18 milionów tylko w roku 2014. Na liście ich ofiar znajdują się banki, pośrednicy z sektora finansowego jak i sieci handlowe, z których wykradają informacje o kartach kredytowych. Najciekawszy jednak wydaje się nam wątek rzadko spotykanych włamań do systemów bankowych.

Jak okraść bank krok po kroku

Raport opisuje cały przestępczy proceder. Pierwszym etapem jest infekcja komputera zwykłego pracownika. Osiągana jest ona albo przez ukierunkowany phishing z wykorzystaniem starych błędów w plikach DOC lub RTF, albo przez zakup instalacji własnego bota od właściciela dużego botnetu. Anunak współpracuje z właścicielami innych botnetów, dzięki czemu może korzystać z przypadkowych infekcji w interesujących grupę sieciach. Po początkowej infekcji instalowany jest koń trojański, opracowany przez grupę, ze zintegrowanym narzędziem Mimikatz. Za jego pomocą odczytywane są login i hasło konta z uprawnieniami administracyjnymi. Te z kolei dane używane są do przejęcia kontroli nad dowolnym serwerem, gdzie następnie przestępcy czekają na logowanie użytkownika z uprawnieniami administratora domeny. Mając już to najważniejsze hasło włamywacze konfigurują firewalle zapewniając sobie wygodny, zdalny dostęp oraz przejmują kontrolę nad serwerami poczty i kontrolerami domeny. Stamtąd identyfikują kluczowe systemy transakcyjne i instalują oprogramowanie rejestrujące zawartość ekranu oraz naciśnięte klawisze na stacjach operatorów systemu. Kiedy dysponują już wystarczającą wiedzą, by wykonywać własne przelewy, przejmują kontrolę nad systemem księgowym i wysyłają na skonfigurowane wcześniej konta w innych bankach drobne kwoty poniżej 2 tysięcy dolarów, by uniknąć systemu wykrywania podejrzanych transakcji. Średni czas między pierwszym a ostatnim krokiem ataku wynosi 42 dni.

Grupa używa całego arsenału narzędzi do przeprowadzenia swoich ataków. Podstawowe to Mimikatz do pozyskania loginów i haseł, skaner sieci wewnętrznej SoftPerfect Network Scanner, Cain & Abel do łamania haseł, Ammy Admin lub TeamViewer do zdalnego dostępu oraz demon SSH z tylną furtką do logowania haseł administratorów. Stworzyli także swojego własnego bota, integrującego Mimikatza oraz kilka dodatkowych narzędzi, w tym obsługujących jeden z popularnych systemów bankowych w Rosji. Korzystają także z Metasploita oraz lokalnych ataków na Windows w celu podniesienia uprawnień przejętych kont. Dzięki przejmowaniu kontroli na serwerami poczty grupa jest w stanie monitorować śledztwa prowadzone przez atakowane podmioty i na podstawie przechwyconej korespondencji lepiej ukrywać swoją obecność w sieci, czasem nawet oszukując ofiarę tak, by uwierzyła, że infekcja została wyeliminowana.

Ciekawy atak na bankomaty

W co najmniej jednym przypadku grupa uzyskała dostęp do sieci obsługi bankomatów. Włamywaczom udało się przekonfigurować 52 maszyny tak, by zamienić programowo miejscami kasetki z banknotami 100 rubli oraz 5000 rubli. Wystarczyło do tego celu zamienić wartości kilku kluczy rejestru bankomatu. Skrypt realizujący tę operację wyglądał podobno tak:

REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_1 /t REG_SZ /d “5000” /f REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_2 /t REG_SZ /d “1000” /f REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_3 /t REG_SZ /d “500” /f REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_4 /t REG_SZ /d “100” /f REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_1 /t REG_SZ /d “100” /f REG ADD “HKEY_LOCAL_MACHINE\SOFTWARE\Wincor Nixdorf\ProTopas\CurrentVersion\LYNXPAR\CASH_DISPENSER” /v VALUE_4 /t REG_SZ /d “5000” /f shutdown -r -t 0 –f

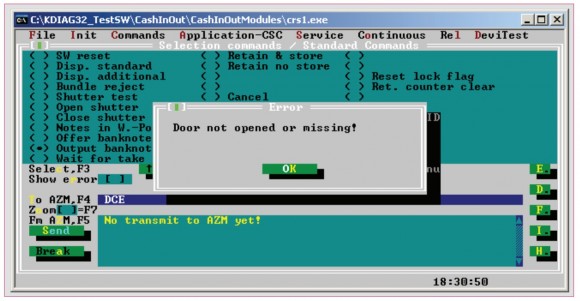

Co ciekawe informacje o odpowiednich ścieżkach w rejestrze można było znaleźć w Google już od paru lat. Oprócz tej sztuczki przestępcy potrafili także zmodyfikować oprogramowanie diagnostyczne bankomatu w taki sposób, by możliwa była wypłata wszystkich środków z każdej kasetki przy zamkniętych drzwiach urządzenia (standardowo opcja ta działa tylko przy otwartych drzwiach).

Procedury wypłaty

Pranie skradzionych środków grupa opanowała do perfekcji. Obecnie dysponuje 5 „stadami mułów”, liczącymi od 15 do 20 osób, które podróżują do konkretnych miast i wybierają z bankomatów kwoty skradzione w innych bankach. Mając kontrolę nad sieciami wielu banków, przestępcy tworzą konta według własnego zapotrzebowania lub przypisują do nich odpowiednie karty kredytowe bez limitów transakcji. Czasem zamiast wypłat z bankomatów muły dokonują zakupów drobnych, lecz drogich przedmiotów takich jak biżuteria czy luksusowe zegarki. Transfery większych kwot realizowane są za pośrednictwem rachunków założonych na nieistniejące firmy i odbywają się w 2 lub 3 etapach przed finalną wypłatą. Oprócz tego innymi wykorzystywanymi kanałami były także operacje na wirtualnych walutach, transfery przy użyciu pośredników finansowych czy nawet zakupy dużych ilości doładowań w sieciach telefonii komórkowej.

Działalność poza Rosją

Co ciekawe ataki na banki dotyczą tylko terenu Rosji. Poza granicami tego kraju grupa działa aktywnie, jednak nie włamuje się do sieci bankowych. Jej ofiarami są za to liczne sieci handlowe takie jak Staples (dane ponad miliona kart skradzione w ataku trwającym kilka miesięcy), Bebe czy Michaels. Dzięki złośliwemu oprogramowaniu infekującemu terminale płatnicze włamywacze są w stanie zbierać dane wszystkich kart kredytowych użytych do płatności w sieciach zainfekowanych sklepów. Oprócz sklepów nie gardzą także celami politycznymi – w przypadku udanej infekcji instytucji państwowej prowadzą działania wskazujące na zbieranie informacji. Jak zatem widać grupa jest bardzo wszechstronna i nie ogranicza spektrum swojej działalności.

Zarówno w raporcie jak i w naszych źródłach nie znaleźliśmy śladów działalności grupy na terenie Polski.

Komentarze

http://goo.gl/oYbxfv ;]

Dodajcie plus na końcu linku :)

To nie są zwykli gimnazjaliści, którzy próbują ukraść komuś z konta kilkaset zł. W stanach często takie osoby po złapaniu i odsiedzeniu wyroku otrzymują pracę w takim banku w dziale bezpieczeństwa IT w końcu są to naprawdę inteligentni ludzie o dużej wiedzy tylko wykorzystują ją w zły sposób

A świstak siedzi i zawija je w te sreberka…

Super artykuł :-)

A dla ruskich szacun za to ;-)

I Like this… zawsze mam rispect dla takich gości