Kto mieczem wojuje, ten od miecza ginie. Boleśnie przekonał się o tym rosyjski botmaster, zarządzający botnetem wymierzonym w gruzińskich użytkowników, którego Gruzini namierzyli po zainfekowaniu jego komputera jego własnym koniem trojańskim.

Na początku tego roku firma ESET ogłosiła odkrycie nowego konia trojańskiego, nazwanego Georbot. Co prawda sam koń trojański był dość typowy, jednak jego cel okazał się niestandardowy. Wszystkie działania Georbota wymierzone były w gruzińskich urzędników i aktywistów, współpracujących z krajami zachodu. Zidentyfikowany przez gruziński CERT już w marcu 2011, koń trojański zarażał komputery osób odwiedzających bardzo specyficzne serwisy internetowe. Linki przekierowujące przeglądarki użytkowników do paczki eksploitów zamieszczone zostały w konkretnych artykułach serwisów informacyjnych – np. poświęconych relacjom Gruzji i NATO. Po uzyskaniu kontroli nad komputerem użytkownika instalowany był Georbot, wówczas niewykrywany przez żaden system antywirusowy. Co ciekawe, bot instalował się tylko na komputerach w strefie czasowej UTC +3 lub +4 (w której znajduje się m. in. Gruzja).

Kiedy gruziński CERT zadbał o usunięcie złośliwych linków, włamywacz zmienił taktykę i zaczął rozsyłać plik PDF z odpowiednim exploitem na adres email swoich celów. Co ciekawe, zastosował metodę ukrycia złośliwej treści PDFa poprzez zapisanie go w formacie XDP. Ta metoda ukrywania złośliwego kodu była w czasie jej użycia bardzo rzadko stosowana i pozwalała omijać mechanizmy antywirusowe.

Sam Georbot zajmował się przede wszystkim zbieraniem informacji. Wyszukiwał dokumenty po słowach kluczowych takich jak na przykład NATO, Rosja, ambasada, departament, Obama, broń czy pułkownik oraz przesyłał zidentyfikowane pliki na serwer C&C. Potrafi także nagrywać sygnał z mikrofonu oraz kamery.

Co ciekawe, jeden z serwerów C&C przez krótki czas znajdował się w rządowej domenie gruzińskiej gov.ge – był to efekt włamania i przejęcia kontroli nad serwerem. Zainfekowanych zostało 390 komputerów, z których 70% znajdowało się w Gruzji. Ofiarami padły gruzińskie ministerstwa, parlament, banki i organizacje pozarządowe.

Gruzja kontratakuje

Gruzinom (prawdopodobnie przy pomocy z zewnątrz) udało się przejąć kontrolę nad serwerem C&C. Najwyraźniej mając już dosyć działalności nieznanego włamywacza, postanowili podłożyć mu niespodziankę. Na jednym z celowo zainfekowanych komputerów umieścili archiwum ZIP o nazwie wskazującej na materiały leżące w polu zainteresowania włamywacza. Archiwum zawierało jednak jego własnego konia trojańskiego. Plik został przez wlamywacza pobrany i uruchomiony. Dzięki dostępowi do panelu sterowania botnetu, Gruzini mogli przeszukać komputer swojego przeciwnika i nagrać film z jego udziałem.

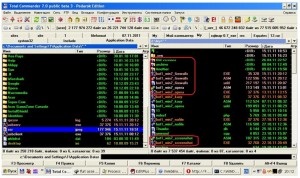

Gruzini poznali także jego adres email, adres IP oraz lokalizację na terenie Rosji. Udało się im również pobrać kilka zrzutów ekranu, pokazujących włamywacza przy pracy.

Niestety włamywacz szybko się zorientował, że coś jest nie tak i zerwał połączenie, zanim udało się ustalić jego imię i nazwisko. Nie da się jednak ukryć, ze choć postępowanie gruzińskich służb może wydawać się kontrowersyjne, to odniosły one wymierny sukces, potwierdzając, że za serią włamań stoją Rosjanie.

Komentarz

niee no – kultura – svn :>