Przez ostatnie dni śledziliśmy serię zaskakujących wydarzeń na scenie bezpieczeństwa, gdzie sensacja goniła sensację, nagłówki były przerażające, a skończyło się na jeden wielkiej zagadce i spokoju dla administratorów łatających systemy.

Pamiętacie jak miesiąc temu wezwaliśmy Was do pilnego aktualizowania Windowsów? Przez skórę czuliśmy, że ta aktualizacja nie jest rutynowa i warto się do niej przyłożyć. Teraz okazuje się, że kto nas posłuchał, mógł spać spokojnie mimo ujawnienia niezwykłego zestawu exploitów na wiele wersji Windows. Ale po kolei.

Opóźniony wtorek

Microsoft od kilkunastu lat przyzwyczajał administratorów do tego, że w każdy drugi wtorek miesiąca (tzw. Patch Tuesday) pojawiały się aktualizacje systemów i aplikacji. W lutym 2017 aktualizacje jednak się nie pojawiły. Było to dużym zaskoczeniem, ponieważ wiadomość o odwołaniu publikacji aktualizacji pojawiła się na kilka godzin przed terminem ich wydania. Dodatkowo znany był poważny błąd w usłudze SMB i wszyscy spodziewali się pilnej łaty. Microsoft oznajmił jedynie, że powodem odwołania aktualizacji były nieoczekiwane „problemy które pojawiły się w ostatniej chwili”. Dzisiaj wiemy na ich temat trochę więcej. Aby jednak opowiedzieć całą historię, musimy wrócić do 8 stycznia 2017.

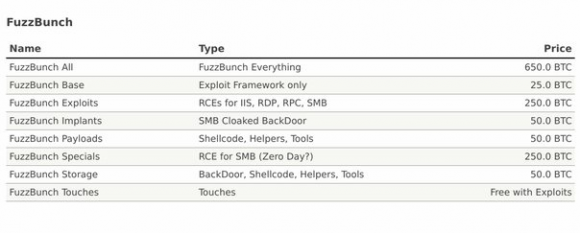

Tego dnia grupa TheShadowBrokers, odpowiedzialna za regularne ujawnianie elementów arsenału hakerskiego NSA, opublikowała ofertę sprzedaży narzędzi służących do atakowania systemu Windows. Jedną z pozycji w ich ofercie był między innymi zestaw exploitów na IIS, RDP, RPC i SMB za jedyne 250 BTC.

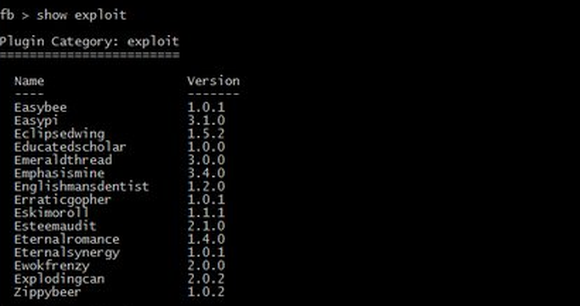

Był to element narzędzia FuzzBunch – jak się potem okazało, odpowiednika Metasploitu wyprodukowanego przez NSA. TheShadowBrokers ujawnili nawet posiadane wersje poszczególnych exploitów:

Nie wiemy, czy ktoś exploity wtedy kupił. Spekulowano, że jeśli to faktycznie ataki typu 0day, to ich cena jest adekwatna do wartości. Co ciekawe, 8 dni po publikacji oferty zespół US-CERT wydał rekomendację, by SMBv1 w ogóle wyłączyć, a najlepiej porty 139 i 445 zamknąć dla połączeń TCP. Przez kolejne trzy miesiące nie działo się w tej sprawie nic ciekawego – aż do Wielkiego Piątku.

Nadchodzi apokalipsa

Tego dnia TheShadowBrokers zrzucili na internet Matkę Wszystkich Exploitów, czyli paczkę narzędzi NSA służących między innymi do przejmowania kontroli nad systemami Windows. Komplet opublikowanych, już rozpakowanych plików znajdziecie na GitHubie. Najważniejsze spośród opublikowanych exploitów były:

- ESTEEMAUDIT – exploit na RDP,

- ETERNALSYNERGY – exploit na SMBv3,

- ETERNALROMANCE – exploit na SMBv1,

- ETERNALBLUE – exploit na SMBv2.

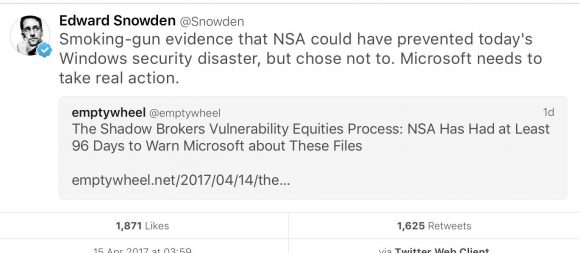

Co najciekawsze, opisy exploitów początkowo wskazywały, że powinny one działać na systemach Windows zarówno w wersji desktopowej (do Windows 7 włącznie) jak i serwerowej (do Windows 2008). Szybko pojawiły się opinie ekspertów wskazujących, że testowali gotowe exploity i działają one także na Windows 8, a nawet Windows 10. Zanosiło się na solidną apokalipsę. Badacze, którym exploity nie zadziałały, siedzieli cicho kombinując, co zrobili źle, a Twitter gotował się od ostrzeżeń. Korporacje na całym świecie wzywały administratorów ze świątecznych urlopów by wyłączać usługi Samby a Edward Snowden oburzał się, dlaczego NSA nie poinformowało Microsoftu o możliwym wycieku błędów.

A tymczasem Microsoft…

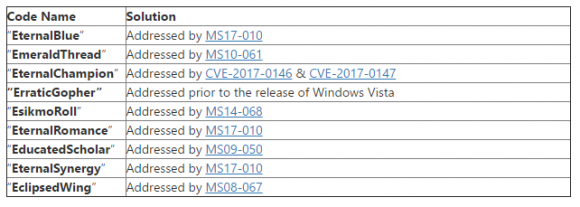

Z publikacją naszego artykułu postanowiliśmy poczekać na stanowisko Microsoftu – i był to bardzo dobry wybór, ponieważ obróciło ono sytuację o 180 stopni. Microsoft ogłosił, że spośród ujawnionych exploitów wszystkie oprócz 3 zostały wcześniej załatane – a 3 niezałatane dotyczyły produktów już nie wspieranych.

Co najciekawsze, najpoważniejsze exploity zostały załatane w marcu 2017 – pamiętacie opóźniony o miesiąc zestaw aktualizacji opisany na początku artykułu? Była tam łata o oznaczeniu MS17-010, która w zestawieniu podziękowań dla odkrywców miała puste pole. Łata ta zablokowała najgorsze luki, umożliwiające zdalne przejęcie kontroli nad stacjami i serwerami. Kto zatem zgłosił te błędy do Microsoftu?

Tajemniczy informator

Microsoft, zapytany przez dziennikarzy, wydał oświadczenie mówiące, że „nikt oprócz dziennikarzy nie skontaktował się z nami w sprawie wycieku TheShadowBrokers”. Jednocześnie z chronologii wydarzeń wynika, że bardzo mało prawdopodobne jest przypadkowe odkrycie i załatanie kilku krytycznych błędów tuż przed publikacją samych wykradzionych exploitów. Zatem pozostaje pytanie, kto poinformował Microsoft. Możliwości jest kilka:

- Microsoft mógł dostać informacje od NSA, które spodziewało się publikacji exploitów,

- Microsoft mógł sam kupić exploity na aukcji TheShadowBrokers,

- TheShadowBrokers lub inna osoba lub organizacja mająca wiedzę o wycieku mogli poinformować Microsoft.

Co ciekawe, w biuletynie informującym o łatanych błędach Microsoft wskazał, że nie były one przedmiotem ataków w momencie publikacji. Zakładając, że Microsoft nie kłamie, można zgadywać, że firma nie wiedziała o pochodzeniu błędów, które łatała.

Osoby, które wcześniej potwierdzały, że ujawnione exploity działały na Windows 8 i 10, wycofały swoje twierdzenia. Okazało się, że albo testowały exploity na systemie bez najnowszych aktualizacji, albo nie potrafiły powtórzyć wyników eksperymentów. Cała historia pokazuje, że kwestie związane z błędami typu 0day są bardzo skomplikowane a informacje pojawiające się w pierwszych godzinach po ujawnieniu błędów lub exploitów mogą znacząco mijać się z prawdą. Z kolei dla obrońców najistotniejszym przesłaniem jest:

- używaj wspieranych wersji,

- instaluj aktualizacje,

- ograniczaj powierzchnię ataku,

- nie wystawiaj SMB i RDP do internetu.

Na deser jeszcze przydatna tabelka z informacjami o exploitach:

Wyciek TheShadowBrokers pokazał także, że NSA kontrolowało istotne elementy wewnątrz międzybankowej sieci SWIFT, ale to już historia na inną okazję.

Komentarze

Jak tak bardzo chcą naprawiać świat, to niech ujawnią teraz exploity wywiadu chińskiego i rosyjskiego.

Spoko maroko. Najpierw trzeba zająć się największym celem, którym jest USA. Na inne wywiady przyjdzie czas kiedy z kryminalnych stanów ameryki zostaną zgliszcza.

A mnie się jednak wydaje, że w MS działa zespół, który te exploity kupuje, sprawdza i testuje. Żaden rzecznik, marketingowiec, zespoły przekazujące oficjalne informacje nie muszą o nich wiedzieć, a nawet wskazane by było, żeby nie wiedzieli – przynajmniej nie muszą kłamać :D

Mam wrażenie, że jednak trochę bagatelizujecie sprawę. Sprawa nie dotyczy tylko kilku błędów, które zostały załatane, ale uzbrojonych exploitów, które jakością dorównują sławnemu ms08-067. Te exploity będą narzędziem włamań podczas wielu pentestów (zamówionych lub nie) jeszcze przez długi czas ;)

Vista niedawno dostała ostatną paczkę aktualizacji. Gdyby zaczekali z ujawnieniem eksploitów 2-3 miesiące, to pewnie Vista nie dostała by aktualizacji na nie i ten wyciek miałby jeszcze większe konsekwencje.

„Zatem pozostaje pytanie, kto poinformował Microsoft. Możliwości jest kilka:

”

– …

Czy nie należałoby rozważyć również możliwości, że Microsoft już od dawna wiedział o tych lukach? I wiedział, że korzysta z nich NSA? Ile razy było pisane/mówione, że jeśli amerykańska firma chce dostawać kontrakty rządowe (=$$$$$$$$) to musi być „elastyczna”.

Oczywiście, że Microsoft wiedział. Mało tego, wątpię aby to były przypadkowe „luki”. Tak się kończy wrzucanie backdorów we własny produkt.

Nikt z NSA nic nie musi zgłaszać bo kierunek przepływu informacji wygląda tak: Microsoft -> NSA. W Microsoft pracują ludzi opłacani przez NSA (być może inne agencje), którzy po znalezieniu buga zgłaszają to „gdzie trzeba” w celu wykorzystania. Jak się pali koło tyłka to cudownym zbiegiem okoliczności anonimowi badacze ujawniają raporty o błędach i Microsoft je łata. Z zewnątrz wygląda to na modelową współpracę między korpo a „badaczami” bezpieczeństwa a w praktyce jest dużo prostsze i jednak brutalne. Wywiady i agencje mają swoich ludzi gdzie trzeba, tak było zawsze. Oczywiście kolega Ci nie powie, że dostaje kasę z tej czy innej agencji.

@MatM @koń_z_Piracy @abc

.

Oczywiście, że korpo musi współpracować z NSA jeśli chce funkcjonować w imperialistycznym kraju Jułesej.

Ale dla uczciwości dodajmy że tak działają wszystkie korpa, nie tylko MS.

Dodajmy też że tak samo działają wszystkie duże korpa w Rosji, Turcji, Pakistanie, Indiach, Chinach i kto wie gdzie jeszcze.

.

„Wszystkie” korpa – czyli także te które pytane o współpracę z NSA/GCHQ lub innymi agencjami – ze świętym oburzeniem zaprzeczają takowej współpracy. Po prostu muszą to robić i będą współpracować.

Czy ta sprawa powinna być dodatkowym argumentem do upgrade’u do Windows 10 dla ludzi korzystających z Windows 7?

Windows 7 ciągle ma aktualizacje od Microsoftu, więc nie. W zasadzie nawet w Viście są załatane te błędy z tego wycieku.