Poznali oprogramowanie i architekturę Xbox One długo przed premierą. Grali w Gears of War 3 miesiące przed oficjalnym wydaniem. Z serwerów największych firm wykradli gigabajty danych. Wpadli prawdopodobnie przez donosiciela.

Słyszymy czasem o wyrafinowanych włamaniach do wielkich firm, których sprawcy nigdy nie zostali złapani. Poniższa historia mogła powstać głównie dlatego, ze jej bohaterowie nie mieli tyle szczęścia (ani umiejętności). Trzeba jednak przyznać, że jak na umiarkowanych amatorów osiągnęli niemało.

Sprawcy

W ujawnionym 2 dni temu akcie oskarżenia przeciwko włamywaczom do sieci komputerowych największych światowych producentów konsol i gier znaleźć możemy w sumie 6 postaci. Główni oskarżeni to Amerykanie i Kanadyjczycy: Nathan Leroux – 20 lat, Sanadodeh Nesheiwat – 28 lat, David Pokora – lat 22 i Austin Alcala – lat 18. Biorąc pod uwagę fakt, że zarzucane im czyny popełniali od roku 2011, mamy do czynienia z prawdziwym gangiem nastolatków. Oprócz nich w akcie oskarżenia występują jeszcze dwie osoby: Australijczyk działający pod pseudonimem SuperDaE oraz tajemniczy C.W. – pseudonim Gamerfreak.

SuperDaE znany jest z zamiłowania do rozmów z prasą i dzięki jego wypowiedziom udało się odtworzyć spory kawałek historii grupy. Australijczykowi co prawda lokalna policja postawiła zarzuty, jednak na razie korzysta z wolności. Z kolei C.W. prawdopodobnie był tajemniczym informatorem (dzięki czemu uniknął zarzutów), którego działanie pomogło FBI monitorować operacje włamywaczy i w końcu zatrzymać wszystkich sprawców.

Osiągnięcia

Lista sukcesów włamywaczy robi spore wrażenie. Znajdziemy na niej takie pozycje jak:

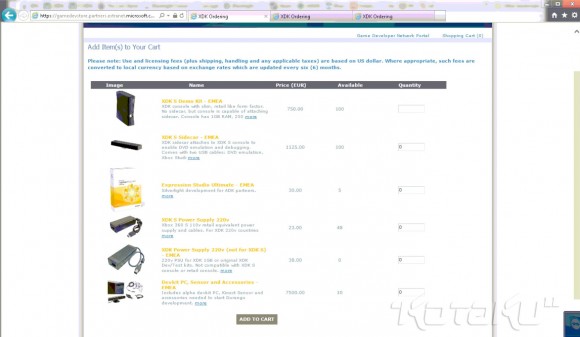

- dostęp przez wiele miesięcy do wewnętrznych serwisów Microsoftu (Game Development Network Portal oraz PartnerNet)

- wykradzenie dokumentacji technicznej i kodów źródłowych oprogramowania Xbox One na wiele miesięcy przed premierą

- dostęp do sieci Epic Games, Valve i Activision Blizzard

- wykradzenie gry Gears of War 3 na ponad pół roku przed premierą

- wykradzenie gry Call of Duty: Modern Warfare 3 na kilka tygodni przed premierą

- dostęp do sieci firmy Zombie Studios, opracowującej symulator wojskowego helikoptera dla armii USA

- dostęp do wojskowej sieci i wykradzenie z niej kodu symulatora helikoptera

Jest to tylko lista zarzutów, które pojawiły się w akcie oskarżenia – pełna lista zapewne jest dużo dłuższa. Jak włamywaczom udało się osiągnąć takie sukcesy? Metoda wbrew pozorom nie była szczególnie wyrafinowana.

Prosta droga do firmowej sieci

Według aktu oskarżenia włamywacze działanie zaczęli od wynajęcia kilkunastu serwerów na całym świecie, za pomocą których mieli przeprowadzać ataki oraz na które mieli zgrywać wykradzione materiały. Wykupili także usługę VPN, która miała ukryć ich tożsamość. Dużo wiary pokładali także w przerobiony modem kablowy jednego z nich, który miał zdjęte ograniczenia prędkości oraz nie powinien umożliwiać identyfikacji abonenta.

Tak wyposażeni identyfikowali sieci firm, które ich interesowały i przeprowadzali proste skanowanie portów oraz wyszukiwanie błędów typu SQLi. Po uzyskaniu dostępu do bazy danych użytkowników łamali skróty ich haseł za pomocą programów Passwords Pro i Password Recovery Magic (nie pytajcie nas, czemu nie korzystali z dużo szybszego hashcata czy JtR’a). Gdy już znali hasła, wykorzystywali fakt, że wielu użytkowników korzysta z tego samego hasła w licznych serwisach i logowali się na skrzynki pocztowe czy konta VPN pracowników interesujących ich firm. Gdy już uzyskali dostęp do interesujących ich zasobów, kopiowali wszystko, co wydawało im się ciekawe.

Forum Epic punktem startowym

Ich wielka przygoda zaczęła się prawdopodobnie od udanego włamania na forum użytkowników firmy Epic. Mogło do niego dojść już w styczniu 2011. Dzięki loginom i hasłom poznanym w tym ataku uzyskali oni dostęp do gry Gears of War 3, której premiera zapowiedziana była dopiero na wrzesień. Gdy pobierali pliki z serwerów Epic byli tak pewni siebie, że nawet zgłosili problem do firmy hostingowej, w której kupili serwer używany do pobrania danych z sieci Epic, narzekając na wolne transfery i wskazując serwer Epic jako drugą stronę połączenia.

W sieci tej firmy przez dłuższy czas czuli się jak u siebie. W materiałach ze śledztwa znajduje się informacja o podsłuchanej rozmowie z czerwca 2011, gdzie jeden z włamywaczy skarży się drugiemu, że ktoś wypuścił do sieci bazę (przechowywana w pliku epicgames_ser_db_cracked), którą nieopatrznie podzielił się z innymi. Mimo tej wpadki w lipcu 2011 włamywacze udostępnili wykradzioną grę kilku znajomym (w tym prawdopodobnie donosicielowi, pracującemu dla FBI). W październiku włamali się na konto pracownika Epic, którego zadaniem była ochrona firmy przed włamaniami. Z innego konta wykradli 35 kluczy dostępowych, które opublikowali na Pastebinie. Jeszcze w maju 2012 przekazali rzekomo osobom trzecim dane firmowych kart kredytowych pracowników Epic.

Valve kolejnym etapem

Konta, wykradzione w ataku na Epic, mogły pomóc grupie uzyskać dostępy do innych sieci. 28 września 2011 jeden z włamywaczy uzyskał dostęp do bazy danych (sądząc po nazwie pliku vbulletin.sql nie trzeba długo zgadywać, o jaką bazę chodziło), zawierającej loginy, hasła i adresy email rożnych pracowników Valve. Korzystając z tego dostępu złodzieje wykradli z serwerów Valve plik MW3_MP_BETA_1.rar, zawierający grę Call of Duty: Modern Warfare 3, która miała być wydana dopiero 8 października 2011.

Zombie i Departament Obrony USA

Jednym z najciekawszych trofeów grupy (i zapewne powodów, dla których organy ścigania poważnie się za nich zabrały) było uzyskanie kodu źródłowego symulatora AH-64D Apache Helicopter Pilot, napisanego przez firmę Zombie dla amerykańskiej armii. Od maja 2012 hakerzy mieli dostęp do sieci firmowej producenta gier, aż któregoś dnia znaleźli w niej instrukcję, jak dostać się do VPNa Departamentu Obrony. W kwietniu 2013 włamywacze wykradli z wojskowych serwerów pełen kod gry – symulatora.

Największy łup, czyli Microsoft

Chyba największym łupem włamywaczy okazały się jednak być materiały związane z konsolą Xbox One Microsoftu. W październiku 2011 jeden z włamywaczy oznajmił, że wszedł w posiadanie kilkunastu tysięcy kont do platformy Game Development Network Portal, w której Microsoft udostępniał różne informacje twórcom gier na przyszłą platformę sprzętową. Włamywacze przeszukali wiele kont w poszukiwaniu ciekawych materiałów. Znaleźli tam nie tylko szczegółowe projekty i specyfikacje konsoli i jej interfejsów, ale także kod źródłowy jej oprogramowania. Informacje te były tak szczegółowe, że na ich podstawie zbudowali z publicznie dostępnych części dwa egzemplarze prototypowej wersji Xbox One.

Klient na jeden z egzemplarzy znalazł się rzekomo na Seszelach. Jeden z członków grupy odebrał urządzenie od kolegi i miał je nadać do odbiorcy, jednak przekazał je FBI. FBI z kolei pokazało je pracownikom Microsoftu, którzy potwierdzili, że przy jego tworzeniu musiano wykorzystać niedostępną publicznie wiedzę. Drugi egzemplarz trafił… na Ebay, gdzie rzekomo również został zakupiony przez FBI.

W sierpniu 2013 włamywacze ponownie weszli do sieci Microsoft i pościągali pliki dotyczące Xbox One i Xbox Live. Z kolei we wrześniu miało miejsce dziwne wydarzenie, które w akcie oskarżenia opisano bardzo skrótowo. Rzekomo dwóch wynajętych włamywaczy weszło nielegalnie do chronionego budynku Microsoftu w Redmond i wyniosło trzy niedostępne publicznie egzemplarze konsoli Xbox One. Dwa z nich wysłali grupie w zamian za konta dostępowe do GDPN.

Gadatliwy SuperDaE

Skala działalności grupy ujawniona w akcie oskarżenia nie obejmowała zapewne wszystkich ich wyczynów. Ciekawe jej aspekty opisane zostały w obszernym wywiadzie, którego pod koniec 2012 i na początku 2013 portalowi Kotaku udzielił australijski członek grupy, działający pod pseudonimem SuperDaE. Początkowo dziennikarze nie wierzyli nastolatkowi, jednak przekazał on dużą ilość dowodów na potwierdzenie prawdziwości swoich przechwałek.

W wielu rozmowach z redaktorem Kotaku SuperDeA opowiadał o licznych innych „osiągnięciach” grupy. Oprócz faktów potwierdzonych dużo później w akcie oskarżenia twierdził, że grał także np. w Homefront 2 i Sleeping Dogs 2 długo przed premierą, a po wykradzeniu Gears of War 3 pewnego razu na początku roku 2012, pijany, zadzwonił i poinformował o tym fakcie firmę Epic, która w zamian za opis luk bezpieczeństwa wysłał mu plakat z podpisami członków zespołu (Epic potwierdziło tę historię).

SuperDaE twierdził też, że wiele miesięcy wcześniej został wyśledzony przez prywatnego detektywa, który odwiedził go wraz z pracownikiem Microsoftu. SuperDaE nie ukrywał przed gośćmi, czym się zajmuje, pokazał im posiadane dane i oddał swój egzemplarz wersji deweloperskiej konsoli Xbox. W kolejnych tygodniach współpracował z Microsoftem, pomagając firmie załatać znane mu błędy. Wspomniał także, że Blizzard jako jeden z niewielu obronił się przed atakiem. Chociaż SuperDaE uzyskał dostęp do konta pocztowego jednego z pracowników firmy, szybko zmieniono jego hasło. SuperDaE przesłał także dziennikarzowi Kotaku dużą paczkę dokumentacji dotyczącej Xbox One oraz PS4 długo przed ich premierą. Po premierze okazało się, że wszystkie dokumenty zawierały prawdziwe dane.

Korzyści materialne

SuperDaE twierdził, że wszystkich włamań dokonał jedynie ze zwykłej ciekawości – nie był nawet szczególnie zaangażowanym graczem. Z kolei w akcie oskarżenia znalazło się sporo informacji o czasem skutecznych próbach osiągania przez włamywaczy bezpośrednich korzyści finansowych ze swojej działalności. Przejmowali oni konta Paypal na podstawie danych graczy wykradzionych z baz danych, kupowali sprzęt Apple za pomocą kradzionych danych kart kredytowych, otwarli także dwa konta bankowe posługując się danymi dwóch pracowników jednej z okradzionych firm i zaciągnęli na tych kontach kredyty w ich imieniu.

19 lutego 2013 SuperDaE został przesłuchany przez australijską policję we współpracy z FBI a jego dom przeszukano i zabrano wszystkie nośniki danych. Dalszy los Australijczyka jest na razie nieznany – wygląda na to, że USA nie wystąpiły o jego ekstradycję. Być może jego kontakty z dziennikarzami i firmami, do których się włamywał, przyczyniły się do rozwikłania całej sprawy, dzięki czemu zachowa wolność. Dwóch spośród pozostałych oskarżonych, Pokora i Nesheiwat, przyznało się do winy, dwóch postanowiło najwyraźniej walczyć w sądzie. Szósty z członków grupy najwyraźniej współpracował z FBI.

Choć wątek donosiciela wydaje się być największą wpadką grupy, to w akcie oskarżenia można także znaleźć informacje o tym, że śledczym znane były nie tylko czaty tekstowe włamywaczy, ale także ich rozmowy głosowe, prawdopodobnie prowadzone przez Skype. Jak wspominaliśmy na początku, grupa raczej należała do kategorii amatorskiej…

Źródła:

Komentarze

Pierwszy!

Gratuluję! Wygrałeś drewniane pięć złotych!

Jestem pod wrażeniem że kilku nastolatków było w stanie dokonać czegoś takiego. Zastanawiam się czy SuperDaE zachowa wolność i czy Microsoft lub Epic zaproponuje mu posadę do spraw bezpieczeństwa, bo po tym co zrobili przydał by się im taki oto osobnik. Ta historia z Epic i autografami jest ciekawa, ale dlaczego Epic od razu nie poinformowało policji o tym tylko wysłało mu plakat z autografani? WTF?

Dzięki Adam, artykuł jak zawsze ciekawy i wciągający, czekam na więcej :)

To co się stało nie świadczy zbyt dobrze o wymienionych z nazwy firmach. Jeśli taki „wielki” Microsoft dał się wydymać paru małolatom, to co można sobie myśleć jeśli weźmie się za niego naprawdę zmotywowany rasowy hacker?

.

Jak na script kiddie nawet nieźle im poszło. Ale żeby wystawić prototyp kradzionej konsoli na eBayu – szczyt głupoty!

kiddie, nie kiddie, ale to uchol ich sprzedal a nie psiarnia technika dojechala

tiaaa…już widzę, jak MS zatrudnia tych dzieciaków, tylko dlatego, że włamali się na parę kont. :D

poza tym amatorszczyzna, nie tyle techniczna, co mentalna.

zaś sam artykuł prześwietny.

Ciekawy artykul. Ja poprosze o wiecej, lubie czytac „Zaufane” historie :)

Pozdrawiam

ciągle mnie szokuje, jak słabo zabezpieczony jest internet

proszę o usunięcie dziwnych odstępów w artykule. na smartfonach stworzyły się dwa kilometrowe paski do przescrollowania :/

Literówka:

W kwietniu 2013 włamywaczy(e) wykradli z wojskowych serwerów pełen kod gry – symulatora :)

„Gdy pobierali pliki z serwerów Epic byli tak pewnie siebie, … ”

pewni siebie – literówka

Dzięki, poprawione

Ja pierdziele, jak to trzeba uważać na to z kim się trzyma, wszystko by było fajnie, gdyby nie jakiś cieć, który z jakichś dziwnych powodów sprzedał znajomych.

Inna sprawa, że z3s nie powinna robić takiej reklamy takim zachowaniom i nie pisać z takim uznaniem o „sukcesach” grupy, bo to tylko może zachęcić innych do takich zabaw. Pół biedy jak ktoś się orientuje i się pozabezpiecza, ale pewnie tu czytają też tacy, którzy za bardzo pojęcia nie mają a „takie sukcesy amatorskiej grupy” brzmią całkiem dobrze i mogą paść na podatny grunt.

Branża security dzieli się (z grubsza) na tych co łamią i na tych co zabezpieczają. Dla tych co łamią włamanie jest faktycznym sukcesem, więc nie wiedzę w tym żadnego nadużycia. Poza tym: sam artykuł przecież kończy się happy endem „tych dobrych”, niczym w bajce Disneya :)

Nie żebym się czepiał, ale w artykule pojawiło się kilka rażących błędów merytorycznych:

1) Valve nie ma absolutnie nic wspólnego z Call of Duty (oprócz sprzedaży poszczególnych tytułów na Steam). Wydawcą MW3 jest Activision, a producentem studio Infinity Ward.

2) Gry takie jak Sleeping Dogs 2 czy Homefront 2 nie miały jeszcze swojej premiery, ba, nie zostały nawet zapowiedziane.

Nie wczytywałem się w artykuły podane w źródłach i nie wiem jak tam fakty zostały zaprezentowane, ale myślę, że redakcja ZTS jest na tyle rzetelna, iż nie przeinaczyła ich celowo.

Nie czepiasz się, uwagi jak najbardziej słuszne, jednak:

1. Akt oskarżenia: https://s3.amazonaws.com/s3.documentcloud.org/documents/1308111/april-22-hacking-indictment-with-superdae.pdf, strona 21, CoD pobrali z sieci Valve (prawdopodobnie była gotowa do dystrybucji na Steamie i dlatego stamtąd ją ukradli)

2. Wywiad z SuperDaE: http://kotaku.com/5986239/the-rise-and-fall-of-superdae-a-most-unusual-video-game-hacker, twierdz tam, że miał obie gry w swoich rękach. Nie ma możliwości weryfikacji tych twierdzeń, dlatego informujemy o nich tylko jako o wypowiedzi bohatera.

Trudno zatem mówić o błędach merytorycznych w artykule :)

Ciekawi mnie wątek jak to możliwe że ze zdobytej wiedzy zrobili nagle dwa xboxy one ? Jakoś mi to trudno zrozumieć ponieważ wiem jak ten sprzęt wygląda od strony sprzętowej a tu nagle xbox one w obudowie od PC ? Chyba że użyli tradycyjnego PC i napisali soft…:)

Wersje deweloperskie miały „zwykłe” obudowy.

No szacun dla chłopaków ;D Jak na taką amatorkę to udało im się sporo wycisnąć ;D Najbardziej rozbawił mnie motyw z xboxem na pc ;D